VPN在高校校园网中的应用

关键词 虚拟专用网络;隧道技术;数据加密;VPN

1 引言

在传统的组网方案中,如果要进行LAN之间的远程互连,除了租用较高速率的DDN专线或帧中继之外,并没有更好的解决方法。而对于流动用户及远端客户与网的远端接入来说,传统的方法是以拨号线路拨入企业网所使用的各自独立的接入设备。这对一些连网距离比较远的单位来说,产生了不可避免的高额租用费。然而,VPN的解决方法正好能克服上述问题,并以自身的优势为广大的网络用户提供服务。

目前,我校校园网的移动OA和远程网络管理的解决方案就是利用VPN技术实现的。

2 VPN基本概念

VPN是建立在实际网络(或称物理网络)基础上的一种功能性网络,是一种专用网的组网方式,它向使用者提供一般专用网所具有的功能,但本身却不是一个独立的物理网络。所以,可以说它是一种逻辑上的专用网络,也就是说VPN依靠网络服务供应商,将企业的内部网与公共网络建立连接,在公用网络中建立起内部网络间的专用数据传输通道(隧道),而这类专用通道并非真实的物理专用线路,只是在现有的公用网络中临时搭建的,因而它又是一种虚拟专用网。

事实上,VPN的效果相当于在Internet上形成一条专用线路(隧道),从作用的效果看,VPN与IP电话类似,但VPN对于数据加密的要求更高。VPN由三个部分组成:隧道技术,数据加密和用户认证。隧道技术定义数据的封装形式,并利用IP协议以安全方式在Internet上传送。数据加密和用户认证则包含安全性的两个方面:数据加密保证敏感数据不会被盗取,用户认证则保证未获认证的用户无法访问内部网络。

3 VPN工作原理

VPN实现的关键技术是隧道,而隧道又是靠隧道协议来实现数据封装的。在第二层实现数据封装的协议称为第二层隧道协议,同样在第三层实现数据封装的协议叫第三层隧道协议。VPN将企业网的数据封装在隧道中,通过公网Internet进行传输。因此,VPN技术的复杂性首先建立在隧道协议复杂性的基础之上。隧道协议中最为典型的有IPSEC、L2TP、PPTP等。其中IPSEC属于第三层隧道协议,L2TP、PPTP属于第二层隧道协议。第二层隧道和第三层隧道的本质区别在于用户的IP数据包是被封装在哪种数据包中在隧道中传输。VPN系统使分散布局的专用网络架构在公共网络上安全通信。它采用复杂的算法来加密传输的信息,使敏感的数据不会被窃听。

(1) 第二层隧道协议

L2TP是从Cisco主导的第二层向前传送和Microsoft主导的点到点隧道协议的基础上演变而来的,它定义了利用公网设施(如IP网络,ATM和帧中继网络)封装传输链路层点到点协议帧的方法。目前,Internet中的拨号网络只支持IP协议,而且必须注册IP地址;而L2TP可以让拨号用户支持多种协议,并且可以保留网络地址,包括保留IP地址。利用L2TP提供的拨号虚拟专用网服务对用户和服务提供商都很有意义,它能够让更多的用户共享拨号接入和骨干IP网络设施,为拨号用户节省长途通信费用。同时,由于L2TP支持多种网络协议,用户在非IP网络和应用上的投资不至于浪费。

(2) 第三层隧道协议

IPSec是将几种安全技术结合在一起形成的一个较完整的体系,它可以保证IP数据包的私有性、完整性和真实性。IPSec使用了Diffie-Hellman密钥交换技术,用于数字签名的非对称加密算法、加密用户数据的大数据量加密算法、用于保证数据包的真实性和完整性的带密钥的安全哈希算法、以及身份认证和密钥发放的认证技术等安全手段。IPSec协议定义了如何在IP数据包中增加字段来保证其完整性、私有性和真实性,这些协议还规定了如何加密数据包:Internet密钥交换协议用于在两个通信实体之间建立安全联盟和交换密钥。IPSec定义了两个新的数据包头增加到IP包上,这些数据包头用于保证IP数据包的安全性。这两个数据包头是认证包头和安全荷载封装。其中IP数据包的完整性和认证由IPSec认证包头协议来完成,数据的加密性则由安全荷载封装协议来实现。

4 我校校园网VPN解决方案

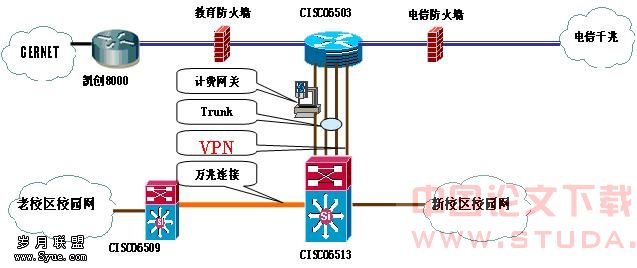

我校共有两个校区:老校区和新校区,两个校区之间通过新校区的Cisco6513和老校区Cisco6509万兆相连,Cisco6513又与边界出口Cisco6503相连,具有四条通道:计费网关,VPN,两条Trunk通道。

网络拓扑图如下(图1):

(图1)

因为Cisco6513为我校校园网核心交换,因此我们选择CISCO VPN模块安装在Cisco6513上。

在Cisco6513上的VPN配置如下:

以下是启动 aaa,打开radius服务器上的用户认证,打开cisco组用户的本地授权的配置

aaa new-model

aaa authentication login default group radius local

aaa authorization network cisco local

以下是为远端VPN用户定义crypto策略,使用3des加密、共享密钥和用group2产生密钥的配置

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

以下是创建组验证的用户名和密码,分配DNS地址,指定要分配给VPN用户的地址池以及允VPN用户所能访问的IP范围的配置

crypto isakmp invalid-spi-recovery

crypto isakmp keepalive 10

crypto isakmp nat keepalive 15

crypto isakmp xauth timeout 45

crypto isakmp client configuration group cisco

key cisco

dns 202.195.128.10 202.195.128.16

pool remote-pool

acl 101

以下是定义crypto的transform属性的配置

crypto ipsec transform-set transform-1 esp-3des esp-sha-hmac

以下是定义crypto的动态map的配置

crypto dynamic-map dynmap 1

set transform-set transform-1

以下是创建一个合成的map,将合成map绑定到端口上的配置

crypto map client-map client authentication list default

crypto map client-map isakmp authorization list cisco

crypto map client-map client configuration address respond

crypto map client-map 1 ipsec-isakmp dynamic dynmap

以下是定义两个端口为vpn模块的虚拟端口的配置

interface GigabitEthernet2/1

switchport

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 906

switchport mode trunk

spanning-tree portfast trunk

interface GigabitEthernet2/2

switchport

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 903

switchport mode trunk

spanning-tree portfast trunk

以下是接口为PORT VLAN的配置,它接口地址分配在防火墙INSIDE接口上。

interface Vlan903

no ip address

crypto connect vlan 906

interface Vlan906

ip address 192.168.9.69 255.255.255.252

以下是将合成的map应用到该接口的配置

crypto map client-map

crypto engine slot 2

以下是定义分配给VPN用户的地址段的配置

ip local pool remote-pool 192.168.203.0 192.168.203.254

以下是定义VPN允许访问的地址范围。

access-list 101 permit ip x.x.x.x x.x.x.x

以下是电信防火墙上的配置,其中,192.168.203网段是用户获得的地址池的地,192.168.201网段是vpn接口地址定义VPN用户允许访问的范围。

nat (inside) 1 192.168.203.0 255.255.255.0

global (outside) 1 222.187.124.2 netmask 255.255.255.224

route inside 192.168.201.0 255.255.255.0 192.168.200.1 1

route inside 192.168.203.0 255.255.255.0 192.168.200.1 1

在配置中需要注意的是,如果VPN用户通过防火墙拨号进来,则要在防火墙outside端口上允许esp协议,具体配置如下:

access-list 105 extended permit esp any host x.x.x.x

access-group 105 in interface outside

5 VPN在我校校园网中的实际应用

我校VPN主要应用于校园网设备的远程管理以及校外用户访问校内网络资源。具体应用是通过VPN客户端EZ-VPN,因为EZ-VPN是Cisco公司的VPN客户端软件,它允许用户在不安全的网络上建立VPN终端设备与客户端之间的VPN通道,从而使得用户能够通过比如拨号等上网方式来安全的接入到校园网内部,接入后获得校园网内部地址,这样就可以访问校内的共享资源。

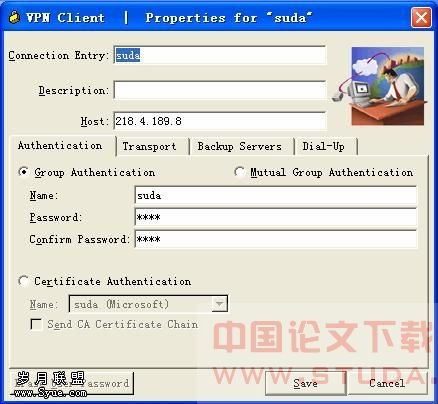

以下是客户端操作实例图:(图2)

以下是VPN客户端软件的配置说明

Connection Entry中填写VPN的名称,Description可随意填写,Host中填写VPN的服务器名称,Name和Password中分别填写用户名和密码。

(图2)

6 结论

我校校园网自2004年10月以来,利用VPN实现的远程OA和远程网络管理运行正常。实践证明,VPN技术解决方案具有强劲的认证功能、有效的加密保障、安全的远端存取、IP路径选择、防火墙等功能,能够较好地应用于远程访问、网连接、外部网连接等。

[1] 钱燕萍.虚拟专用网的原理及应用[B]. 江苏通信技术. 1999-10. 35-38

[2] 聂敏.虚拟专用网及实现途径[Z].西安邮电学院学报. 1999-12. 12-15

[3] 黎静,曾华. 虚拟专用网(VPN)[Z].机应用.1999-10. 26-29