利用网页可控制路由器 默认口令是祸根

来源:岁月联盟

时间:2010-02-13

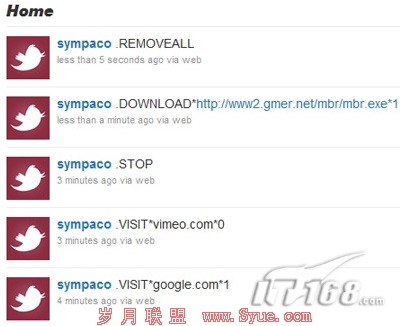

Kaminsky现在是IOActive的入侵测试经理。他说,这种攻击技术称作“DNS重定向攻击”,能够对包括打印机在内的采用默认口令和基于网络的管理接口的任何设备实施攻击。

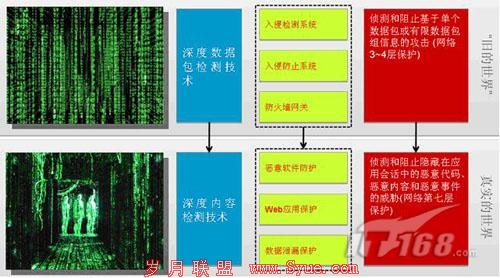

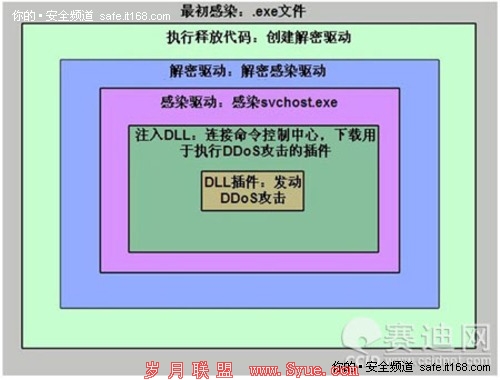

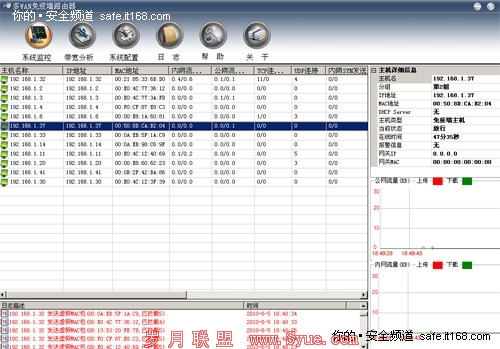

这种攻击的原理是这样的。受害人要访问一个恶意网站。这个恶意网站使用JavaScript代码欺骗这个浏览者修改基于网络的路由器配置网页。这个JavaScript会告诉这台路由器允许坏蛋远程管理这台设备,或者强迫路由器下载新的固件,再一次让这台路由器处于黑客的控制之中。无论采用哪一种方法,攻击者都可以控制受害人的互联网通讯。

DNS重定向攻击的技术细节是很复杂的。但是,从根本上说,攻击者是利用浏览器使用DNS系统的方式来决定他能够接触到网路的哪一个部分的。

DNS服务提供商OpenDNS公司首席执行官David Ulevitch说,虽然安全研究人员已经知道这种黑客攻击在理论上是可能的,但是,Kaminsky的演示将显示这种攻击在现实世界中是可行的。他说,我对于理论能够变成现实是很感兴趣的,因为这将促使人们采取行动。

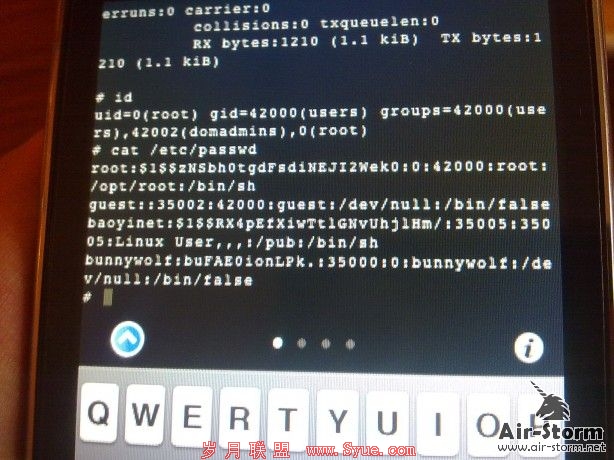

Kaminsky表示,虽然DNS重定向攻击利用了路由器经常使用黑客很容易猜出的默认口令这个事实,但是,路由器本身是没有漏洞的。这主要是浏览者的问题。虽然思科等厂商一直告诫用户要修改路由器默认的口令,但是,许多家庭用户并不听从这个劝告。大多数家庭用户都有一台采用默认口令的设备。