深入分析Spark后门的多个版本,逐步揭秘Molerats恶意组织活动轨迹

来源:岁月联盟

时间:2020-03-16

SHA-256:273aa20c4857d98..

国家:吉布提

行业:电信

三、MOFA投递文档分析

我们收集并分析的第一个文档的文件名为MOFA- 061019.doc(SHA-256:03be1d7e1071b018d3fbc6496788fd7234b0bb6d3614bec5b482f3bf95aeb506)。该文档受到密码保护,密码为Abdullah@2019。在输入密码后,显示出文档的内容,其中包括一个看起来像是缺少的图像,如下图所示。

MOFA投递文档中包含的诱导图像:

一旦受害者启用了文档中的嵌入式宏,该宏就会对嵌入式VBScript(T1064)进行解码,并将其保存到C:/programdata/Micorsoft/Microsoft.vbs。其中,Microsoft.vbs脚本将与C2域名servicebios[.]com进行通信,以检索第二个VBScript,其中包含其他指令,可以检索Payload。该脚本从以下URL下载第二个VBScript,并将其保存为C:/ProgramData/PlayerVLC.vbs:

https://servicebios[.]com/PlayerVLC.vbs

随后,原始的VBScript将创建一个计划任务(T1053),以通过每分钟运行一次下述命令的方式来保证第二个VBScript的持续运行:

schtasks /create /sc minute /mo 1 /tn PlayerVLC /F /tr C:/ProgramData/PlayerVLC.vbs

第二个VBScript尝试从以下URL下载可执行Payload,并将其保存到C:/ProgramData/PlayerVLC.msi:

https://servicebios[.]com/PlayerVLC.msi

在下载可执行Payload之后,第二个VBScript在命令行(T1059)中运行下述命令,以结束任何现有的msiexec.exe进程实例,并使用ping应用程序休眠两秒钟,然后再使用合法的msiexec.exe应用程序(T1218)启动下载的PlayerVLC.msi文件:

%comspec% /c taskkill /F /IM msiexec.exe & ping 127.0.0.1 -n 2 >NUL & msiexec /i C:/ProgramData/PlayerVLC.msi /quiet /qn /norestart

但遗憾的是,我们无法获取到PlayerVLC.msi文件,因为该文件目前已经不再在C2服务器上托管。这一点展现了模块化Payload对于攻击者而言的优势,Payload要求与C2服务器成功通信后才能成功感染,这就使得在入侵完成后的分析工作变得更为困难。这种类型的模块化Payload和相关的C2请求是非常普遍的,我们目前已经看到,例如DarkHydrus和Sofacy之类的攻击者也正在使用这样的方法。这种方式可以帮助攻击者逃避自动防御机制,因为他们可以在攻击过程中部署其基础结构,并阻止研究人员获得其他组件以进行进一步分析。

四、Attachment投递文档分析

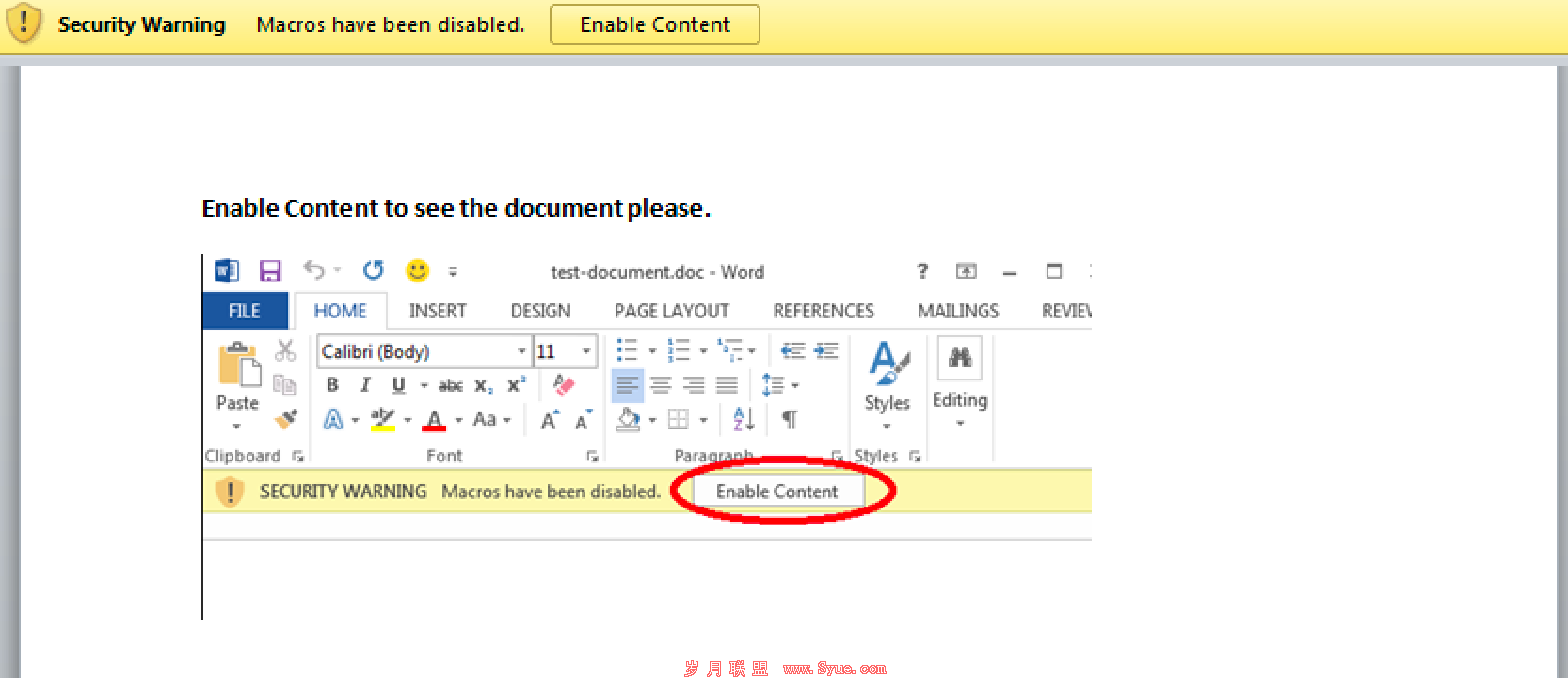

在2019年10月31日和11月2日投递的Word文档(SHA-256:eaf2ba0d78c0fda95f0cf53daac9a89d0434cf8df47fe831165b19b4e3568000)其文件名为attachment.doc,同样试图诱导收件人点击“启用内容”按钮来运行嵌入式宏。下图展现了试图诱导邮件接收者单击“启用内容”按钮的诱导图像。这些文档没有受到密码保护,这与我们前面所分析的MOFA投递文档不同。

Attachment投递文档中的诱导图像:

宏代码非常简单,它尝试从以下Google Drive URL下载经过Base64编码后的可执行文件,该文件将首先解码,随后保存到%TEMP%/rundll64.exe:

hxxps://drive.google[.]com/uc?export=download&id=1yiDnuLRfQTBdak6S8gKnJLEzMk3yvepH

解码后的可执行文件(SHA-256:7bb719f1c64d627ecb1f13c97dc050a7bb1441497f26578f7b2a9302adbbb128P)是一个经过编译后的AutoIt脚本,该脚本将嵌入式可执行文件安装到%userprofile%/runawy.exe并运行。在退出之前,AutoIt脚本还会将可执行文件复制到启动目录,并通过运行以下命令来创建任务计划,以确保该可执行文件能具有持久性:

SCHTASKS /Create /f /SC minute /TN “runawy” /mo 5 /tr “%userprofile%/runawy.exe”

这里的runawy.exe文件(SHA-256:64ea1f1e0352f3d1099fdbb089e7b066d3460993717f7490c2e71eff6122c431)是以使用Enigma进行加壳的Payload,该Payload创建互斥量“S4.4P”。该Payload是由Spark后门变种加壳后得到,已经由Molerats对其配置内容进行修改。我们将在后面详细分析Spark后门的功能,这个恶意样本使用了以下的配置:

{“sIt”:”nysura[.]com”,”QrU”:”/”,”JJDF”:80,”MJOu”:0,”TuS”:””,”pJhC”:1,”Lm”:”NMRm3AlaGUeT2g9iA2lNTIk04vSj8r2IBUDEvItgOxw=”,”LPO”:10000}

五、Picture PDF投递文档分析

与前面分析过的两个Word文档不同,我们还观察到一个名为“Picture.pdf”的PDF文档(SHA-256:9d6ce7c585609b8b23703617ef9d480c1cfe0f3bf6f57e178773823b8bf86495),该文档包含在主题为“صورك

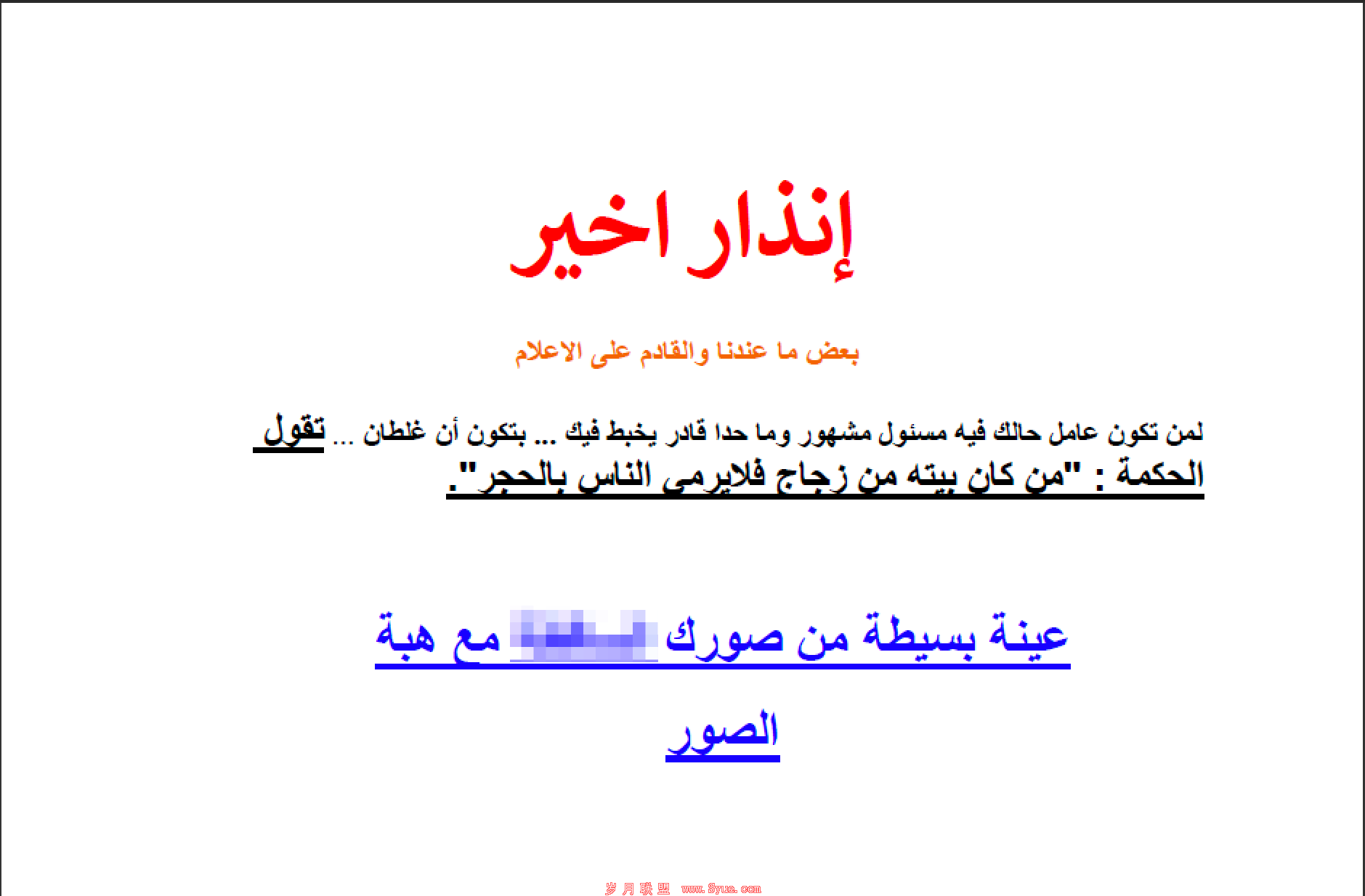

PDF文档中的消息为阿拉伯语,谎称发件人(攻击者)已经获得了收件人的照片,并且会将其发给媒体。在消息中还表明,该文件已经发送给政府官员的同事,以此来威胁受害者单击文件中的链接。下图展示了PDF文档中的内容。

恶意PDF文档内容截图:

该文档中的链接为阿拉伯语,大致翻译为“Heba拍摄的不可见人的图片”和“图片”。链接指向以下URL,该地址大小写敏感:

hxxps://zmartco[.]com/Pictures.rar

其中,“Pictures.rar”文件(SHA-256:1742caf26d41641925d109caa5b4ebe30cda274077fbc68762109155d3e0b0da)是一个RAR压缩文件,其中包含一个文件名为“هذه عينة قليلة من الصور.exe”(SHA-256:92d0c5f5ecffd3d3cfda6355817f4410b0daa3095f2445a8574e43d67cdca0b7)的文件,其大致翻译为“这是一些照片示例”。可执行文件是一个经过编译的AutoIt脚本,其功能是提取嵌入式可执行文件,将其保存到C:/Users/Public/pdf.exe(SHA-256:5139a334d5629c598325787fc43a2924d38d3c005bffd93afb7258a4a9a8d8b3),同时在Start Menu/Programs/Startup/pdf.lnk的位置创建一个快捷方式,以保证每次系统启动时都会自动运行,其内容如下:

上一页 [1] [2] [3] [4] [5] [6] [7] 下一页