思科云火墙战略详解

思科安全技术业务部门(STBU)高级产品经理:黄梅婷

思科安全产品事业部技术专家:郭庆

郭 庆:大家好,我是郭庆,我可能讲20分钟吧,主要是听听大家的问题,我的题目还是讲我们的云火墙,我们讲三个问题:

第一个问题为什么我们需要云火墙;

第二个问题它到底跟防火墙有什么不同;

第三个问题我们在实际中应该怎么部署这个云火墙。

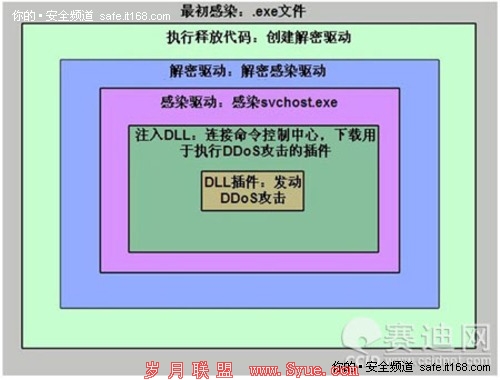

我们看到今天有两个大的转变,第一个大的转变,就是由于整个IT产业的转变,云计算的产生,无边界网络的产品,那就导致很多东西要放在你的公司以外,就会导致什么呢?你的数据要拿出去,拿出去以后你最关心的就是你拿出去的数据是不是安全的,同时你连到云端以后,你也关心你自己去取数据的时候是不是安全,这是一个通道。那么,作为攻击的角度来讲,他们更多的利用了一种新技术,就是我们现在讲的,叫僵尸网络或者木马技术,来取得这个数据,或发起DDOS,这是两个重大转变.

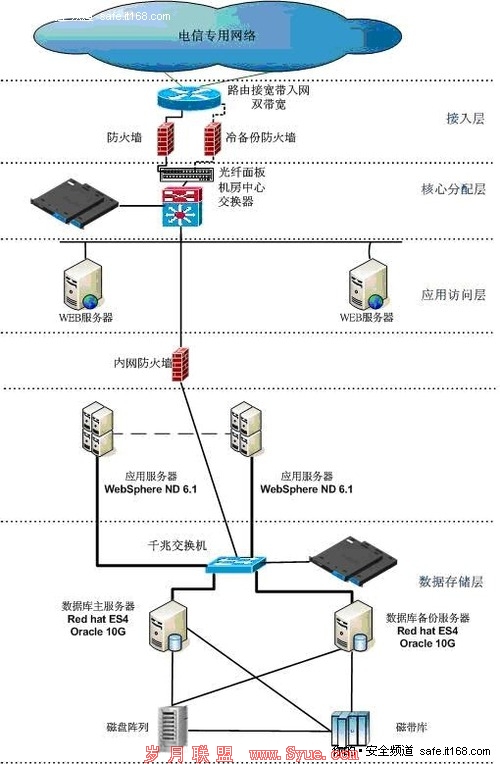

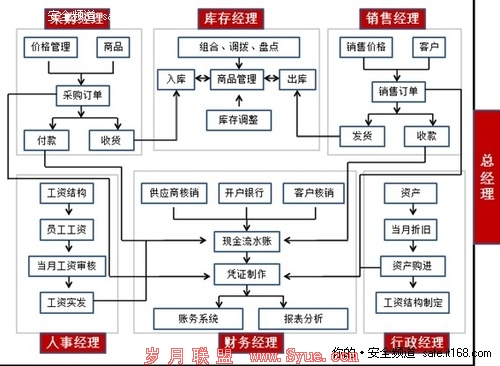

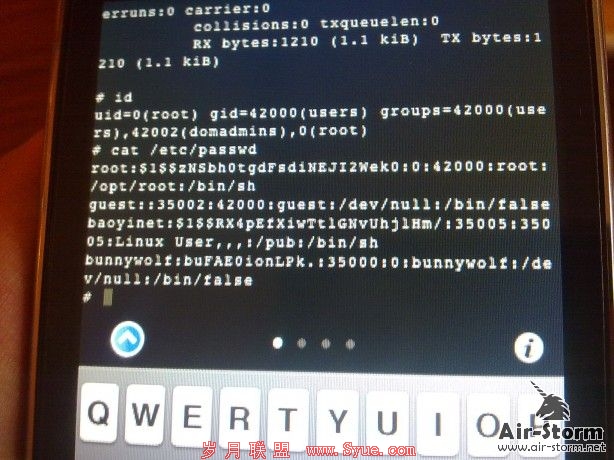

那么,在这个转变的情况下,那个企业的网络会变成什么样?我会说以前的网络,很多人都移动出去了,比如大家以后拿手机上网,或者笔记本现在来到我们这里,可能要回去,要开会呀,可能要干各种IT活,就是很多人都移动出来,不再像以前一样,老在办公室坐着,这时候你需要接回公司应用,那么要实现这种功能.

第二种功能,说你的很多东西托管出去了,托管出去以后比如公司的财务系统,或者你的人员管理系统,你一样出去要去取,那你也会担心说,放在外边的东西是不是有问题,你去取的过程中,这个防火墙还管不管用,这就是我们讲的第二个问题。就是当你做完以后这个云计算,所以将来的网络会变成,我们叫无边界网络,无边界网络也就是在这个网络里面,不管你是什么样的设备,包括手机,以后各种的,我们现在叫“物联网”,任何人、任何地点、任何时间、任何资源,都可以在这个网上来做,所以现在的网络跟以前的有边界有很大的不同。我们总结下来说,整个三个面,从新技术来讲主要是两个大的技术推动,一个是云火墙导致服务端会更强;二是促使网络变成一个无边界应用,这是两个应用。第二个在安全微型角度来讲,现在的威胁给多的想取去数据,他们用的技术已经转向了木马,或者僵尸网络技术,利用的技术。另外,以前的攻击都是比较固定的,就是它变换的种类、方式相对都是固定的,现在都是移动的,比如从手机也能发出攻击,是动态变化的。那么从防御体系来讲,对我们提出一个挑战,你防御的时候以前有边界、有点可以找,现在你很难找,到处都是防御点,无处不在,要全网部署,难度有点大,因为边界比较清楚,我可以把我的关键数据放在边界里面,相对安全,现在我要把我的数据拿出去,我就很关心这个事情,这就是一个大的转变。

我们来看一下Cisco,Cisco我们以前的叫做自防御网络,在这里面随着产业的变化,我们也要从网络本身安全转向信号安全的关注处,它的方法论呢,我们知道SDN的时候,有时候集成它自身的方法论,也发生一些转变,这边转变怎么形成呢?主要是来源于我们整合了一个IronPort公司,大家可能知道IronPort公司,IronPort公司对Cisco最关键的技术就是它有个SenderBase,这个恶意数据库、恶意的地址、恶意的E-mail地址,…、DarkNets,就是这些数据库,包括僵尸网络,当然它本身是做邮件过滤和外部过滤的,它是过滤到内部。

所谓云时代这时候我们怎么来保证这个云安全呢?我们说我们从SDNⅠ,用这个方法论变成无边界的网络安全环境,怎么来做这个有难处,我们最后一点会说,在这个网络低下我们到底怎么部署?往哪搁?这些人怎么回公司?他出去取数据的时候怎么保证安全呢?这些技术问题就会体现在环境里面。

我们再看这个公司, IronPort 最大的核心竞争力,除了它的硬件性能比较好以外,我们最关心的是它的SenderBase,它的E-MAIL地址,它可以动态的更新这些技术,我们叫信誉评估技术,这个可以理解成在无边界网络底下一个重要的控制大脑。

我们用的技术是什么呢?大家知道现在都讲cloud computing,cloud对我们的理解就是一个service ,一个东西变成cloud,那就变成一个服务提供出去,有了这个以后我们怎么做呢?我们传统这种防火墙又需要和SensorBase 进行关联,也就是从它上面要动态获得一些值,要跟它关联,才能解决这个问题;第二,因为它本身可以过滤E-MAIL和Web,还有一个应用就是及时通信,就像我们的QQ、MSN,这是三大主流应用,剩下的应用都要往里面整合,什么FTP、BT都会整合到Web上去,E-MAIL现在整合不了,而且是大家的主流应用,还有一个叫及时通信,这个我们将来讲。我们讲可见性的意思是说,我们现在的防御系统应该能看到内容、看到数据,我们才能保证数据的安全,我们讲的关联性,以前的防火墙是静态的,我们现在要变成一个动态的,怎么把它变出来?这是讲我们怎么去从传统的SDNⅠ,网络安全转到信息安全,它的一个重大的转变,就来自于说我们既然买了 IronPort 这个数据库,以前我们的关联都是终端和网络准入是NAC,现在除了这个关联以外,我们要和它里面的数据库关联,从网络层跟它关联,应用层,这是IronPort这是我们的Fire wall,我们的Firewall跟它关联,我们叫云火墙,将来这些都会整合到我们的云火墙里面。CSA就是我们的终端,未来也会想办法跟它关联起来,这是我们讲的SDN。

我们讲的大趋势是这样,大趋势就是产业发生了变化,威胁发生了变化,Cisco SDN所谓的自防御网络从网络安全关系到信息安全,这是一个大的转变,我们说到底和防火墙有什么区别?我们为什么叫它云火墙,这有三个阶段,我们讲防火墙的时候,我们其实默认讲的是Firewall,直译过来应该叫火墙,为了大家通俗易懂叫防火墙,它的原意应该是说我们是防止在网络中的威胁,就是Fire,在这个网络中,所以它是网关设备,我们简称Firewall,那我们叫云火墙的目的是说我们也要防止这个威胁,但是在哪里呢?在cloud里面的一个威胁,不是简单的在网络层的安全,因为我们的数据拿到整个云端,也就是提供服务去了。所以它本身,火墙表示它是从原来的网关技术演进过来的,cloud是说在这个云时代的一个新的防火墙。

我们几乎把所有的应用都放在了终端,现在可能只拿了10%、20%,很多东西都不敢拿出去,因为我害怕,由于各种原因。但是有一天,就像我们现在的电话机一样,电话机其实没什么功能,功能都在程控交换机那边,所以那个事如果能实现的话,我们叫…真正的实现,就说我们的应用全部都在外头,实际上我们的终端是比较“傻”的,它只有几个键,这个时候都在云端的时候,这个Firewall就变成了广义的Firewall,就说你怎么在这底下能够把所有的,因为你的应用可能一会儿在上海,一会儿又跑到美国,因为cloud是一个global的概念,你放在…上不知道放哪了,你放在云上不是说就放在上海,任何一个cloud,比如说Google就近去,或者按照它自己的繁忙程度,在全世界各地的数据中心里面取,所以你并不知道它放在那里 所以你的防火墙边界就变成了虚拟化边界,你要把各个阶段的防火墙怎么策略都是同步的,怎么让它们在一起工作,这是我们今天讲的cloud firewall真正的含义。

第二点,我们看一下Gartner,Gartner出了一个report,它在讲下一带防火墙里面,定义里面,在它第一行就提到说,下一代防火墙需要precaution,需要主动防御,去block新的Botnet,木马、僵尸网络,现在你要防止一个比较智能的攻击就是指IPS,它提到两个重要的问题,这正是云火墙要做的事情,当然传统的防火墙还有一种新的思路,防火墙的思路跟云火墙的思路是两个不同的思路,我们一会儿讲防火墙的思路。

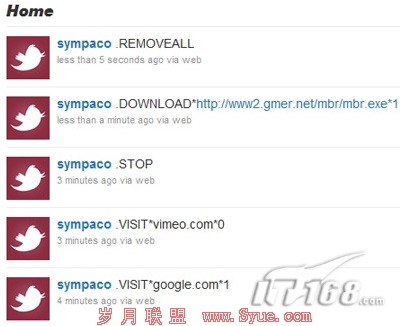

讲到这里,我们就会看到有什么云火墙能做,而传统的防火墙做起来很困难?第一个我们说防止内部的僵尸网络和木马,也就是说它怎么防呢?原理是这样的:当你里面的人上英特网的时候,或者上云端的时候,也许你可能会访问一个页面,有个插件会下来,但是防火墙就会从动态的,从所谓的SensorBase拿到它新的监测,就是现在这个时间段互联网上有哪些域名地址是有问题的,而哪些是不能去的,尽管你说你上去可以浏览网站,但是当你去这些恶意站的时候,当他要下插件的时候,防火墙会阻断,就是这么一个原理。

第二个,传统的IPS有个问题,今天我们的黄梅婷一会儿会给大家介绍一下到底有什么区别,传统的IPS你检测的时候容易误报,或者漏报,当你发现是一个攻击的时候,你不拦截,因为你怕弄错,所以当你不敢弄的时候怎么办呢?你去问一下SensorBase,SensorBase就会告诉你说这个发起的原地址在黑名单里面,确实在这个时间段里是很有问题的,那你就会有信心的block。另外就是说你漏报,漏报的时候你并不知道新的攻击,你不知道的时候怎么办呢?当一个人穿过的时候,云火墙里面的IPS模块就会说,我不知道你是攻击,但是对不起,你这个原地址是黑名单地址,你曾经发过很多次攻击,但是你这次发的这个不一定是攻击,但是我也不想让你过,block,使用这个方法减少漏报,用那个方法减少误报。这就是我们讲的IPS,,全局进行关联分析判断的一个思路。这还是不一样,这两个工作都是因为有了SensorBase,有了SensorBase以后,第三个就是它会对整个全局看得清楚,比如说这边发生攻击,那边去防护,那边没有攻击,你不用每天把所有功能都enable,那太多了,每个防火墙有二千个,这就是问题,怎么办呢?有一些东西发生了,那些地址在黑名单里,你就可以在那边block,这样你会更精确,速度也会更快。

在这里面我们会提到说,它会对性能有什么好处呢?因为现在的防火墙,常常好坏的流量都在里面,你分不清楚,所以它如果能大量的清掉这些不好的,你会发现它会节省很多资源。我们解决问题有两种思路,一种是无限扩容,举个例子,我不管BT,电信就不停扩容,加路由器,加带宽,如果不让BT download了,这下惨了,这下流量就哗哗下来了,这就是两种思路,我们讲开源节流的思路。

第三个,就是ASA的虚拟防火墙。因为我们未来都是云时代。客户会说,我这个洞需要,这个洞我不需要,所以你防火墙必须要支持虚拟防火墙,而在不同的虚拟防火墙里你要支持这些安全功能,这是我们讲的第四个功能。

最后一个,就是第四个功能里面,当你支持这个虚拟防火墙,不同的人当你移动出办公室时,比如我移动出来的我怎么接回呢?不管你是什么终端,什么样的,随时随地都可以接回你的公司。

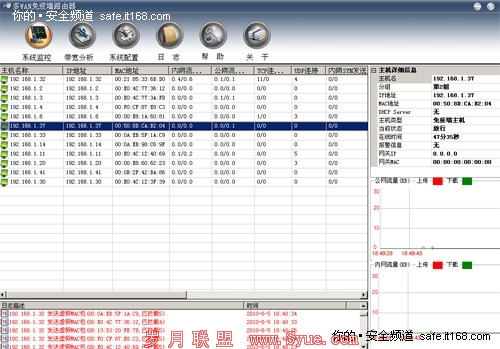

另外一个,我们在监管里面ASA支持Netflow,Netflow本来是个网管技术,因为我们防火墙在云端各处搁着,需要监控这个云上的流量,比如Netflow你就可以送给网管,网管就可以看清楚,整个云上,这个云火墙所控制的区域里面有没有异常流量,这是我们讲的五大新挑战,也就是我们云火墙不同于传统防火墙的五大特色。

第一个,我们是防止内部人被感染木马,或者上网的时候中一些僵尸网络;

第二个,防止外部入侵的时候能够做动作,因为我们有全球关联;

第三个,我们能够不在防火墙那个有限资源里面去清理;

第四个,我们能够安全接入,不同的人,任何地方可以接回公司,同时你可以走你的虚拟防火墙。

第五个,在监控方面,我们会支持Netflow,发现整个全网的异常,穿过这个异常。

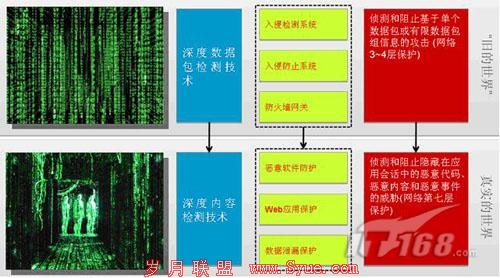

我们接下来说在实际中,我们怎么部署这个防火墙,我们把它叫纵深防御,在我们的SDN Ⅰ的时候,有一种说法,现在叫统一威胁管理,这是业界常说的,很多人问我说,你这个云火墙和人家那个趋势,杀病毒厂商一大堆也讲云,有什么不同呢?它最大的不同是我们已经转变思路了,传统方法说,你这个防火墙不行,你只看个IP头,原地址、原包,你这个什么也看不懂,怎么办呢?那我就拆包,我深度检测,我纵深防御,我拆开看,我看你的网页,我打开你的E-MAIL,这也是一种思路,纵深防御,在第一阶段我们也这么做。

现在我们变了,在无边界网络里面,我们会说,我们不这样做,因为一是性能问题,第二包拆开你也不一定能看得懂,那个东西很复杂。另外在全球来看,真正的云端以后你不能乱拆包,当你把数据放到云端的时候,这都是别人家的数据,你没事把人家的包都拆开看看,,E-MAIL里面有什么内容,这不合适的,所以那个技术在现在各种条件下,我认为是有一定问题了,我们有个主动防御思路,怎么办呢?当我发现这些地址都是有问题的,我就不必问你,你第一个下载的页面没问题,是OK的,我打开看半天,第二个下载的页面发现里面插了个插件,所以我要block你这个页面,第三个我发现页面又没问题了,所以我就不让你过,我不需要那么干了,我一看你的地址整天发这种挂满了的东西,对不起你这个地址已经block了,当然有人说这个地方block错了怎么办?那你需要黑名单,白名单的记录,这就是第一个。

我们跟防病毒厂商的区别在哪里?因为防病毒厂商它其实要求在终端每一个地方装一个软件,也就是在你的笔记本,它天天要问你,这个东西我要block,你要YES或NO,一开始你还挺有兴趣,过一阵你就不想点了,因为它也不能判断这是正确的或者错误的,所以它把责任就会放到客户端,请你判断,你要是不会判断,我帮你判断,起码还问过你一次。我们会说,我们把它移到网关处来做,网关处有网管,稍微有点经验的人去处理。

主动防御的意思是当你里面的人在上网的时候,你发现网上有一些站点被别人感染了,或者故意有人放到的,当你去的时候,你在云火墙它回来的时候,你发现它一问这个地址不行,那它就block,或者这个域名不能去。但是外面人想发起攻击的时候,它不敢block的时候,他也去问一下SensorBase这个到底是不是恶意地址,这就是我们讲主动防御。

主动防御当你这个地址发起攻击的时候,我也认为你是恶意的,因为你有前科了,我对你已经有防范措施,当你一旦action我就已经action,而不是像纵深防御,是个被动防御,你来了,我就垒墙,越垒越高,那叫纵深防御,我防御了。主动防御是我早知道你这些人想干事,但是你现在没动作,我也不能对你做什么,但是你有的时候,我就会action,这叫主动防御。

在深度上,当你网关处放了云火墙的时候,企业有人会说,你这个IP层检测,我还是要过滤每一份E-MAIL,我还是要过滤每一个网页,这时候你需要内容过滤和外部过滤,这两个目前还是独立设备,将来我们要整合进去,这是一个思路,现在就这样配合的,也就是说你只需要在IP看一看,你就可以过去,你需要说这个IP你不能block,这个地址很关键,比如搜狐你不能block,怎么办呢?对搜狐的页码我每一个都过一下,万一里面插一个恶意代码了,在IP层就能解决问题,这就是我们说在深度上我们来解决数据的泄露。

实际上它是想说广义的云火墙,是说自从有了SensorBase,我们刚才讲狭义的云火墙,实际上就是我们ASA,它升级到8.2版本就支持SensorBase的关联,这叫狭义的云火墙;广义的云火墙是说,将来的这个云火墙,有IPS模块现在插进来,能够过滤E-MAIL,能够过滤Web,能够支持SSLVPN,都可以集成到广义云火墙,广义云火墙不一定指ASA,它会想说,我们有联动了以后,对大家来讲就有一个概念,我就要实现在云时代,在信息安全时候需要通过云火墙就能实现,而不是说需要咋样。

怎么部署呢?当你出去的时候,你需要接入云火墙,这帮人要接的时候,他会打围屏回到里面,数据中心所谓的云火墙,它能够防止有人攻击它的时候,它就防止,同时它也防止这些人上网的时候,把插件带下来,这个云火墙防止两个,第一个,你出去的时候插件带下来,这个云火墙能做什么呢?你打VPN,所有的用户接回去,这个云火墙做什么呢?当有人攻击它们的时候,它去问,你不能攻击我,我要这些人,所有的云火墙都支持Netflow,都可以看见整个网上有没有异常流量,这就是我们部署的场景。

那云火墙,我们现在是ASA,我们现在的路由器也会集成,第一步就是这个,这两个都SensorBase,我们今天主要推的是我们的ASA,主要以ASA为起点,来做我们的云火墙技术。

今天我们花10分钟,再来给大家讲一下我们的IPS防火墙,它为什么要做IPS防火墙,我们请黄梅婷来讲一讲!

黄梅婷:今天我给大家介绍一下云火墙的,接下来我跟大家讨论一下云火墙,我们要怎么用?IPS是什么,它的role是什么。我们如果看中国五千年,五千年我们大家都把自己放在这个墙里面,敌人就放在外面,这个墙就好像我们现在的防火墙,在公司的话我们有个防火墙,就是所有公司的service,所有公司重要的东西都是在这个墙里面,然后我们的客户,我们的工作伙伴、黑客都在外面,我们怎么样让谁进来,谁不可以进来?我们用防火墙决定,这个人我要让他进来,这个人我知道他是好人我让他进来,我开个port让他进来,另外一个人,我知道他是坏人,他就没有办法从我这个port进来。所以用传统的防火墙,基本上是用端口来做,让你决定某个人可不可以进来,所以这个是防火墙的role。

但是就像郭先生刚刚讲的,现在所有service都已经离开了,已经在外面,已经在云里面了,在国外很普遍,你可以进去看,然后你可以查很多资讯,查很多你公司的资讯,你sales的资讯,这样子的话,像我住在美国,现在来北京,我要看看,我用我的E-MAIL来看看,看看有没有人找我,看看我的E-MAIL,同时我刚来北京,我对北京不熟,我去看看新浪网站,看看这里有哪里可以玩,我在看的时候,同样有可能我会把不好的东西带进里面,现在员工都在墙外面,同时黑客也在墙外面,我们来怎么样保护这个新的网络?这样的话,像以前我们刚刚讲的,每个service我们都开一个port,现在新的时代,他们大家都知道我自己用另外一个port,我这个公司不让你进来,这样的话,这些就没有用了,所以他们大家都挤,因为大家知道端口,没有人会关这个端口,所以大家一起往这个端口跑。

这样子的话,我现在都没有办法防范,我怎么控制说这个人可不可以进来,我怎么控制黑客,有些不好的就跑进来我的网络,这是一个很大的问题;所以我们想说,传统的防火墙已经不够了,大部分公司还是用传统防火墙来保证他们,但这是不够的,所以我们要做。就像有一张机票,以前我要上飞机,我要去美国,我就拿一张机票可以去,看看我的机票,我让他去我们的国家,但现在就好像这个机票携带着防火墙,你从哪里来的,你要去哪里,你就可以进去,但是这个已经不够了,因为就像美国发生9.11事件后,大家知道我有机票我就可以去那个国家,但如果那个人带着枪怎么办?他就变成了黑客了,大家都跑进去了,这样的就是说只有看这个机票是不够的,就好像防火墙只看那个端口是不够的,我们要看看这个数据包进来的时候他在做什么,他是不是上面有带一些不好的病毒在上面,就像机场要看票,我星期天刚刚过来,机场就要检测,你的鞋子里有没有东西,我们皮包里面有没有东西,为什么要做这些检查,让你知道,我看了他,知道他身上没有带枪、没有带刀、没有带那些液体,可以做炸弹之类的东西,所以就在看这些东西。

无边界的网络,看一个数据包是怎么样的?因为在云时代,每样东西都变化很快,像网络化,通常我们有计算机,基本上他们每个小时都在换IP地址,平均上,这样你的速度是不够快的,它每个小时都在变,一直都在变化,所以IPS是很重要的,就在这个云火墙里面,所以我们在看这个网络,我们有插口进来,我们知道蓝色是好的数据包,红色就是坏的,这很清楚,好的我们就让他过,坏的,就像有个人他带着枪,明显有枪不能上飞机,这很清楚的。

但如果这个人过来的话,你看不出来他是坏人,看起来好像好人,又好像坏人,看不出来,但他的皮包里面有异体,是不是让他进来呢,等一下另外一个人过来,他身上又有些液体,这两个加起来就可以做炸弹,就是这些灰的角色,我不确定它是好是坏,就是用这个跟客户确定说这个是不是要再查,最坏的地址我们把它停掉,我们有很大的数据库,上面有很多信息,这是我们累计七年的Data,看到E-MAIL等,就是我们全世界有70万个,每一天他都在记忆差不多50亿个Data到这个数据库,这样他每天都在翻新,我知道这里有什么,哪里有什么,他知道这些僵尸网络在哪里,他知道哪些是最不好的,他把这些最不好的IP地址放在IPS上面,所以我们知道这个是不好的。因为每一天我们收到50亿的Data,我很准确的知道这个IP是好的,我知道这个IP是不好的,这样的话,不好的他要进来我们可以不让他进来。我们是每5分钟一次,我们刚刚谈了僵尸网络差不多一个小时换一批IP地址,我们可以将它的准确度放到每5分钟一个,所以这是很重要的部分。

上面就能分析很多Data,50亿的Data天天在分析。我们有好几百个人在做这个,基本上500个人,他们很多是博士,他们天天在做,他们在研究哪些是,哪些不是,哪些是不好的,哪些是好的。他们会研究说,我在伦敦看到这些,我在芝加哥看到一些很类似的问题,,然后我在俄罗斯也是看到一些不好的,我们就可以分析,因为有这么多东西发生,我们看它的网址,我们看它在做什么,分析出150个,从这150个我们可以确定说这个是坏的地址,全球都给它记着,说这个IP地址是不好的,如果有人要从这个IP地址进来的话,不让它进来,所以这是很重要的。

所以,数据包进来的时候它就会有一个过滤,他会说这上面,这是最不好的,我知道这个是不好的,我一看到它,就好像我刚刚讲的,有个人带着枪,他要上飞机,不可以上;第二个部分就是说,那些人我们不让他进来,第二个部分,这些人看起来他没有带着枪,我不能说他是坏人呀,但他的皮箱里面有液体,可以用来做炸弹,这就是IPS功能,可以看一下这个是不是可以做炸弹的东西,这个数据包有一点东西好像可以做炸弹,好几个数据包加起来,这五个人进来的时候,就可以做这种功能,因为这样子,我知道这样是不好的,然后我就给它装。但是有些人说,我觉得我有9成把握这个是不好的,但是还有一点点我不确定,所以我们就可以用这个,他们有个域名,我们是叫-10,他如果-10就是最不好的,-10的话就不让他进来,但他如果进来的话,他是-9、-8怎么办呢?我没有办法百分之百保证他是坏的,但是我觉得他有可能是坏的,这两个技术加起来,传统说这个是坏人,因为他有这些,另外一个人说,这个人明显也是坏的,加起来这个一定是坏的,这样子就不用进来了。

用这个技术,它把那个IPS效率增加2倍,所以这个是很主要的。但是很重要,IPS两个构造起来,两个联合起来去做这个,两个加起来,来决定说这个是好还是不好,这是Cisco的特点。注意,我们刚刚谈的是可以提高2倍,通常这个部分,很多人说他们有,但这部分只是10%效率,只是20 %效率,加上这个,这个是最主要的,这两个加起来差不多80%,我们刚刚说2倍。10%-20% 来自于一部分的,80%-90%来自于这一部分,这是最重要的一部分。

所以,因为这样,我们如果说,这个是有新的出来的话,通常很慢,后来一下子变的很快,用Cisco IPS的话,你可以把它做到这个,用这个,每5分钟,你就会拿到,然后我们还有加上IPS,我们可以做到1.5个小时,我们看到1.5个小时之内可以拿到,所以加起来的话,客户会受到黑客的攻击会降到最低点。

我们有很多,我们可以有云火墙等。所以不管你用哪一个,它都是同一个软件,同一个管理方式,同一个管理的模式,所以很多客户会说小路由器,插个IPS卡,在边界放个防火墙,这边在数据中心放个大的IPS。这样子的话,你可以用同一个,不管那个IPS在哪个地位,哪个地方,你都可以用同一个IPS保护你的公司。就这样子。

思科安全技术业务部门(STBU)高级产品经理:黄梅婷

思科安全产品事业部技术专家:郭庆

郭 庆:大家好,我是郭庆,我可能讲20分钟吧,主要是听听大家的问题,我的题目还是讲我们的云火墙,我们讲三个问题:

第一个问题为什么我们需要云火墙;

第二个问题它到底跟防火墙有什么不同;

第三个问题我们在实际中应该怎么部署这个云火墙。

我们看到今天有两个大的转变,第一个大的转变,就是由于整个IT产业的转变,云计算的产生,无边界网络的产品,那就导致很多东西要放在你的公司以外,就会导致什么呢?你的数据要拿出去,拿出去以后你最关心的就是你拿出去的数据是不是安全的,同时你连到云端以后,你也关心你自己去取数据的时候是不是安全,这是一个通道。那么,作为攻击的角度来讲,他们更多的利用了一种新技术,就是我们现在讲的,叫僵尸网络或者木马技术,来取得这个数据,或发起DDOS,这是两个重大转变.

那么,在这个转变的情况下,那个企业的网络会变成什么样?我会说以前的网络,很多人都移动出去了,比如大家以后拿手机上网,或者笔记本现在来到我们这里,可能要回去,要开会呀,可能要干各种IT活,就是很多人都移动出来,不再像以前一样,老在办公室坐着,这时候你需要接回公司应用,那么要实现这种功能.

第二种功能,说你的很多东西托管出去了,托管出去以后比如公司的财务系统,或者你的人员管理系统,你一样出去要去取,那你也会担心说,放在外边的东西是不是有问题,你去取的过程中,这个防火墙还管不管用,这就是我们讲的第二个问题。就是当你做完以后这个云计算,所以将来的网络会变成,我们叫无边界网络,无边界网络也就是在这个网络里面,不管你是什么样的设备,包括手机,以后各种的,我们现在叫“物联网”,任何人、任何地点、任何时间、任何资源,都可以在这个网上来做,所以现在的网络跟以前的有边界有很大的不同。我们总结下来说,整个三个面,从新技术来讲主要是两个大的技术推动,一个是云火墙导致服务端会更强;二是促使网络变成一个无边界应用,这是两个应用。第二个在安全微型角度来讲,现在的威胁给多的想取去数据,他们用的技术已经转向了木马,或者僵尸网络技术,利用的技术。另外,以前的攻击都是比较固定的,就是它变换的种类、方式相对都是固定的,现在都是移动的,比如从手机也能发出攻击,是动态变化的。那么从防御体系来讲,对我们提出一个挑战,你防御的时候以前有边界、有点可以找,现在你很难找,到处都是防御点,无处不在,要全网部署,难度有点大,因为边界比较清楚,我可以把我的关键数据放在边界里面,相对安全,现在我要把我的数据拿出去,我就很关心这个事情,这就是一个大的转变。

我们来看一下Cisco,Cisco我们以前的叫做自防御网络,在这里面随着产业的变化,我们也要从网络本身安全转向信号安全的关注处,它的方法论呢,我们知道SDN的时候,有时候集成它自身的方法论,也发生一些转变,这边转变怎么形成呢?主要是来源于我们整合了一个IronPort公司,大家可能知道IronPort公司,IronPort公司对Cisco最关键的技术就是它有个SenderBase,这个恶意数据库、恶意的地址、恶意的E-mail地址,…、DarkNets,就是这些数据库,包括僵尸网络,当然它本身是做邮件过滤和外部过滤的,它是过滤到内部。

所谓云时代这时候我们怎么来保证这个云安全呢?我们说我们从SDNⅠ,用这个方法论变成无边界的网络安全环境,怎么来做这个有难处,我们最后一点会说,在这个网络低下我们到底怎么部署?往哪搁?这些人怎么回公司?他出去取数据的时候怎么保证安全呢?这些技术问题就会体现在环境里面。

我们再看这个公司, IronPort 最大的核心竞争力,除了它的硬件性能比较好以外,我们最关心的是它的SenderBase,它的E-MAIL地址,它可以动态的更新这些技术,我们叫信誉评估技术,这个可以理解成在无边界网络底下一个重要的控制大脑。

我们用的技术是什么呢?大家知道现在都讲cloud computing,cloud对我们的理解就是一个service ,一个东西变成cloud,那就变成一个服务提供出去,有了这个以后我们怎么做呢?我们传统这种防火墙又需要和SensorBase 进行关联,也就是从它上面要动态获得一些值,要跟它关联,才能解决这个问题;第二,因为它本身可以过滤E-MAIL和Web,还有一个应用就是及时通信,就像我们的QQ、MSN,这是三大主流应用,剩下的应用都要往里面整合,什么FTP、BT都会整合到Web上去,E-MAIL现在整合不了,而且是大家的主流应用,还有一个叫及时通信,这个我们将来讲。我们讲可见性的意思是说,我们现在的防御系统应该能看到内容、看到数据,我们才能保证数据的安全,我们讲的关联性,以前的防火墙是静态的,我们现在要变成一个动态的,怎么把它变出来?这是讲我们怎么去从传统的SDNⅠ,网络安全转到信息安全,它的一个重大的转变,就来自于说我们既然买了 IronPort 这个数据库,以前我们的关联都是终端和网络准入是NAC,现在除了这个关联以外,我们要和它里面的数据库关联,从网络层跟它关联,应用层,这是IronPort这是我们的Fire wall,我们的Firewall跟它关联,我们叫云火墙,将来这些都会整合到我们的云火墙里面。CSA就是我们的终端,未来也会想办法跟它关联起来,这是我们讲的SDN。

我们讲的大趋势是这样,大趋势就是产业发生了变化,威胁发生了变化,Cisco SDN所谓的自防御网络从网络安全关系到信息安全,这是一个大的转变,我们说到底和防火墙有什么区别?我们为什么叫它云火墙,这有三个阶段,我们讲防火墙的时候,我们其实默认讲的是Firewall,直译过来应该叫火墙,为了大家通俗易懂叫防火墙,它的原意应该是说我们是防止在网络中的威胁,就是Fire,在这个网络中,所以它是网关设备,我们简称Firewall,那我们叫云火墙的目的是说我们也要防止这个威胁,但是在哪里呢?在cloud里面的一个威胁,不是简单的在网络层的安全,因为我们的数据拿到整个云端,也就是提供服务去了。所以它本身,火墙表示它是从原来的网关技术演进过来的,cloud是说在这个云时代的一个新的防火墙。

我们几乎把所有的应用都放在了终端,现在可能只拿了10%、20%,很多东西都不敢拿出去,因为我害怕,由于各种原因。但是有一天,就像我们现在的电话机一样,电话机其实没什么功能,功能都在程控交换机那边,所以那个事如果能实现的话,我们叫…真正的实现,就说我们的应用全部都在外头,实际上我们的终端是比较“傻”的,它只有几个键,这个时候都在云端的时候,这个Firewall就变成了广义的Firewall,就说你怎么在这底下能够把所有的,因为你的应用可能一会儿在上海,一会儿又跑到美国,因为cloud是一个global的概念,你放在…上不知道放哪了,你放在云上不是说就放在上海,任何一个cloud,比如说Google就近去,或者按照它自己的繁忙程度,在全世界各地的数据中心里面取,所以你并不知道它放在那里 所以你的防火墙边界就变成了虚拟化边界,你要把各个阶段的防火墙怎么策略都是同步的,怎么让它们在一起工作,这是我们今天讲的cloud firewall真正的含义。

第二点,我们看一下Gartner,Gartner出了一个report,它在讲下一带防火墙里面,定义里面,在它第一行就提到说,下一代防火墙需要precaution,需要主动防御,去block新的Botnet,木马、僵尸网络,现在你要防止一个比较智能的攻击就是指IPS,它提到两个重要的问题,这正是云火墙要做的事情,当然传统的防火墙还有一种新的思路,防火墙的思路跟云火墙的思路是两个不同的思路,我们一会儿讲防火墙的思路。

讲到这里,我们就会看到有什么云火墙能做,而传统的防火墙做起来很困难?第一个我们说防止内部的僵尸网络和木马,也就是说它怎么防呢?原理是这样的:当你里面的人上英特网的时候,或者上云端的时候,也许你可能会访问一个页面,有个插件会下来,但是防火墙就会从动态的,从所谓的SensorBase拿到它新的监测,就是现在这个时间段互联网上有哪些域名地址是有问题的,而哪些是不能去的,尽管你说你上去可以浏览网站,但是当你去这些恶意站的时候,当他要下插件的时候,防火墙会阻断,就是这么一个原理。

第二个,传统的IPS有个问题,今天我们的黄梅婷一会儿会给大家介绍一下到底有什么区别,传统的IPS你检测的时候容易误报,或者漏报,当你发现是一个攻击的时候,你不拦截,因为你怕弄错,所以当你不敢弄的时候怎么办呢?你去问一下SensorBase,SensorBase就会告诉你说这个发起的原地址在黑名单里面,确实在这个时间段里是很有问题的,那你就会有信心的block。另外就是说你漏报,漏报的时候你并不知道新的攻击,你不知道的时候怎么办呢?当一个人穿过的时候,云火墙里面的IPS模块就会说,我不知道你是攻击,但是对不起,你这个原地址是黑名单地址,你曾经发过很多次攻击,但是你这次发的这个不一定是攻击,但是我也不想让你过,block,使用这个方法减少漏报,用那个方法减少误报。这就是我们讲的IPS,,全局进行关联分析判断的一个思路。这还是不一样,这两个工作都是因为有了SensorBase,有了SensorBase以后,第三个就是它会对整个全局看得清楚,比如说这边发生攻击,那边去防护,那边没有攻击,你不用每天把所有功能都enable,那太多了,每个防火墙有二千个,这就是问题,怎么办呢?有一些东西发生了,那些地址在黑名单里,你就可以在那边block,这样你会更精确,速度也会更快。

在这里面我们会提到说,它会对性能有什么好处呢?因为现在的防火墙,常常好坏的流量都在里面,你分不清楚,所以它如果能大量的清掉这些不好的,你会发现它会节省很多资源。我们解决问题有两种思路,一种是无限扩容,举个例子,我不管BT,电信就不停扩容,加路由器,加带宽,如果不让BT download了,这下惨了,这下流量就哗哗下来了,这就是两种思路,我们讲开源节流的思路。

第三个,就是ASA的虚拟防火墙。因为我们未来都是云时代。客户会说,我这个洞需要,这个洞我不需要,所以你防火墙必须要支持虚拟防火墙,而在不同的虚拟防火墙里你要支持这些安全功能,这是我们讲的第四个功能。

最后一个,就是第四个功能里面,当你支持这个虚拟防火墙,不同的人当你移动出办公室时,比如我移动出来的我怎么接回呢?不管你是什么终端,什么样的,随时随地都可以接回你的公司。

另外一个,我们在监管里面ASA支持Netflow,Netflow本来是个网管技术,因为我们防火墙在云端各处搁着,需要监控这个云上的流量,比如Netflow你就可以送给网管,网管就可以看清楚,整个云上,这个云火墙所控制的区域里面有没有异常流量,这是我们讲的五大新挑战,也就是我们云火墙不同于传统防火墙的五大特色。

第一个,我们是防止内部人被感染木马,或者上网的时候中一些僵尸网络;

第二个,防止外部入侵的时候能够做动作,因为我们有全球关联;

第三个,我们能够不在防火墙那个有限资源里面去清理;

第四个,我们能够安全接入,不同的人,任何地方可以接回公司,同时你可以走你的虚拟防火墙。

第五个,在监控方面,我们会支持Netflow,发现整个全网的异常,穿过这个异常。

我们接下来说在实际中,我们怎么部署这个防火墙,我们把它叫纵深防御,在我们的SDN Ⅰ的时候,有一种说法,现在叫统一威胁管理,这是业界常说的,很多人问我说,你这个云火墙和人家那个趋势,杀病毒厂商一大堆也讲云,有什么不同呢?它最大的不同是我们已经转变思路了,传统方法说,你这个防火墙不行,你只看个IP头,原地址、原包,你这个什么也看不懂,怎么办呢?那我就拆包,我深度检测,我纵深防御,我拆开看,我看你的网页,我打开你的E-MAIL,这也是一种思路,纵深防御,在第一阶段我们也这么做。

现在我们变了,在无边界网络里面,我们会说,我们不这样做,因为一是性能问题,第二包拆开你也不一定能看得懂,那个东西很复杂。另外在全球来看,真正的云端以后你不能乱拆包,当你把数据放到云端的时候,这都是别人家的数据,你没事把人家的包都拆开看看,,E-MAIL里面有什么内容,这不合适的,所以那个技术在现在各种条件下,我认为是有一定问题了,我们有个主动防御思路,怎么办呢?当我发现这些地址都是有问题的,我就不必问你,你第一个下载的页面没问题,是OK的,我打开看半天,第二个下载的页面发现里面插了个插件,所以我要block你这个页面,第三个我发现页面又没问题了,所以我就不让你过,我不需要那么干了,我一看你的地址整天发这种挂满了的东西,对不起你这个地址已经block了,当然有人说这个地方block错了怎么办?那你需要黑名单,白名单的记录,这就是第一个。

我们跟防病毒厂商的区别在哪里?因为防病毒厂商它其实要求在终端每一个地方装一个软件,也就是在你的笔记本,它天天要问你,这个东西我要block,你要YES或NO,一开始你还挺有兴趣,过一阵你就不想点了,因为它也不能判断这是正确的或者错误的,所以它把责任就会放到客户端,请你判断,你要是不会判断,我帮你判断,起码还问过你一次。我们会说,我们把它移到网关处来做,网关处有网管,稍微有点经验的人去处理。

主动防御的意思是当你里面的人在上网的时候,你发现网上有一些站点被别人感染了,或者故意有人放到的,当你去的时候,你在云火墙它回来的时候,你发现它一问这个地址不行,那它就block,或者这个域名不能去。但是外面人想发起攻击的时候,它不敢block的时候,他也去问一下SensorBase这个到底是不是恶意地址,这就是我们讲主动防御。

主动防御当你这个地址发起攻击的时候,我也认为你是恶意的,因为你有前科了,我对你已经有防范措施,当你一旦action我就已经action,而不是像纵深防御,是个被动防御,你来了,我就垒墙,越垒越高,那叫纵深防御,我防御了。主动防御是我早知道你这些人想干事,但是你现在没动作,我也不能对你做什么,但是你有的时候,我就会action,这叫主动防御。

在深度上,当你网关处放了云火墙的时候,企业有人会说,你这个IP层检测,我还是要过滤每一份E-MAIL,我还是要过滤每一个网页,这时候你需要内容过滤和外部过滤,这两个目前还是独立设备,将来我们要整合进去,这是一个思路,现在就这样配合的,也就是说你只需要在IP看一看,你就可以过去,你需要说这个IP你不能block,这个地址很关键,比如搜狐你不能block,怎么办呢?对搜狐的页码我每一个都过一下,万一里面插一个恶意代码了,在IP层就能解决问题,这就是我们说在深度上我们来解决数据的泄露。

实际上它是想说广义的云火墙,是说自从有了SensorBase,我们刚才讲狭义的云火墙,实际上就是我们ASA,它升级到8.2版本就支持SensorBase的关联,这叫狭义的云火墙;广义的云火墙是说,将来的这个云火墙,有IPS模块现在插进来,能够过滤E-MAIL,能够过滤Web,能够支持SSLVPN,都可以集成到广义云火墙,广义云火墙不一定指ASA,它会想说,我们有联动了以后,对大家来讲就有一个概念,我就要实现在云时代,在信息安全时候需要通过云火墙就能实现,而不是说需要咋样。

怎么部署呢?当你出去的时候,你需要接入云火墙,这帮人要接的时候,他会打围屏回到里面,数据中心所谓的云火墙,它能够防止有人攻击它的时候,它就防止,同时它也防止这些人上网的时候,把插件带下来,这个云火墙防止两个,第一个,你出去的时候插件带下来,这个云火墙能做什么呢?你打VPN,所有的用户接回去,这个云火墙做什么呢?当有人攻击它们的时候,它去问,你不能攻击我,我要这些人,所有的云火墙都支持Netflow,都可以看见整个网上有没有异常流量,这就是我们部署的场景。

那云火墙,我们现在是ASA,我们现在的路由器也会集成,第一步就是这个,这两个都SensorBase,我们今天主要推的是我们的ASA,主要以ASA为起点,来做我们的云火墙技术。

今天我们花10分钟,再来给大家讲一下我们的IPS防火墙,它为什么要做IPS防火墙,我们请黄梅婷来讲一讲!

黄梅婷:今天我给大家介绍一下云火墙的,接下来我跟大家讨论一下云火墙,我们要怎么用?IPS是什么,它的role是什么。我们如果看中国五千年,五千年我们大家都把自己放在这个墙里面,敌人就放在外面,这个墙就好像我们现在的防火墙,在公司的话我们有个防火墙,就是所有公司的service,所有公司重要的东西都是在这个墙里面,然后我们的客户,我们的工作伙伴、黑客都在外面,我们怎么样让谁进来,谁不可以进来?我们用防火墙决定,这个人我要让他进来,这个人我知道他是好人我让他进来,我开个port让他进来,另外一个人,我知道他是坏人,他就没有办法从我这个port进来。所以用传统的防火墙,基本上是用端口来做,让你决定某个人可不可以进来,所以这个是防火墙的role。

但是就像郭先生刚刚讲的,现在所有service都已经离开了,已经在外面,已经在云里面了,在国外很普遍,你可以进去看,然后你可以查很多资讯,查很多你公司的资讯,你sales的资讯,这样子的话,像我住在美国,现在来北京,我要看看,我用我的E-MAIL来看看,看看有没有人找我,看看我的E-MAIL,同时我刚来北京,我对北京不熟,我去看看新浪网站,看看这里有哪里可以玩,我在看的时候,同样有可能我会把不好的东西带进里面,现在员工都在墙外面,同时黑客也在墙外面,我们来怎么样保护这个新的网络?这样的话,像以前我们刚刚讲的,每个service我们都开一个port,现在新的时代,他们大家都知道我自己用另外一个port,我这个公司不让你进来,这样的话,这些就没有用了,所以他们大家都挤,因为大家知道端口,没有人会关这个端口,所以大家一起往这个端口跑。

这样子的话,我现在都没有办法防范,我怎么控制说这个人可不可以进来,我怎么控制黑客,有些不好的就跑进来我的网络,这是一个很大的问题;所以我们想说,传统的防火墙已经不够了,大部分公司还是用传统防火墙来保证他们,但这是不够的,所以我们要做。就像有一张机票,以前我要上飞机,我要去美国,我就拿一张机票可以去,看看我的机票,我让他去我们的国家,但现在就好像这个机票携带着防火墙,你从哪里来的,你要去哪里,你就可以进去,但是这个已经不够了,因为就像美国发生9.11事件后,大家知道我有机票我就可以去那个国家,但如果那个人带着枪怎么办?他就变成了黑客了,大家都跑进去了,这样的就是说只有看这个机票是不够的,就好像防火墙只看那个端口是不够的,我们要看看这个数据包进来的时候他在做什么,他是不是上面有带一些不好的病毒在上面,就像机场要看票,我星期天刚刚过来,机场就要检测,你的鞋子里有没有东西,我们皮包里面有没有东西,为什么要做这些检查,让你知道,我看了他,知道他身上没有带枪、没有带刀、没有带那些液体,可以做炸弹之类的东西,所以就在看这些东西。

无边界的网络,看一个数据包是怎么样的?因为在云时代,每样东西都变化很快,像网络化,通常我们有计算机,基本上他们每个小时都在换IP地址,平均上,这样你的速度是不够快的,它每个小时都在变,一直都在变化,所以IPS是很重要的,就在这个云火墙里面,所以我们在看这个网络,我们有插口进来,我们知道蓝色是好的数据包,红色就是坏的,这很清楚,好的我们就让他过,坏的,就像有个人他带着枪,明显有枪不能上飞机,这很清楚的。

但如果这个人过来的话,你看不出来他是坏人,看起来好像好人,又好像坏人,看不出来,但他的皮包里面有异体,是不是让他进来呢,等一下另外一个人过来,他身上又有些液体,这两个加起来就可以做炸弹,就是这些灰的角色,我不确定它是好是坏,就是用这个跟客户确定说这个是不是要再查,最坏的地址我们把它停掉,我们有很大的数据库,上面有很多信息,这是我们累计七年的Data,看到E-MAIL等,就是我们全世界有70万个,每一天他都在记忆差不多50亿个Data到这个数据库,这样他每天都在翻新,我知道这里有什么,哪里有什么,他知道这些僵尸网络在哪里,他知道哪些是最不好的,他把这些最不好的IP地址放在IPS上面,所以我们知道这个是不好的。因为每一天我们收到50亿的Data,我很准确的知道这个IP是好的,我知道这个IP是不好的,这样的话,不好的他要进来我们可以不让他进来。我们是每5分钟一次,我们刚刚谈了僵尸网络差不多一个小时换一批IP地址,我们可以将它的准确度放到每5分钟一个,所以这是很重要的部分。

上面就能分析很多Data,50亿的Data天天在分析。我们有好几百个人在做这个,基本上500个人,他们很多是博士,他们天天在做,他们在研究哪些是,哪些不是,哪些是不好的,哪些是好的。他们会研究说,我在伦敦看到这些,我在芝加哥看到一些很类似的问题,,然后我在俄罗斯也是看到一些不好的,我们就可以分析,因为有这么多东西发生,我们看它的网址,我们看它在做什么,分析出150个,从这150个我们可以确定说这个是坏的地址,全球都给它记着,说这个IP地址是不好的,如果有人要从这个IP地址进来的话,不让它进来,所以这是很重要的。

所以,数据包进来的时候它就会有一个过滤,他会说这上面,这是最不好的,我知道这个是不好的,我一看到它,就好像我刚刚讲的,有个人带着枪,他要上飞机,不可以上;第二个部分就是说,那些人我们不让他进来,第二个部分,这些人看起来他没有带着枪,我不能说他是坏人呀,但他的皮箱里面有液体,可以用来做炸弹,这就是IPS功能,可以看一下这个是不是可以做炸弹的东西,这个数据包有一点东西好像可以做炸弹,好几个数据包加起来,这五个人进来的时候,就可以做这种功能,因为这样子,我知道这样是不好的,然后我就给它装。但是有些人说,我觉得我有9成把握这个是不好的,但是还有一点点我不确定,所以我们就可以用这个,他们有个域名,我们是叫-10,他如果-10就是最不好的,-10的话就不让他进来,但他如果进来的话,他是-9、-8怎么办呢?我没有办法百分之百保证他是坏的,但是我觉得他有可能是坏的,这两个技术加起来,传统说这个是坏人,因为他有这些,另外一个人说,这个人明显也是坏的,加起来这个一定是坏的,这样子就不用进来了。

用这个技术,它把那个IPS效率增加2倍,所以这个是很主要的。但是很重要,IPS两个构造起来,两个联合起来去做这个,两个加起来,来决定说这个是好还是不好,这是Cisco的特点。注意,我们刚刚谈的是可以提高2倍,通常这个部分,很多人说他们有,但这部分只是10%效率,只是20 %效率,加上这个,这个是最主要的,这两个加起来差不多80%,我们刚刚说2倍。10%-20% 来自于一部分的,80%-90%来自于这一部分,这是最重要的一部分。

所以,因为这样,我们如果说,这个是有新的出来的话,通常很慢,后来一下子变的很快,用Cisco IPS的话,你可以把它做到这个,用这个,每5分钟,你就会拿到,然后我们还有加上IPS,我们可以做到1.5个小时,我们看到1.5个小时之内可以拿到,所以加起来的话,客户会受到黑客的攻击会降到最低点。

我们有很多,我们可以有云火墙等。所以不管你用哪一个,它都是同一个软件,同一个管理方式,同一个管理的模式,所以很多客户会说小路由器,插个IPS卡,在边界放个防火墙,这边在数据中心放个大的IPS。这样子的话,你可以用同一个,不管那个IPS在哪个地位,哪个地方,你都可以用同一个IPS保护你的公司。就这样子。