HTB-Re 渗透全记录

前言

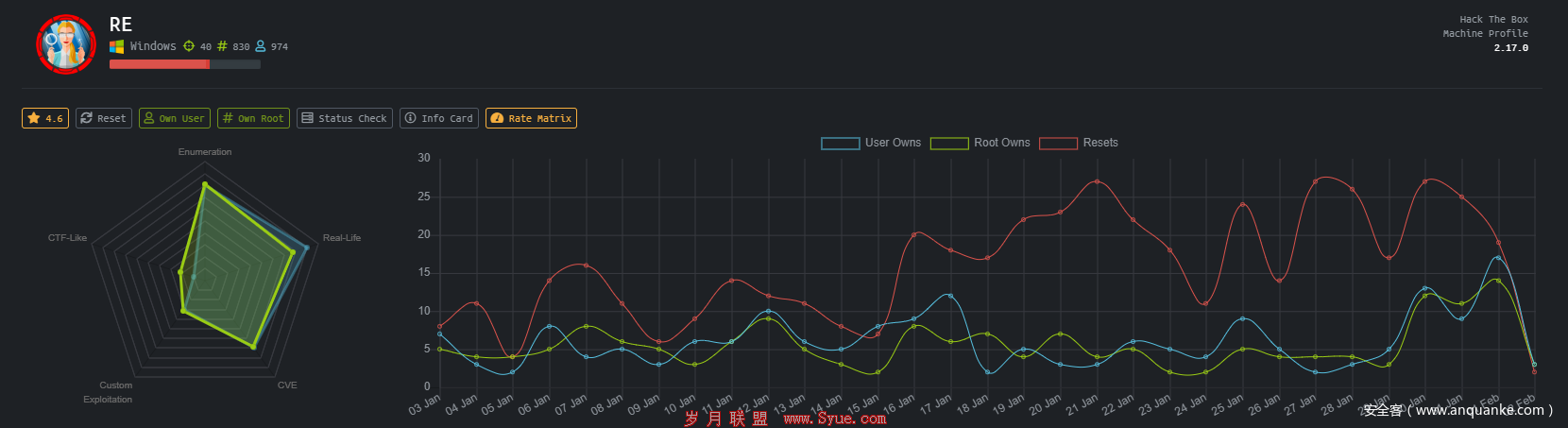

春节闭门不出,在家刷HTB练习渗透,目前Re这个box已经retired,因此把总结的详细渗透过程发出来。这个box用到了OpenOffice宏后门,Winrar目录穿越和UsoSvc服务提权。最后拿到system权限读flag还折腾了不少,整个过程都值得学习一下。

Port

root@kali:~/pentest/re# masscan -e tun0 -p1-65535 10.10.10.144 --rate=1000

Starting masscan 1.0.3 (http://bit.ly/14GZzcT) at 2020-01-26 08:03:07 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 1 hosts [65535 ports/host]

Discovered open port 445/tcp on 10.10.10.144

Discovered open port 80/tcp on 10.10.10.144

root@kali:~/pentest/re# nmap -sC -sV -oA Re -p80,445 10.10.10.144

Starting Nmap 7.70 ( https://nmap.org ) at 2020-01-26 08:06 GMT

Nmap scan report for 10.10.10.144

Host is up (0.25s latency).

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 10.0

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/10.0

|_http-title: Visit reblog.htb

445/tcp open microsoft-ds?

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: mean: 1h01m10s, deviation: 0s, median: 1h01m10s

| smb2-security-mode:

| 2.02:

|_ Message signing enabled but not required

| smb2-time:

| date: 2020-01-13 09:09:21

|_ start_date: N/A

扫描只发现了一个http服务和smb共享文件服务

Blog

根据nmap扫描的提示,直接把域名ip写入hosts

echo -e "10.10.10.144treblog.htb" >> /etc/hosts

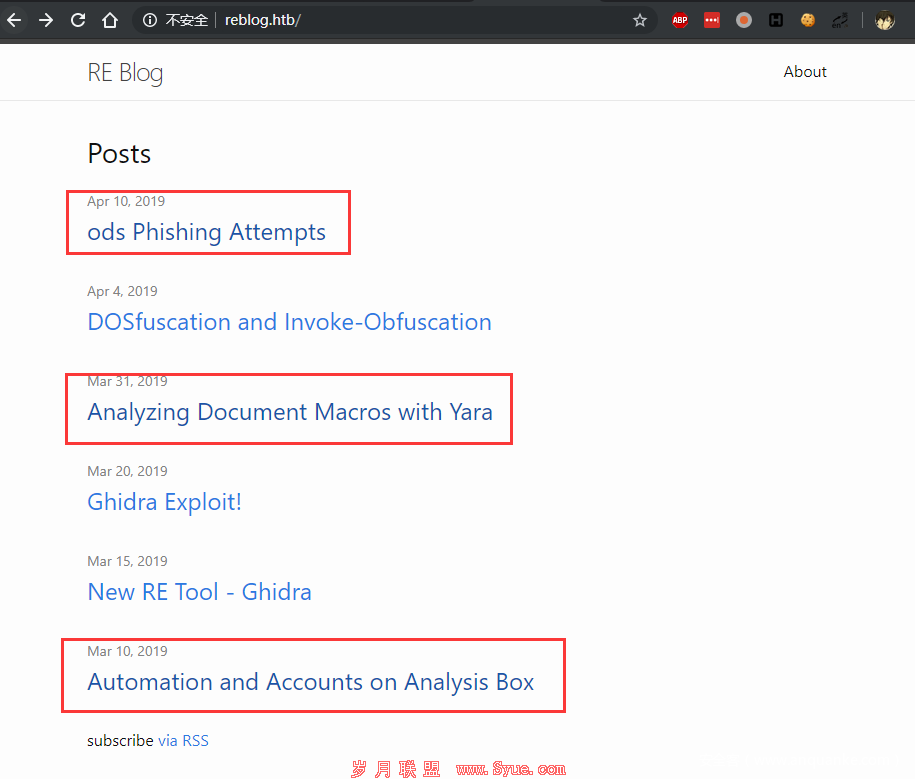

访问web,发现是一个blog,有几篇博文需要注意一下。

简要内容就是作者开放了一个ods文件宏后门检测的服务,使用yara进行过滤。

smb

直接尝试匿名访问smb,发现存在一个叫malware_dropbox的共享文件夹。

root@kali:~# smbmap -H 10.10.10.144 -u 'anonymous' -p ''

[+] Finding open SMB ports....

[+] Guest SMB session established on 10.10.10.144...

[+] IP: 10.10.10.144:445 Name: 10.10.10.144

Disk Permissions Comment

---- ----------- -------

.

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 InitShutdown

fr--r--r-- 4 Sun Dec 31 19:03:58 1600 lsass

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 ntsvcs

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 scerpc

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-334-0

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 epmapper

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-1c0-0

[1] [2] [3] [4] [5] [6] [7] [8] 下一页