基于数字水印和数字签名的电子支票支付方式安全研究

来源:岁月联盟

时间:2010-07-01

1 引言

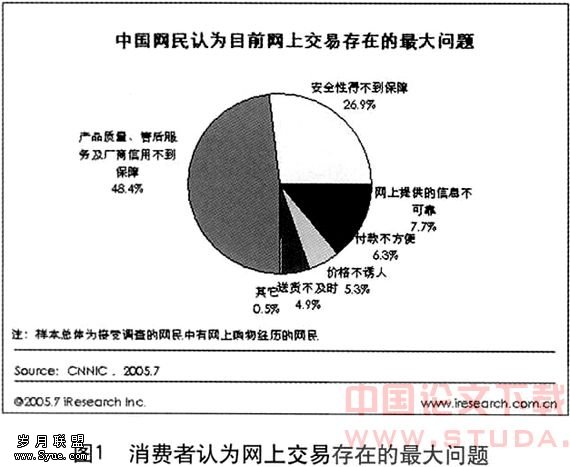

随着电子商务的迅猛发展,全球电子商务交易额出现了逐年递增的趋势[1]。网上支付作为实现电子商务资金流转移的关键,正日益引起人们的注意,而电子支票作为网上支付的重要方式,也成了人们研究的热点。目前电子支票采用公开密钥体系结构(PKI),可以基本上实现支付的保密性、真实性、完整性和不可否认性,从而在一定程度上解决了传统支票中大量存在的伪造问题。电子支票在实现上的安全要求:①信息保密性;②交易者身份的确定性;③不可否认性;④不可修改性。2 基于数字签名的电子支票支付系统

2.1 现有电子支票系统

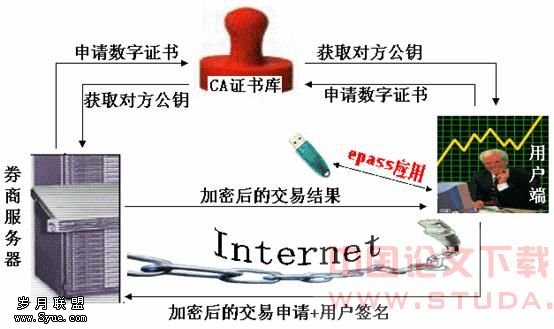

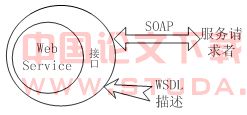

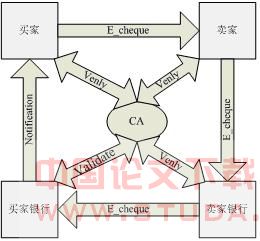

基于公钥体制的数字签名是当前在电子支票中普遍采用的技术。由于该技术采用的是基于非对称的密码机制,故该系统中应该包括电子支票的支付方、接受方,银行系统以及一个第三方的权威机构CA(Certification Authority)。系统中用户的身份凭证是数字证书。数字证书对于特定用户是惟一的,且由用户预先申请。CA负责发放和管理数字证书。用户在建立会话之前,首先通过数字证书经由CA建立彼此信任的关系,在此基础上,数字签名和密文形式的会话过程确保了合法接收和内容的真实性。 该系统的实现过程如下:①双方决定用电子支票作为支付方式,并通过CA确定交易双方身份;②买方用自己的私有密钥在电子支票上进行数字签名;③买方使用卖方的公钥加密电子支票;卖方为惟一合法接收者;④通过将支票传送给卖方;⑤卖方用自己的私有密钥解密电子支票;⑥卖方用买方的公钥确认买方的数字签名;⑦卖方向银行进一步确认电子支票;⑧卖方发货给买方。该过程如图1所示。2.2 其中涉及到的数字签名相关过程[2]

(1) 甲准备好要传送的数字信息明文。 (2) 甲对数字信息进行Hash运算,得到一个信息摘要。 (3) 甲用自己的私钥(SK)对信息摘要进行加密得到甲的数字签名,并将其附在数字信息上。 (4) 甲随机产生一个加密密钥(DES密钥),并用此密钥对要发送的信息进行加密,形成密文。 图1 基于数字签名的电子支票支付系统 (5) 甲用乙的公钥(PK)对刚才随机产生的加密密钥进行加密、将加密后的DES密钥连同密文一起传送给乙。 (6) 乙收到甲传送过来的密文和加过密的DES密钥,先用自己的私钥对加密的DES密钥进行解密,得到DES密钥。 (7) 乙然后用DES密钥对收到的密文进行解密,得到明文的数字信息、然后将DES密钥抛弃(即DES密钥作废)。 (8) 乙用甲的公钥对甲的数字签名进行解密,得到信息摘要。乙用相同的Hash算法对收到的明文再进行一次Hash运算,得到一个新的信息摘要。 (9) 乙将收到的信息摘要和新产生的信息摘要进行比较、如果一致,说明收到的信息没有被修改[3]。

图1 基于数字签名的电子支票支付系统 (5) 甲用乙的公钥(PK)对刚才随机产生的加密密钥进行加密、将加密后的DES密钥连同密文一起传送给乙。 (6) 乙收到甲传送过来的密文和加过密的DES密钥,先用自己的私钥对加密的DES密钥进行解密,得到DES密钥。 (7) 乙然后用DES密钥对收到的密文进行解密,得到明文的数字信息、然后将DES密钥抛弃(即DES密钥作废)。 (8) 乙用甲的公钥对甲的数字签名进行解密,得到信息摘要。乙用相同的Hash算法对收到的明文再进行一次Hash运算,得到一个新的信息摘要。 (9) 乙将收到的信息摘要和新产生的信息摘要进行比较、如果一致,说明收到的信息没有被修改[3]。2.3 对此系统的安全性分析

以数字签名为保障的支付系统基本满足以下要求:①发送的不可抵赖性;②接收的不可否认性;③接收信息内容完整性。 由于数字签名本身需要附着在电子支票上进行发送,因此其有被非法用户删除的危险;同时,若电子支票以明文方式发送,则有被黑客截取,从而有泄露商业秘密的危险。对于后者,一般的解决方案是采用传统加密技术加密后进行发送,但随着机软硬件技术的发展,密码被破译的可能性越来越大,即使非法拦截者在截获密文后无法破译,但可以将其破坏后再发送,使得接收的消息无法译成明文。 基于以上分析,一个更可靠的支付系统应该满足以下要求:①身份认证,合法用户数字证书申请和使用过程安全性;②内容认证,信息内容的完整性和真实性验证;③传输过程中敏感信息的保密性。为此,我们构建了一个结合数字水印和数字签名技术的电子支票支付系统,满足了以上要求。3 结合了数字水印和数字签名的电子支票支付系统

3.1 数字证书的安全性

在该系统中,用户的身份认证的凭证和基于数字签名的系统一样,也是由CA发放的数字证书确认的。数字证书标识和证明了网上交易的主体的身份,是交易中个人或单位在 Internet上的身份证。所以证书的发放和管理必须有一套严格的保障机制。关于这方面的讨论已经很多,在此本文不再做论述。3.2 数字水印

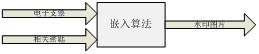

数字水印技术是通过一定的算法将一些信息直接嵌到不敏感载体数据(以图像为例)当中,但不影响原内容的价值和使用,并且不能被人的知觉系统觉察或注意到,只有专用的检测器或计算机软件才可以检测出隐藏的数字水印。基于此,就可以在很大程度上避免恶意攻击。水印信息可以是作者的序列号、公司标志、有特殊意义的文本等,可用于版权保护,产品认证以及信息的秘密传送。目前大多数水印制作方案都采用密码学中的加密(包括公开密钥、私有密钥)体系来加强,在水印的嵌入、提取时采用一种密钥,甚至几种密钥联合使用。 由于要求满足信息隐蔽性,信息完整性等要求,我们在该系统中采用认证水印(Athentication Watermarking)技术。认证水印除了具有数字水印的一般特征,如不可见、稳健性、安全性外,水印本身必须对篡改具有一定的敏感性和脆弱性。根据识别篡改的能力,认证水印分为脆弱水印(Fragile Watermarking)和半脆弱水印(Semifragile Watermarking)两种。半脆弱水印是当前数字水印研究的一个热点,它是指能够承受合理失真(如JPEG图像压缩),但会被不合理失真损坏的水印[4]。它在水印不可感知性的基础上又引入了内容真实性、完整性认证,这样就可以保证即使在水印被恶意攻击时,不会被篡改。可以用来鉴定图像有无被编辑、毁坏或者替换,从而确认该图像内容的真实性。而且保证了嵌入信息可以被完整的提取出来。由于这几方面的特点,半脆弱数字水印可以和数字签名结合起来,弥补电子支票在使用上出现的安全缺陷,从而构建起更安全的电子支票支付系统。 1)一种可能的算法 对半脆弱水印来说,不但要保证其在临界点以下能继续存在,而且要在超过临界点的情况下失效,可以通过仔细地调整鲁棒性水印使其在失真达到一定程度时失效来获得半脆弱水印。参照[5]、[6]介绍一个例子:根据量化的特性来设计水印。令x◇q表示将X量化成量化步长q的整数倍:x◇q=q[x/q+.5] 如果a是实数标量,q1和q2是量化步长,且q1<=q2,那么:((a◇q1)◇q2)◇q1=a◇q1 就是说,将量化a到q1的偶数倍,接着用q2量化,只要q1<=q2,就可以再对结果用q1进行量化从而抵消q2量化的效果[6]。 2)水印的嵌入 在客户端,当需要进行网上电子支票交易的时候,在本地计算机上或者POP上,通过银行获得一张电子支票,其中包含了一般支票应包含的内容(如出票人、收款人、到期日等)和客户自己的签名,证书等。系统采用非对称密钥作为水印嵌入密钥[8][9],其生成是在客户与商家建立安全连接的时候进行的。客户用对方的密钥将电子支票嵌入到载体图片中。实现保密,安全,不可见及完整通信。其一般过程如图2所示。 图2 水印嵌入过程 3)水印的提取与验证 在水印提取端,用自己密钥和水印图像,作为提取算法的输入,提取出相关的特征值,与阀值进行比较。如果这个百分比大于阀值,则确认没有被篡改,然后再提取出电子支票,进行处理。

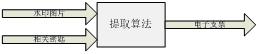

图2 水印嵌入过程 3)水印的提取与验证 在水印提取端,用自己密钥和水印图像,作为提取算法的输入,提取出相关的特征值,与阀值进行比较。如果这个百分比大于阀值,则确认没有被篡改,然后再提取出电子支票,进行处理。 图3 水印提取过程

图3 水印提取过程3.3 改进后的支付系统

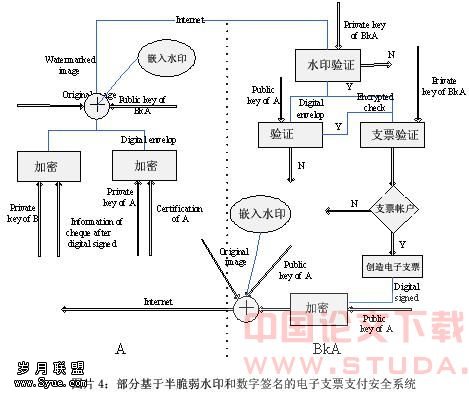

为了方便描述,我们设定交易双方为A,B;支付方为A,接收方为B。支付方银行为BkA,接收方银行为BkB;私钥用Key表示,公钥用Keyˊ来表示。 (1)A,B,CA之间有一个认证的过程,以确认交易双方的身份: ①交易双方决定交易,并确定用电子支票作为支付方式; ②交易双方与CA建立对话,表示双方将要交易,并请示CA确认各自身份; ③交易双方用各自的私钥对各自的数字证书进行加密,形成数字信封,然后发送给CA;CA用双方各自的公钥解密数字信封,确认双方各自的身份。若无误,交易继续。 (2)是A与BkA之间的交互,生成一张支票: ①A与BkA建立对话,表示要求生成电子支票。然后A将支票信息进行数字签名后用BkA_Key进行加密,确定BkA是该支票信息的惟一合法接收者。然后A将加密后的支票信息和A的数字信封一起作为水印,用银行的公钥作为密码加入到图片中,传送给BkA; ②BkA收到图片后,用专用的水印提取软件和BkA_Key进行提取,在确定水印完整性后,用A_Keyˊ解密数字信封,确认A的身份的真实性。在无误的情况下,再用BkA_Key解密支票信息,在核对签名无误后,查看A是否具备支付能力,若是,按A的要求生成一张电子支票; ③BkA将电子支票进行签名,然后用A_Keyˊ加密,再将加密后的电子支票作为水印,用BkA_Key作为密码加入到图片中,传送给A。 (3)A,B,CA之间完成电子支票从A到B的安全传递过程: ①A用BkA_Keyˊ提取水印,在确定水印完整性后,用A_Key解密电子支票,在核对内容无误后,将支票进行数字签名用B_Keyˊ加密,并连同数字信封一起作为水印,用CA_Keyˊ作为密码加入载体图片,发送给CA。 ②CA用CA_Key提取水印,验证完整性后,根据数字信封确认A的身份。 ③CA将电子支票作为水印,用CA_Key为密码,加入到载体图片中,发送给B。 ④B用CA_Keyˊ提取水印,验证完整性后,用B_Key解密电子支票,核对签名无误后,向CA发送收到的确认信息。 CA的参与,监督了双方的交易过程,使得双方不可抵赖,增加了系统的安全性。 (4)B完成与BkB之间的交互,确认支票的真实性: ①B与BkB建立对话,请求BkB验证支票。然后B对电子支票进行签名,然后用BkB_Keyˊ加密,并连同数字信封一起作为水印信息,用BkB_Keyˊ作为密码加入到载体中,发送给BkB; ②BkB用Bkb_Key提取水印,验证完整性后,根据数字信封确认B的身份; ③BkB解密支票,并通过银行内部向BkA查询支票的真实性和此时A支付,若无误,就向BkA发送相关信息,要求转帐或在一段时间后进行行间批量转帐; ④BkB向B发送支票付款成功的消息;B向CA发送该消息,并按交易协定向A提供货物或服务;CA对此次交易备案,并向A发送成功的消息。至此,交易完成。 综上所述,结合数字水印和数字签名的电子支票支付系统涵盖了信息隐蔽性和数据完整性认证两大功能块。整个系统具有高安全性、运作的性以及高效性,其部分运行流程如图4所示。

3.3 系统安全性分析

该系统在原有的基于数字签名的支付系统的基础上,加入了水印技术。半易碎水印的完整性保护和水印的隐藏信息的特性,使电子支票的支付过程具有更高的安全性。虽然水印的加入和提取要牺牲一定的时间,但由于电子支票本身的信息量不大,它的加入和提取的时间消耗是很微小的,但带来的却是很大的安全性的提升。4 结论

电子支票相对于其它的在线支付方式有着明显的优势,是当前电子商务研究的一个重点。但由于其涉及的金额比较大,因此安全性更受关注,还没有能在Internet普及,实现Web方式操作。 本文通过半脆弱水印机制,利用了其信息隐蔽性和脆弱性来设计了一个结合数字水印和数字签名的安全的电子支票支付系统。使得电子支票在网上进行传播时,不会轻易的被察觉进而被攻击,同时,即使被攻击,想要破译几乎是不可能的,而由于其半脆弱性,想要进行篡改,也会变得不可能,最后,信道传输误码以及有损压缩格式的传输方式都会给载体信息带来降质,这些改动主观上不可感知,对于只利用数字签名技术的系统来说,极易造成误判,但是对于半易碎水印来说,误判却是可以避免的。将水印技术用于电子支付的安全保障的研究还处于初级阶段,因此,系统的安全漏洞以及一些未知的攻击都有待发现、分析和加强。[1]Choist,Whinston AB. The future of E-Commerce: integrate and customize. IEEE computer 1999,32(1):133~138[2] Deng H,Gong L,Lazer A,et al. Practical protocols for certified electronic mail. Journal of Network and System Management,1996,4(3):279~297 [3] Schneider M,Chang SF. A robust content based digital signature for image authentication. In: Proceedings of the IEEE International Conference on Image Processing,Vol 3. Lausanne: IEEE Computer Society Press,1996. 227~230[4]E.T.lin,C.I.Pokdichuk,and E.J.Delp.”Detection of Image Alterations Using Semi-fragile Watermarks,” SPIE-3971:152-163,2000[5] C.Rey and J.-L. Dugelay. “Blind Detection of Malicious Alterations on Still Images Using Robust Watermarks,”IEE Seminar:Secure Images and Image Authentication,pp.7/1-7/6,2000 [6] G.-J.Yu,C.-S.Lu,H.-Y.M.Liao,and J.-P.Seu.”Mean Quantization Blind Watermarking for Image Autentication,”in IEEE International conference on Image Processing,volume 3,pp.706-709,2000[7] C.-Y. Lin and S.-F. Chang. ”Semi-fragile Watermarking for Authenticating JPEG Visual Content,” in Security and Watermarking in Multimedia Contents II,SPIE-3971:140-151,2000 [8] R.L.Rivest,A.Shamir,and L.M.Adleman.”A Method for Obtaining Digital Signatures and Public-key Cryptsystems,”Communications of the ACM,219(2);120-126,1978[9] Joachim J Eggers,Jonathan K Su,BernGirod.Asymmetric watermarking schemes,Sich-erheit in Mediendaten.GMD Jahrestagung,Proceedings.Springer Verlag,2000[10] Manola F,Thompson C. Characterizing the Agent Crid [EB/OL]. http://www.objs.com/agility/tech-reports,2001[11] Foster I,Kesselman C,Tueck S. The Anatomy of the Grid: Enablng Scalable Virtual Organizations [J]. Super- computer Applications,2001,15(3)[12] Foster,C Kesselman,J Nick,S Tuecke. The Physiology of the Grid: An Open Grid Services Architecture for Distributed Systems Integration,2002 [EB/OL]. http://www.Globus. org/research/papers/ogsa.pdf[13] Foster I,The Grid Enabling Resource Sharing within Virtual Organizations,[A]. In: Invited Talk,WWW 2000 Conference,Honolulu,2002.5[14] B. Mahadevan,"Business models for Internet based E Commerce: Ananatomy",[J]. California Management Review,vol. 42,no.4,pp 55 - 69,2000[15] V. Gurbaxani and S. Whang,"The impact of information systems on organizations and markets",[J]. Communications of the ACM,vol. 34,no.1,pp 59 - 73,1991[16] L. Margherio,S. Cooke,S. Monks and K. Hughes. (1998,Apr.). The emerging digital economy. US Department of Commerce,Washington,DC,pp 28. [EB/OL]. http://www.esa. doc.gov/508/esa/pdf/EmergingDig.pdf[17] Y. Bakos,"The Emerging Role of Electronic Marketplaces on the Internet",[J]. Communications of the ACM,vol. 41,no.8,pp 35 - 42,1998[18] J. Hagel,"Net gain: Expanding markets through virtual communities",[J]. Journal of Interactive Marketing,vol.13,no.1,pp 55 - 65,1999上一篇:基于网格技术的电子商务平台的研究