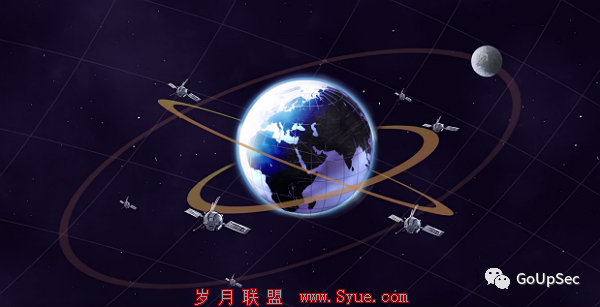

航天工业五个重大网络安全事件

针对国际太空计划的破坏性网络攻击和数字间谍活动呈现令人担忧的增长趋势。在过去五年中,国际太空计划和卫星关键基础设施遭受的一系列重大网络攻击已经成为太空网络安全态势的转折点。

近年来,太空数字关键基础设施的军民融合趋势正在提速。例如SpaceX、BlueOrigin和波音公司的成功发射,SpaceX通过Starlink为乌克兰提供关键通信基础设施,以及太空部队和太空ISAC的创建。太空网络安全威胁也随着地缘政治紧张局势而升级,俄罗斯已经宣布将退出国际空间站(ISS)。

最早的太空网络安全事件报道可追溯到2008年,在国际空间站从Windows XP切换到Linux之前,据西方媒体报道,俄罗斯宇航员将一个受感染的USB设备引入了空间站上的计算机,导致国际空间站上的宇航员使用的基于Windows XP的笔记本电脑感染了一种名为W32.Gammima.AG,一种窃取密码的计算机病毒。美国国家航空航天局(NASA)官员当时将这种病毒描述为“令人讨厌的东西”。补充说它“不是经常发生,但这不是第一次”。

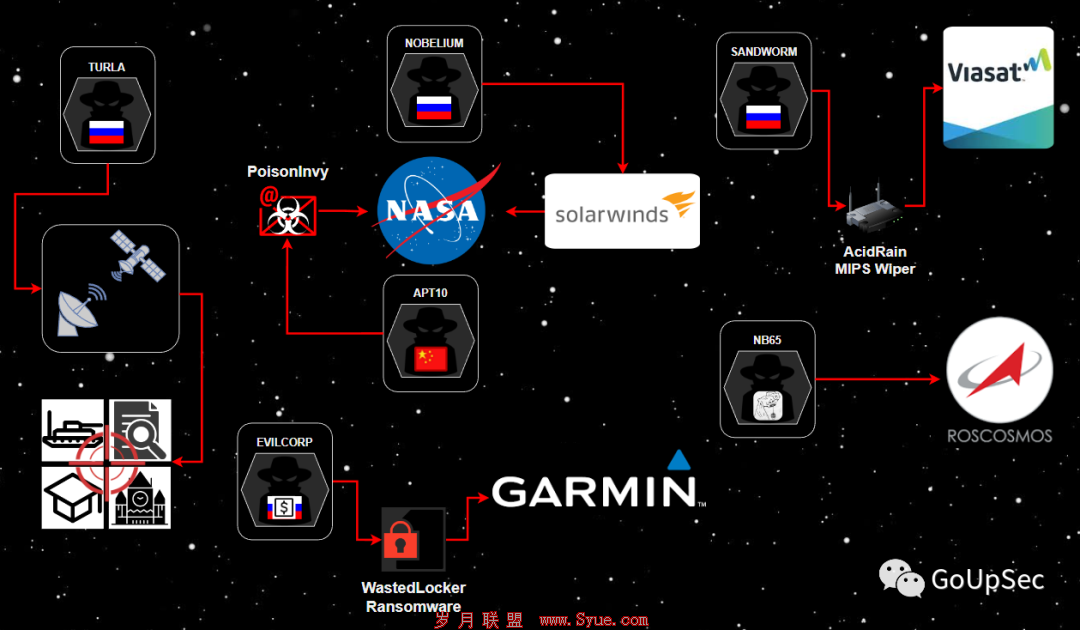

最近,威胁情报结构BushidoToken盘点了航天工业近年来遭遇的五个重大太空网络安全事件,具体如下:

一、太空数字间谍活动:卫星劫持

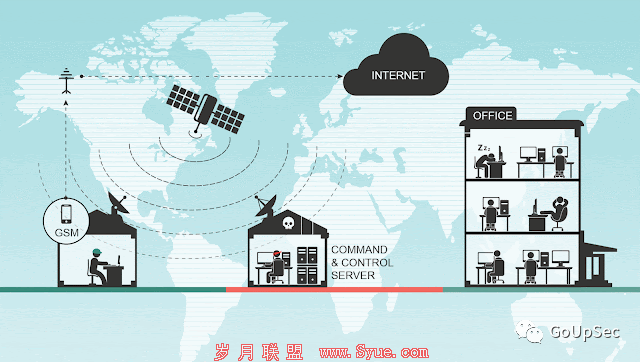

卫星通信(SATCOM)可以提供电视广播和远程访问互联网。然而,这种基于卫星的互联网访问被称为下行链路。

2015年9月,卡巴斯基实验室披露了一个名为Turla的俄罗斯高级持续威胁(APT)组织(又名Snake或VenomousBear)利用了这些卫星互联网连接的弱点。

Turla将监视下行链路,识别活动IP地址,在入侵期间选择一个作为源IP地址,并通过在发送到卫星和从卫星发送的数据包中隐藏恶意代码来劫持它。被Turla入侵的系统还会将数据泄露到常规卫星互联网用户的IP地址。

Turla使用这种特殊技术针对中东和非洲的政府、大使馆、军事实体、教育机构、研究组织和制药公司的系统。Estionian情报部门将Turla的业务与俄罗斯联邦安全局(FSB)联系在一起。2022年2月,德国调查记者披露了两名Turla开发商的身份以及他们与俄罗斯FSB的关系。

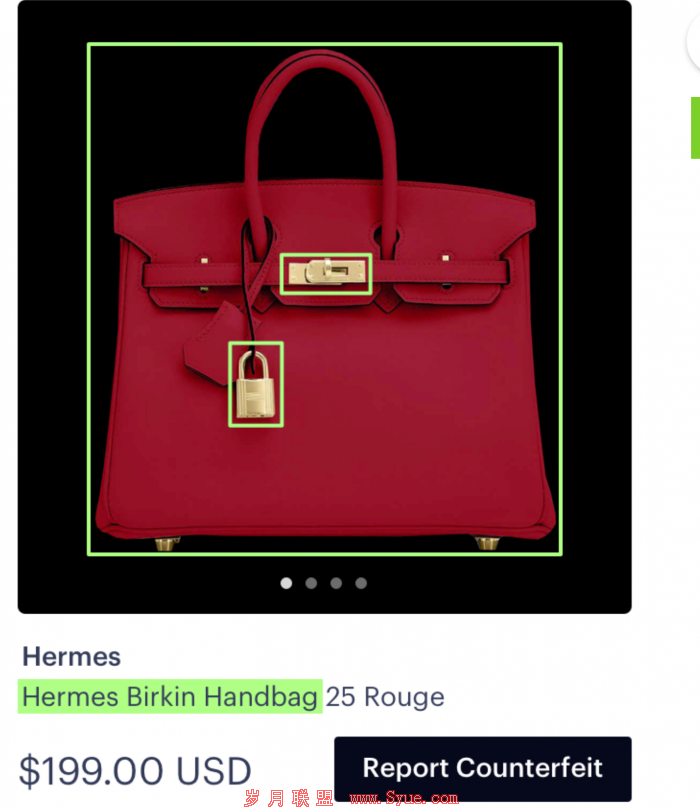

Turla的卫星劫持攻击示意图

(来源:卡巴斯基)

二、NASA成为SolarWinds供应链攻击的受害者

2020年12月,与Nobelium APT组织(又名APT29、CozyBear或DarkHalo)相关的SolarWinds供应链攻击内幕被披露。它涉及SolarWinds Orion平台的恶意软件更新,已被超过1.8万名SolarWinds客户下载。Nobelium设法入侵了SolarWinds软件构建环境,并使用名为SUNSPOT的软件来加载SUNBURSTOrion软件更新后门。

据报道,入侵始于2019年9月,并于2019年10月首次尝试添加测试代码并将其推送给SolarWinds客户。为了使其更难被发现,SUNBURST的代码是使用从Orion平台窃取的证书进行签名,并且它的命名约定与Orion的代码相同,因此SolarWinds开发人员会将其误认为是他们自己的。安装后,SUNBURST将休眠12-14天,然后通过DNS联系C&C服务器。SUNBURST的流量还使用Orion改进计划协议(OIP)来混入合法的SolarWinds活动。然后,Nobelium会使用SUNBURST部署其他恶意软件,例如TEARDROP、RAINDROP和其他一些恶意软件。

根据美国国家安全局(NSA)的声明,大约100个非政府实体收到了后续活动,其中包括几个美国联邦政府机构和NASA。2021年1月,美国国家情报总监办公室(ODNI)正式发表声明称这次攻击是由俄罗斯外国情报局(SVR)策划的。

分析:

尽管太空探索和研究涉及国际太空机构之间的大量合作,但一些情报机构在这些协议之外运作并无视这些协议。

Turla和Nobelium都属于高级持续性威胁,但并未窃取知识产权信息。

此类活动本质上是传统间谍活动的网络版本,将始终发生在民族国家的竞争对手之间。很难将这些类型的入侵称为“攻击”,因为没有破坏性组件。然而,在这些网络间谍活动中收集的信息可能会支持未来的破坏性进攻行动。

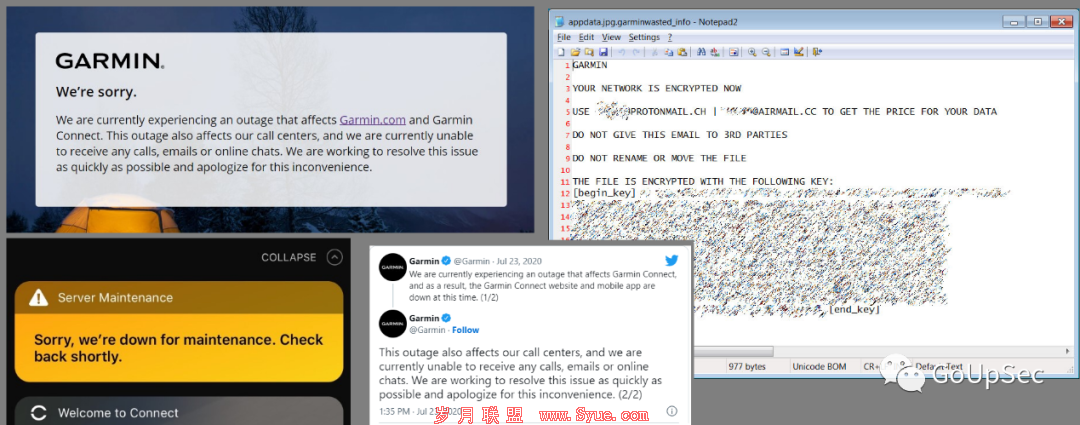

三、威胁太空的破坏性网络攻击:“garminwasted”

降低IT系统和网络性能的网络攻击更有可能来自网络犯罪威胁团体,而不是民族国家的APT组织。2020年7月下旬,美国宇航局的Ingenuity Mars直升机使用的导航设备和智能设备的主要制造商Garmin遭到WasedLocker勒索软件的攻击。Garmin的云服务,包括飞行员使用的设备同步和地理定位仪器一度无法使用。

Garmin在其官方声明中证实遭受网络攻击,导致在线服务中断,一些内部系统被加密。Garmin报告说,没有证据表明任何人在事件期间未经授权访问了用户数据。一位熟悉该事件的匿名Garmin员工透露,勒索赎金要求为1000万美元。在全球服务中断四天后,Garmin突然宣布他们已向网络犯罪分子支付赎金以获得解密器后开始恢复服务。

值得注意的是,WastedLocker由于与eCrime威胁组织开发的其他勒索软件系列DoppelPaymer和BitPaymer的相似性而被归因于EvilCorp。2019年12月,EvilCorp被列入造成1亿美元经济损失的美国OFAC制裁名单。因此,向EvilCorp支付赎金可能会导致Garmin被美国政府处以巨额罚款。

Garmin服务中断通知和WasedLocker赎金记录

(来源:BleepingComputer)

四、首次大规模卫星通信攻击

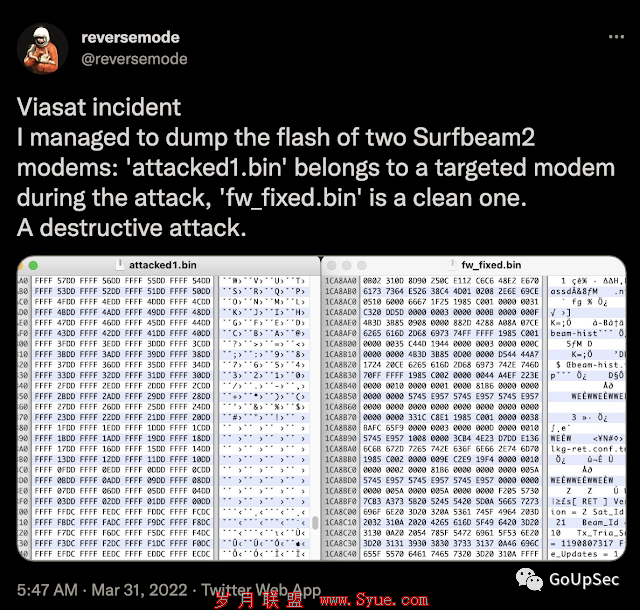

太空领域最具破坏性的网络攻击之一是在俄罗斯入侵乌克兰当晚针对欧洲卫星通信网络发动的攻击。美国和欧盟声称,2022年2月24日,俄罗斯对属于Viasat的名为KA-SAT的商业卫星通信网络发起了网络攻击。网络攻击旨在破坏乌克兰的指挥和控制行动,并对包括德国、希腊、波兰、意大利和匈牙利在内的其他欧洲国家造成重大溢出影响。直到一个月后,欧洲卫星宽带服务才从事件中恢复。

据Viasat称,数以万计的SATCOM调制解调器被毁坏,不得不更换。据报道,攻击者能够通过利用“配置错误的VPN”获得访问权限,并横向移动到KA-SAT网络的管理部分。随后,攻击者执行命令来清除调制解调器的内存,使它们无法使用。

有趣的是,来自网络安全供应商SentinelOne的研究人员发现了一种名为AcidRain的擦除恶意软件,该恶意软件专为SATCOM调制解调器使用的MIPS固件而设计,可能用于KA-SAT攻击。

SentinelOne研究人员认为,AcidRain是由与VPNFilter相同的恶意软件作者开发的,VPNFilter被正式归因于俄罗斯主要情报局(GRU),更具体地说是GTsST Unit 74455,即著名的沙虫团队。

受攻击的KA-SAT调制解调器的对比分析

(来源:reversemode)

五、俄罗斯太空机构遭到黑客攻击

对航天工业发起破坏性网络攻击并不限于国家资助的APT团体和有组织的网络犯罪分子。2022年3月,一个名为Network Battalion 65(又名NB65)的亲乌克兰黑客组织通过Twitter分享说,它对俄罗斯航天局Roscosmos发起了攻击。

Roscosmos总干事德米特里