云端身份管理的起步建议

如果组织能理解到云计算的巨大潜力,那无疑能让数字化转型事半功倍。过去两年,各种事件已经表明扎实的网络安全至关重要,尤其在企业往云端迁移的时候。不过,云计算的关键在于企业确保采用了合适的身份管理。日益增长的云技术的使用,使得威胁份子能够违规获取的人类以及非人类身份大量增加。那些不把这个情况当回事的企业最终会发现自己成为信息泄露的牺牲品。

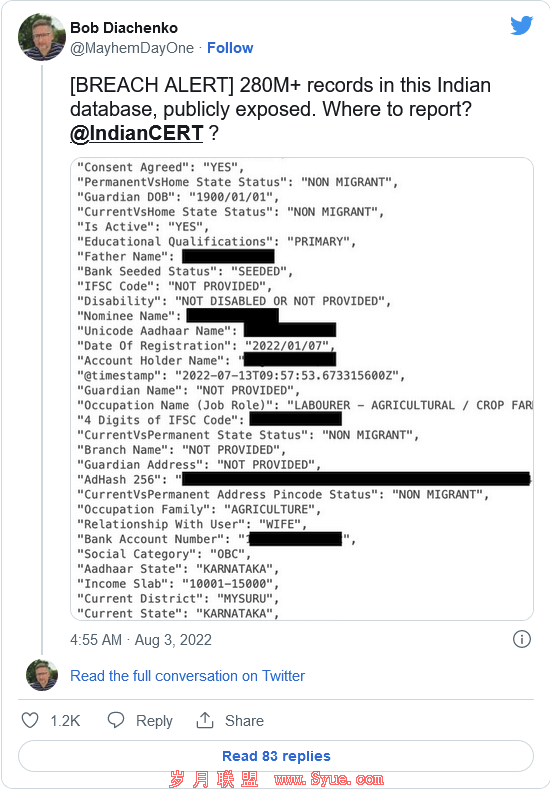

看看Okta,这个被许多企业使用的身份管理平台。就在今年早些时候,犯罪组织Lapsus$宣称他们获取了Okta的一个超级账户。尽管说泄露事件的全貌尚未可知,但获取了这种高级别的凭证就可能意味着犯罪组织有了“通向王国的钥匙”,同样也有能力获取使用Okta平台的用户的数据。当一个IAM厂商沦为身份攻击的受害者的时候,自然就知道那些攻击者在玩真的。

也就是说,IAM并不是一个新话题,并且毫无疑问在可预见的未来变得更为重要。Cider Sercurity的一份报告将IAM列为CI/CD环境中第二大问题。这些问题不仅和企业内部授予身份的许可相关,还和确保这些许可随着时间推移消除相关。

管理云端身份的难点

管理云端身份如此困难的原因不少。一般而言,云供应商对对象结构的构建并不符合企业自身的构建。这就导致某个单独的企业用户试图管理多个云端的“身份”才能做他应该做的工作。这就会引发另一个问题:企业在云端毫无可视能力,不知道谁接入了什么。

随着这类问题增多,它们还会跟着企业雇佣更多的员工产生更麻烦的体验。同样,云端迁移本身还会出现类似挑战。企业耗时多年终于摸索出了一条他们自己硬件能运作的方式,然后还得到云端按照云供应商的架构再调整现有的模式。

身份管理不当的结果

从安全角度看,云端管理不当会给企业产生大量的管控缺口:企业不知道谁在他们的基础设施里做什么。这会让企业在某些东西使用被扭曲过的ID或者许可的身份的时候难以发现。

从一个非安全的角度来看,缺乏身份管理会导致企业进程中出现摩擦,导致不理想的后果。这些不理想的后果包括企业员工用多种身份登录云端资产,或者员工法系自己总是需要要求新的许可才能进入。最终,这些都会减缓企业的进程。

两个常见的IAM错误

客户总是没法成功建立考虑到身份管理的云端解决方案。最终,被接入的云端资源并不在乎身份的所有者是人、器械、或者甚至是一条狗。只要对方有正确的凭证,就被许可和授权。在他们知晓之前,一个业务关键的服务可能以24/7/365的方式运行着,然后这个服务的一部分会和其他关键服务交互