Fractured Statue恶意活动:针对美国政府机构的鱼叉式钓鱼攻击

来源:岁月联盟

时间:2020-02-16

第五次网络钓鱼尝试的详细细节:

SHA-256:ed63e84985e1af9c4764e6b6ca513ec1c16840fb2534b86f95e31801468be67a

标题:Republic of Korea, the Russian Federation and the DPRK

标题翻译:韩国、俄罗斯和朝鲜

发件人:rusrnirasaf@yandex[.]ru

附件文件名:Republic of Korea, the Russian Federation and the DPRK.doc

文件名翻译:韩国、俄罗斯联邦和朝鲜.doc

初始C2域名:panda2019.eu5[.]org

在恶意活动中发现的第五个恶意文档的首页:

第六次网络钓鱼尝试的详细细节:

SHA-256:a4f858c6b54683d3b7455c9adcf2bb6b7ddc1f4d35d0f8f38a0f131c60d1790f

标题:Корейский полуостров в глобальных и региональныхизмерениях. Безопасность ивозможностивзаимодействия

标题翻译:朝鲜半岛在全球和区域的安全性和相互关系

发件人:kargarnova@mail[.]ru

附件文件名:материалы.doc

文件名翻译:材料.doc

初始C2域名:panda2019.eu5[.]org

最终攻击尝试

2019年10月29日,第二波攻击的同一目标再次遭受到恶意文件攻击,但攻击者使用的发件邮箱有所不同,并且诱饵文件没有使用CARROTBAT。但需要关注的是,此次攻击使用的诱饵文档包含了更为传统的“启用宏”的提示封面图片,但后面是俄语撰写的其他内容,后续这些内容与在其他恶意活动中发现的文档相匹配。

在恶意活动中发现的第六个恶意文档的首页:

第七次网络钓鱼尝试的详细细节:

SHA-256:c1a9b923fc1f81d69bd0494d296c75887e4a0f9abfc1cdfbfa9c0f4ab6c95db7

标题:Инвестиционный климат Северной Кореи.

标题翻译:“朝鲜的投资环境”

发件人:pryakhin20l0@mail[.]ru

附件文件名:Инвестиционный климат С

文件名翻译:投资环境C

初始C2域名:downplease.c1[.]biz

此外,值得我们关注的是,发件人在电子邮件中添加了多个收件人。其中一个是美国政府机构的个人,另外两个人是关注朝鲜活动的非美国籍外国人。

技术分析

除了2019年10月的攻击之外,该恶意活动中发现的所有恶意文档中都包含下述宏代码片段。

与CARROTBAT相关的恶意文档中包含的宏:

在执行后,该代码将执行以下操作:

1、确定受害者主机运行的Windows操作系统的体系结构是x86还是x64;

2、解析文档中相应文本框的内容,并将其转换为受害者计算机特定Windows体系结构的命令行参数;

3、执行命令;

4、清除文本框的内容并保存文档。

如前所述,所有具有上述宏的样本都将CARROTBAT作为第二阶段的下载工具。

但是,2019年10月的攻击活动与此前的攻击相比有很大不同。恶意宏没有读取文档自身的内容,而是利用了嵌入式Windows可执行文件,该可执行文件以十六进制字节的形式通过“|”字符分隔,作为一个投放工具。在执行宏时,将十六进制字节进行拆分,转换为二进制,然后作为可执行文件投放到磁盘上。该功能的前几行如下所示:

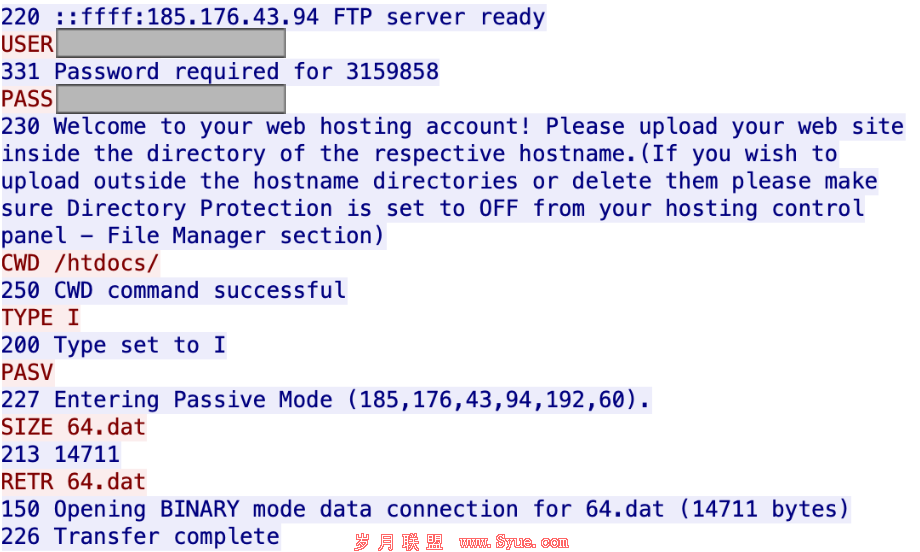

在这里,投放的二进制文件是我们称为CARROTBALL的新型下载工具。其唯一目的是下载并安装SYSCON后门。这与我们在之前的“Fractured Block”恶意活动中观察到的CARROTBAT样本非常相似。此外,在本次攻击中,攻击者使用了两个单独的FTP凭据来执行C2操作。其中的一组凭据被硬编码到投放的CARROTBALL二进制文件之中,并用于连接到downplease.c1[.]biz以检索使用通用.dat扩展名重命名的CAB文件。

观察到的CARROTBALL FTP交互:

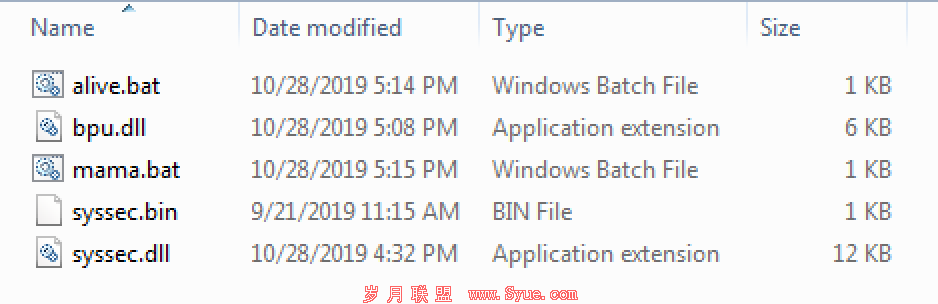

在提取之后,我们发现.cab文件中包含两个恶意批处理文件、两个恶意dll(其中一个包含自定义Base 64字母)和另一个包含一组FTP登录凭据的域名(lookplease.c1[.]biz),使用自定义的Base 64字母进行编码。

CAB文件内容:

alive.bat(42e874d96cb9046cd4113d04c1c5463b1d43a4e828ca872de11c08cd314e650f) 安装SYSCON核心后门组件并创建持久性。

bpu.dll(a761b47ab25dc2aa66b2f8ad4ab9636e40ebbcaf67f8a34f3524456c09f47d76) 使用UPX进行加壳的系统进程注入机制,以实现alive.bat的执行,提供给非管理员用户使用。

mama.bat(c3ac29e4b0c5e1a991d703769b94c0790fbf81fd38cf6acdb240c5246c2517ca) 批处理文件,用于删除宿主伤的各种恶意软件。如果以管理员身份运行,则删除bpu.dll;如果以非管理员运行,则运行bpu.dll。

syssec.bin(ad63b8677c95792106f5af0b99af04e623146c6206125c93cf1ec9fbfeafaac9) 自定义Base 64编码的FTP凭据和C2域名。

syssec.dll(bdd90ed7e40c8324894efe9600f2b26fd18b22dcbf3c72548fee647a81d3c099) 核心SYSCON后门组件。

在观察恶意软件与第二个域名lookplease.c1[.]biz的交互时,我们识别到两个文本文件,其中包含使用此前自定义Base 64字母编码的文本。解码后,我们发现这些文件包含要在受感染主机上执行的其他命令。

上一页 [1] [2] [3] 下一页