Fractured Statue恶意活动:针对美国政府机构的鱼叉式钓鱼攻击

摘要

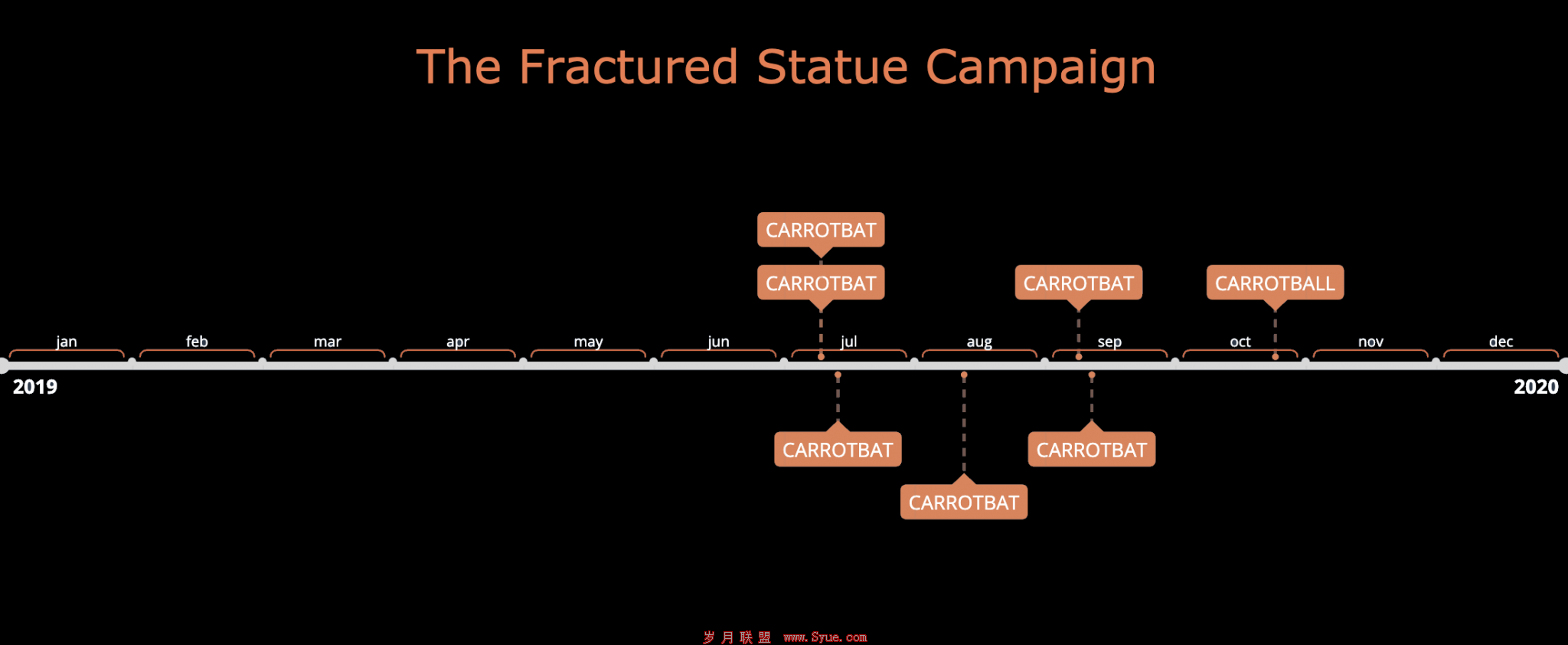

在2019年7月到2019年10月之间,Unit 42团队观察到了与Konni恶意组织相关的几个恶意软件家族,这些恶意软件家族主要针对美国政府机构,借助当时与朝鲜持续加剧的地缘政治问题引诱目标打开恶意电子邮件附件。该恶意活动中使用的恶意软件家族主要包括带有CARROTBAT下载工具和SYSCON Payload的恶意文件,还包括一个新的恶意软件下载工具,Unit 42将其命名为CARROTBALL。

CARROTBALL是一种简单的FTP下载实用程序,最早在2019年10月的一次攻击中被发现,该实用程序可以简化SYSCON的安装过程,SYSCON是一种功能齐全的远程访问木马(RAT),它利用FTP协议进行命令和控制(C2)。木马被嵌入到恶意Word文档之中,该文档以钓鱼邮件诱饵的形式被攻击者发送给美国政府机构和两名与朝鲜有密切联系的非美籍外国人。

在整个恶意活动中,Unit 42共观察到有6个不同的恶意文档诱饵作为附件发出,这些钓鱼邮件使用了4个不同的俄罗斯电子邮件地址,先后被发送到10个目标邮箱之中。诱导邮件的标题是使用俄语撰写的有关朝鲜周围持续发生的地缘政治问题的文章。在这些恶意文件中,有5个包含CARROTBAT下载工具,一个包含CARROTBALL下载工具。所有恶意活动的第二阶段Payload都是SYSCON。

在该恶意活动中,使用了新的恶意下载工具家族和新型Word宏恶意代码,展现了攻击者在战术、技术和程序(TTP)方面的某些演变,但其使用的大多数TTP都与“Fractured Block”恶意活动非常相似,这是Unit 42在2018年11月曾经披露过的一起恶意活动。因此,Unit 42将这一系列新的恶意活动称为“Fractured Statue”。

Fractured Statue恶意活动时间表:

早期攻击活动

在2019年7月15日至2019年7月17日之间,攻击者利用电子邮件地址0tdelkorei@mail[.]ru和kargarnova@mail[.]ru向5个个体发送鱼叉式网络钓鱼电子邮件。在这些钓鱼邮件之中,共使用了3个不同的电子邮件标题,并附带了具有相同名称的恶意宏文档。所有文件名都使用俄语书写。此外,所有的恶意文件中均包含以俄语撰写的有关朝鲜周围地缘政治关系问题的文章。这些文档本身非常通用,不包含任何嵌入式图像来诱导用户启用宏。但是,攻击者利用了与已知CARROTBAT样本一致的第二阶段下载工具组件,并且几乎所有组件都包含SYSCON Payload。这些文档的首页如下所示。

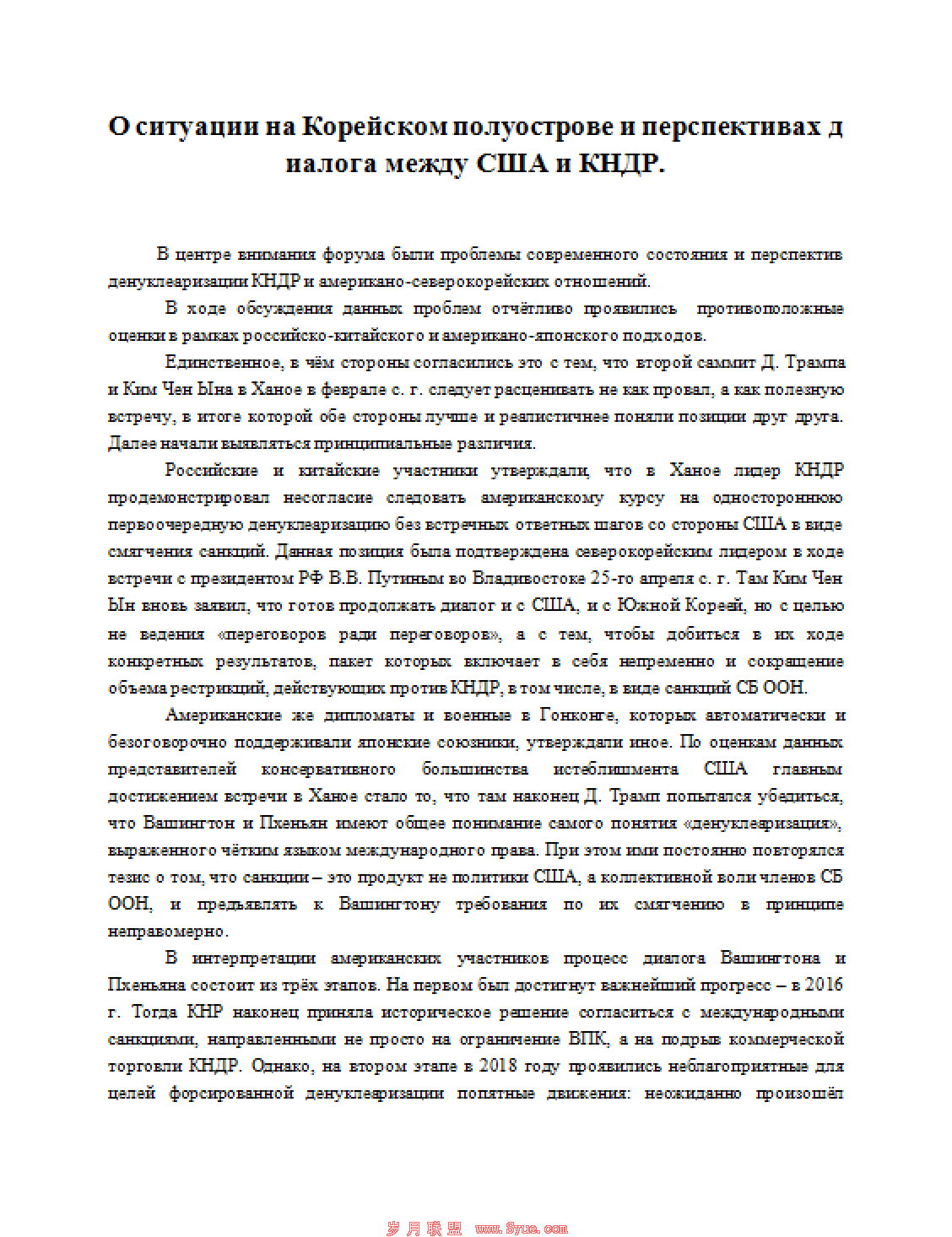

在恶意活动中发现的第一个恶意文档的首页:

第一次网络钓鱼尝试的详细细节:

SHA-256:4c201f9949804e90f94fe91882cb8aad3e7daf496a7f4e792b9c7fed95ab0726

标题:О ситуации на Корейском полуострове и перспекти вах диалога между США и К НДР

标题翻译:关于朝鲜半岛局势以及美国与朝鲜人民民主主义共和国之间的对话

发件人:0tdelkorei@mail[.]ru

附件文件名:О ситуации на Корейском

文件名翻译:关于朝鲜的情况

初始C2域名:handicap.eu5[.]org

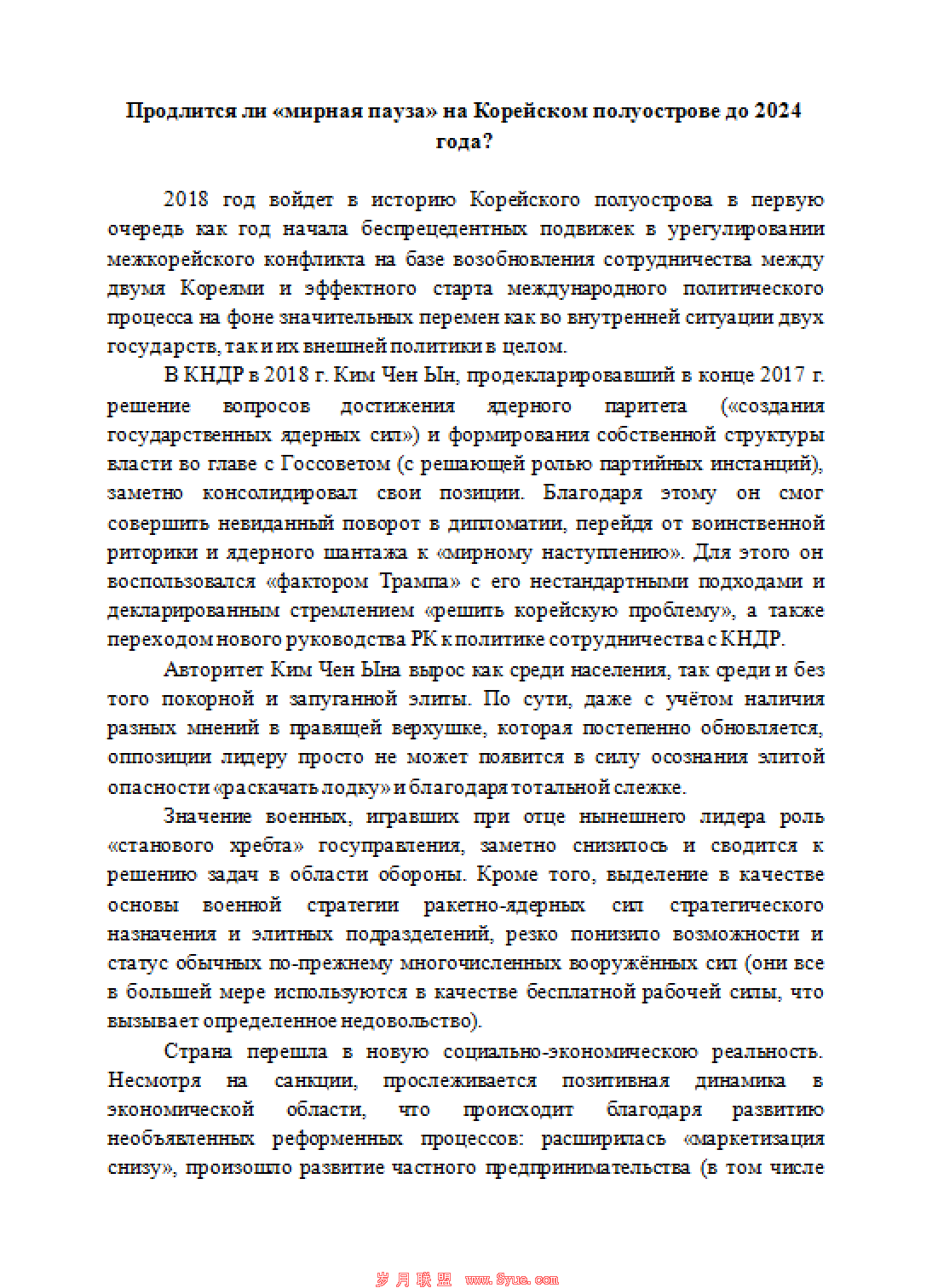

在恶意活动中发现的第二个恶意文档的首页:

第二次网络钓鱼尝试的详细细节:

SHA-256:63c3817a5e9984aaf59e8a61ddd54793ffed11ac5becef438528447f6b2823af

标题:Продлится ли мирная пауз а на Корейском полуостро ве до 2024 года

标题翻译:到2024年,朝鲜半岛会不会迎来短暂和平?

发件人:0tdelkorei@mail[.]ru

附件文件名:Продлится ли мирная пауз

文件名翻译:和平会持续吗?

初始C2域名:handicap.eu5[.]org

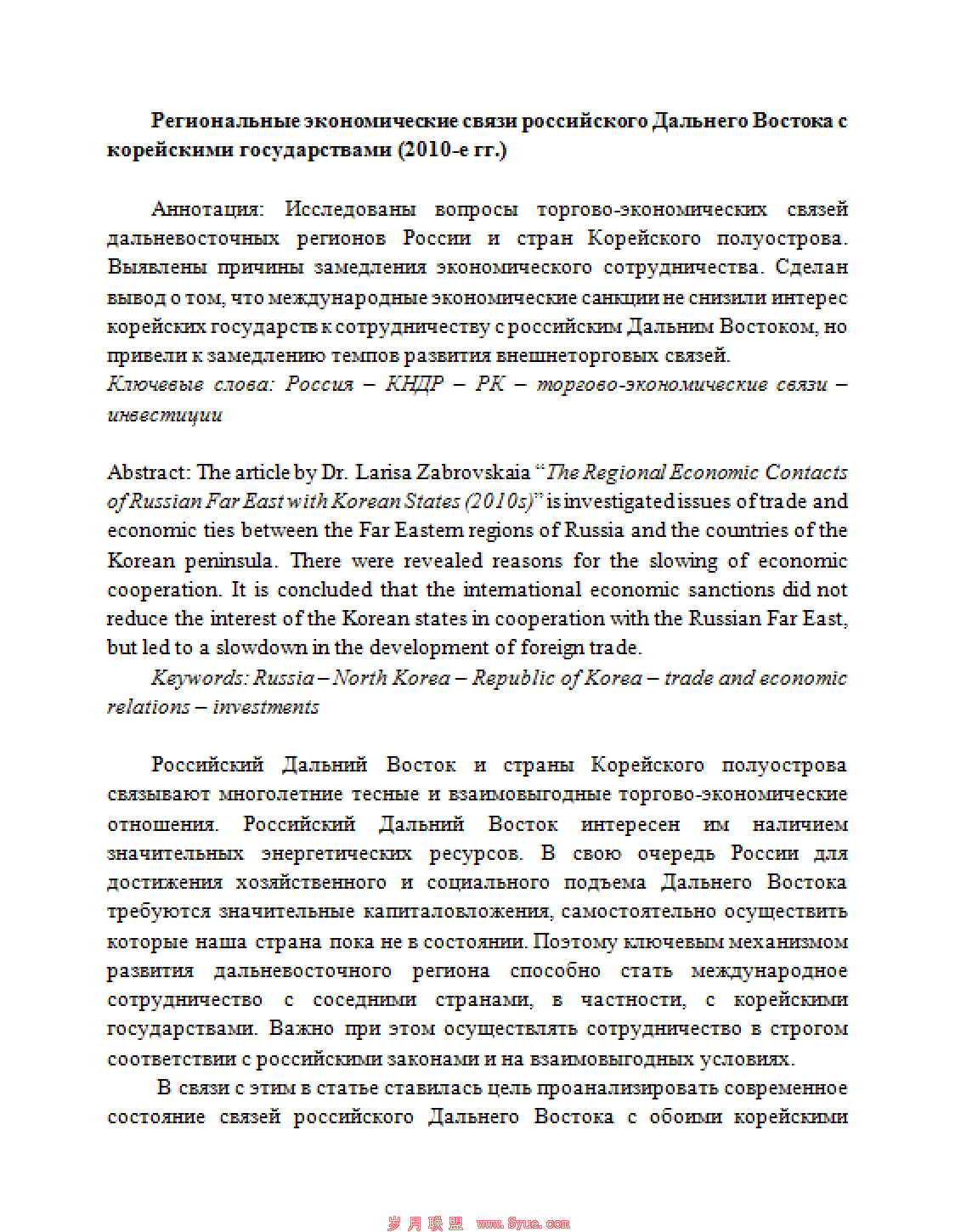

在恶意活动中发现的第三个恶意文档的首页:

第三次网络钓鱼尝试的详细细节:

SHA-256:9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225

标题:Россия – КНДР – РК – тор гово-экономические связ и – инвестиции.

标题翻译:俄罗斯与朝鲜的经济贸易联系与投资

发件人:kargarnova@mail[.]ru

附件文件名:Россия – КНДР – РК – тор

文件名翻译:Russia – DPRK – RK – tor

初始C2域名:handicap.eu5[.]org

第二波攻击

大约一个月后,从2019年8月15日到2019年9月14日期间,CARROTBAT的第二波攻击针对同一政府机构的另外三个电子邮件地址。其中一封邮件使用了与之前攻击相同的发件人和恶意附件,但标题和文件名不同。在另外两封邮件中,附带了此前没有发现过的恶意文档,并且在诱饵恶意文档和电子邮件正文中均包含俄语和英语两种语言。

第四次网络钓鱼尝试的详细细节:

SHA-256:9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225

标题:Russia – North Korea – Republic of Korea – trade and economic relations – investments.

标题翻译:俄罗斯-朝鲜-韩国经济和贸易关系与投资

发件人:kargarnova@mail[.]ru

附件文件名:Russia – North Korea – Republic of Korea

文件名翻译:俄罗斯-朝鲜-韩国

初始C2域名:handicap.eu5[.]org

在恶意活动中发现的第四个恶意文档的首页:

[1] [2] [3] 下一页