“海莲花”(OceanLotus)2019年针对中国攻击活动汇总

一、 概述

"海莲花"(又名APT32、OceanLotus),被认为是来自越南的APT攻击组织,自2012年活跃以来,一直针对中国大陆的敏感目标进行攻击活动,是近几年来针对中国大陆进行攻击活动最活跃的APT攻击组织,甚至没有之一。

腾讯安全御见威胁情报中心曾在2019年上半年发布过海莲花组织2019年第一季度攻击活动报告,在报告发布之后一直到现在,我们监测到该组织针对中国大陆的攻击持续活跃。该组织的攻击目标众多且广泛,包括中国大陆的政府部门、海事机构、外交机构、大型国企、科研机构以及部分重要的私营企业等。并且我们监测到,有大量的国内目标被该组织攻击而整个内网都沦陷,且有大量的机密资料、企业服务器配置信息等被打包窃取。

此外我们发现,该组织攻击人员非常熟悉我国,对我国的时事、新闻热点、政府结构等都非常熟悉,如刚出个税改革时候,就立马使用个税改革方案做为攻击诱饵主题。此外钓鱼主题还包括绩效、薪酬、工作报告、总结报告等。

而从攻击的手法上看,相对第一季度变化不是太大,但有一些小的改进,包括攻击诱饵的种类、payload加载、绕过安全检测等方面。而从整体攻击方式来看,依然采用电子邮件投递诱饵的方式,一旦获得一台机器的控制权后,立即对整个内网进行扫描和平移渗透攻击等。这也进一步说明了APT攻击活动不会因为被曝光而停止或者有所减弱,只要攻击目标存在价值,攻击会越来越猛烈,对抗也会越来越激烈。

有关海莲花APT组织2019年对中国大陆攻击情况的完整技术报告,请参考:

https://pc1.gtimg.com/softmgr/files/apt32_report_2019.pdf

二、 攻击特点

2.1 钓鱼邮件的迷惑性

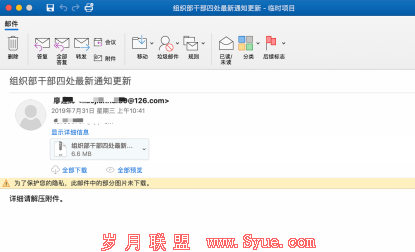

海莲花组织擅长使用鱼叉攻击,通过大量精准发送钓鱼邮件来投递恶意附件的方式进行攻击。整个2019年,持续对多个目标不断的进行攻击,如下列钓鱼邮件:

从邮件主题来看,大部分邮件主题都非常本土化,以及贴近时事热点。邮件主题包括:

《定-关于报送2019年度经营业绩考核目标建议材料的报告》、《组织部干部四处最新通知更新》、《关于2019下半年增加工资实施方案的请示(待审)》、《2019年工作报告提纲2(第四稿)》、《2019年5月标准干部培训课程通知》等等。

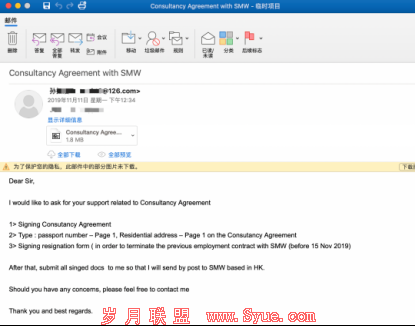

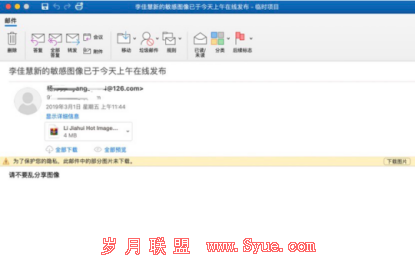

我们在2019年第一季度的报告中还提到海莲花组织采用敏感内容主题钓鱼邮件,不过在之后的攻击中并未再次发现使用该类型诱饵:

此外,投递钓鱼邮件的账号均为网易邮箱,包括126邮箱和163邮箱,账号样式为:名字拼音+数字@163(126).com,如:

Sun**@126.com、yang**@126.com、chen**@126.com、zhao**@163.com、reny**@163.com等。

2.2 诱饵类型的多样化

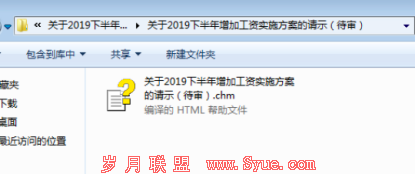

海莲花组织所使用的诱饵类型众多,能想到的诱饵类型海莲花几乎都用过。除了我们在第一季度报告里提到的白加黑、lnk、doc文档、WinRAR ACE漏洞(CVE-2018-20250)的压缩包等类型外,之后的攻击中还新增了伪装为word图标的可执行文件、chm文件等。

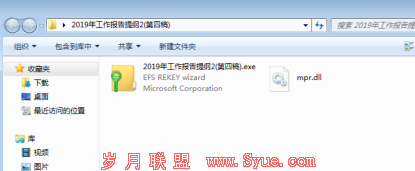

可执行文件诱饵:

Chm诱饵:

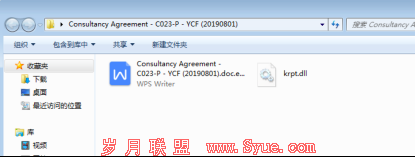

白加黑诱饵:

带有宏的恶意office文档:

恶意lnk:

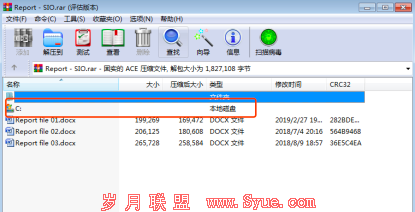

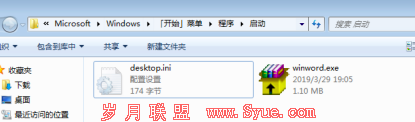

带有WinRAR ACE(CVE-2018-20250)漏洞的压缩包:

2.3 载荷执行方式多变

由于诱饵的多样化,载荷执行的方式也多变。此外第二阶段的加载方式同样方式众多。

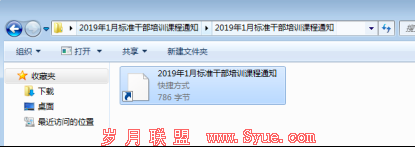

1、 直接执行可执行文件

如该诱饵,伪装为word图标的可执行文件,并在文件描述里修改成了Microsoft DOCX,用于迷糊被钓鱼者。执行恶意文件后,会释放诱饵文档2019年5月标准干部培训课程通知.docx,并且打开,让受害者以为打开的就是word文档。而打开后的文档为模糊处理的文档,诱使受害者启用文档中的宏代码以查看文档内容,实际上启用宏之后,仍然看不到正常的内容:

[1] [2] [3] [4] [5] 下一页