新版iframe挂马攻击手段篡改上百万网页

来源:岁月联盟

时间:2010-02-13

据国外媒体报道,丹切夫周五在博客中表示:“该攻击事件中受影响的网页及受影响网站的知名度都有所见涨.”据他透露,受到攻击的知名站点包括USAToday.com、Target.com和Walmart.com等.

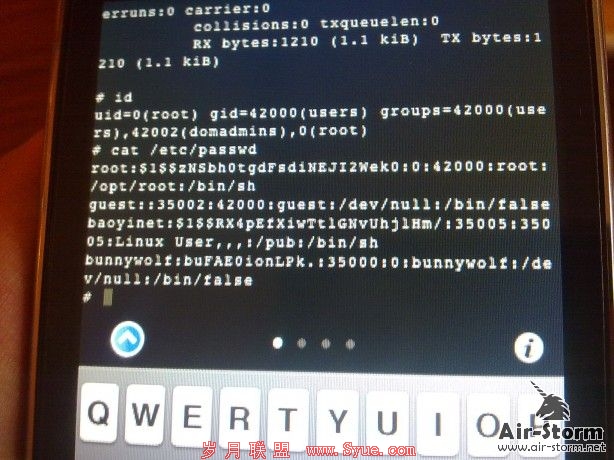

目前,该网络攻击事件的制造者尚未攻破服务器,但他却利用网页编程错误将恶意代码嵌入相关网站内部搜索引擎的搜索结果之中.

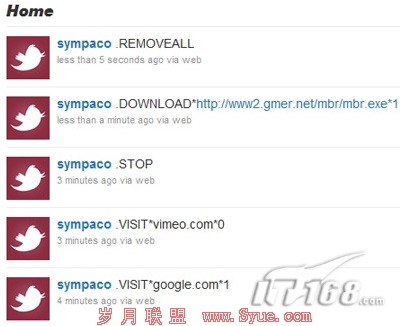

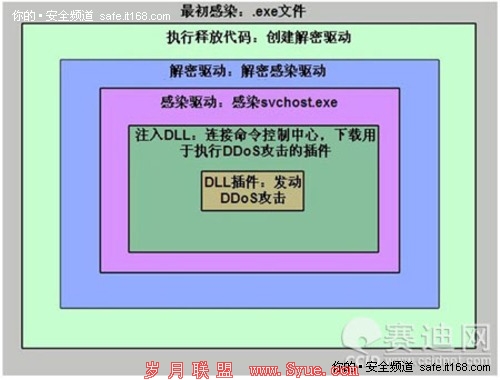

攻击者所实施的攻击路径如下:攻击者利用网站内部的搜索引擎搜索某一热门关键词,比如“帕里斯·希尔顿”,然而将一个HTML指令绑定到这一搜索结果中.这样,受害用户在打开上述“问题”搜索结果时,其浏览器会在后台打开一个受害用户无法查觉的内嵌框架(iframe)窗口,并将访问路径定向至一个恶意网站,访问该恶意网站时就会在受害者电脑上安装一些虚假的反间谍软件或Zlob木马软件.

为了提高在谷歌搜索结果中的排名,一些网站通常会保存搜索结果,并将其提交给谷歌搜索引擎.而当用户使用谷歌关键词搜索时,上述缓存搜索结果已自动弹出,部分搜索结果已绑定了恶意代码.

“恶意攻击者将网站内部搜索引擎的搜索结果绑定恶意代码之后,这些搜索缓存结果就被加入谷歌搜索引擎,并且相关结果链接甚至可能进入谷歌的前十条搜索排名,从而所有点击相关搜索结果的用户都可能中招.”丹切夫接受采访时表示.

他表示相信,经过攻击者的上述手法绑定了恶意代码的网页已达100万个以上.

“攻击者提交的带恶意脚本的关键字越多,包含关键词的网页越多,相关网站的搜索排名也越靠前.”丹切夫表示.这意味着,用户在点击一些知名网站上托管的搜索结果时也完全可能会打开一个恶意网页.

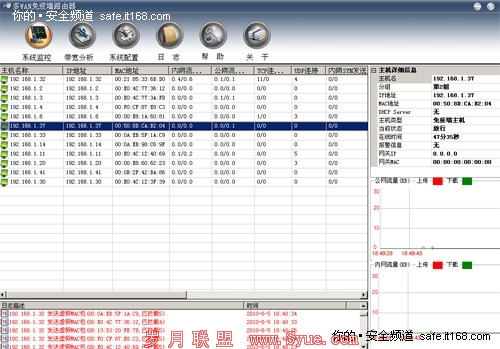

丹切夫认为,网站加大对站内搜索引擎的搜索请求的监控,事先将包含恶意代码的结果进行过滤,这样可以大大减少此类攻击的影响范围.

越来越多的恶意黑客正想方设法将恶意代码安装到一些具有较高信誉的知名网站,安全厂商在监控中发现,最近几周有成百上千万的网页遭到上述类似攻击手法的篡改.