攻击者利用Bitbucket存储大量恶意软件,已感染全球超50万台电脑

来源:岁月联盟

时间:2020-02-10

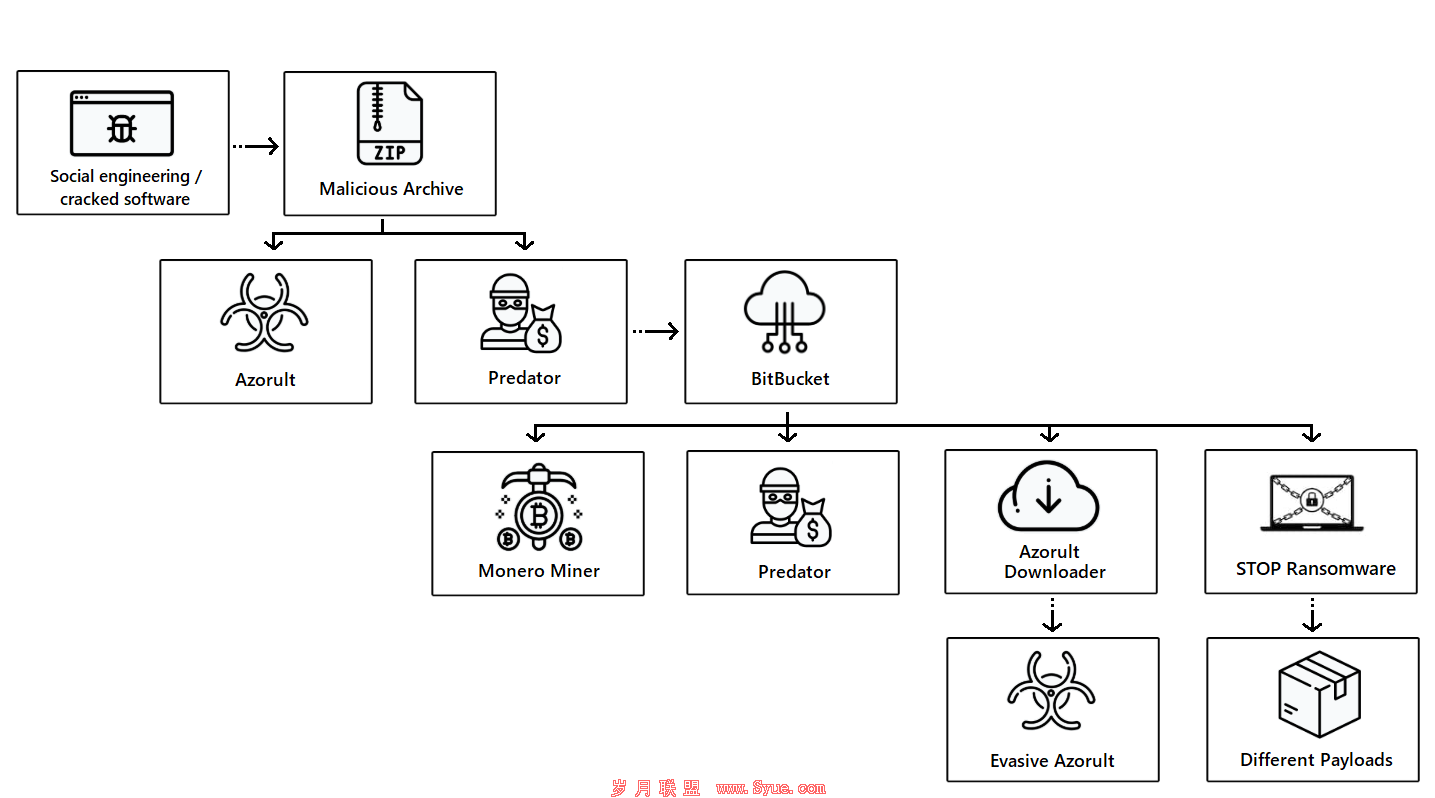

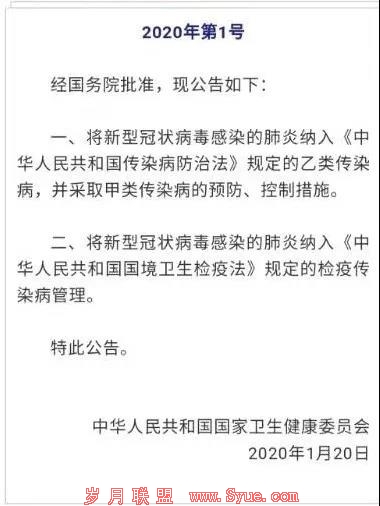

图7.Azorult执行的攻击流程

执行后,Azorult将扫描文件系统并搜索敏感数据,如浏览器数据、cookie、电子邮件客户端和加密货币钱包。它将该数据复制到%TEMP%目录,打包并将其发送给攻击者。一旦所有信息滤出完成,Azorult将删除复制到%TEMP%的所有数据,并删除其二进制文件以掩盖其踪迹。

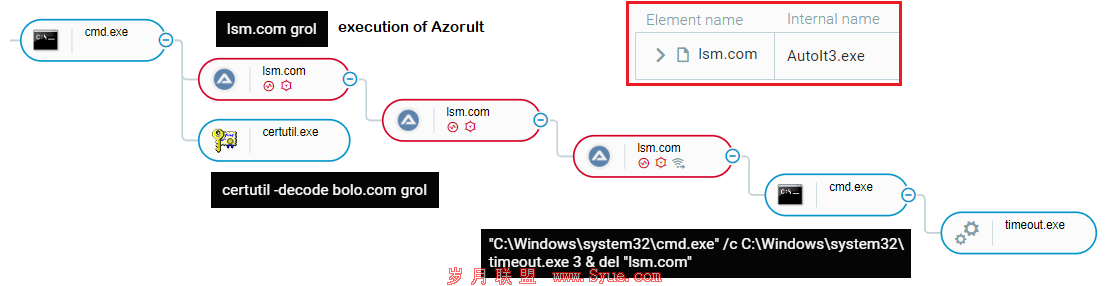

STOP勒索软件和VIDAR间谍软件

STOP勒索软件于2018年首次发现,在2019年初才开始大肆攻击。经过一年的时间,它的加密手段和逃避检测的技术都得到了加强,一度被攻击者用它来将Azorult交付到受害者的系统上。

Predator从Bitbucket(111.exe)下载STOP并执行。STOP通过访问api.2ip.ua收集有关目标计算机的信息,并检查其是否在VM上运行。

STOP在%AppData%中创建一个文件夹,在那里复制它的二进制文件,并使用icacls更改对文件的访问控制,使其他人无法访问。

STOP创建一个RUN注册表项和一个计划任务,每五分钟执行一次。在运行时,它连接到C2服务器,向C2发送MAC地址的MD5散列,并下载用于文件加密的密钥。

STOP还将其他payload下载到计算机上,包括:

· hxxp://ring2[.]ug/files/cost/updatewin2.exe

· hxxp://ring2[.]ug/files/cost/updatewin1.exe

· hxxp://ring2[.]ug/files/cost/updatewin.exe

· hxxp://ring2[.]ug/files/cost/3.exe

· hxxp://ring2[.]ug/files/cost/4.exe

· hxxp://ring2[.]ug/files/cost/5.exe

updatewin.exe和updatewin2.exe帮助逃避检测,其他payload是独立的恶意软件,包括Visel、Vidar等一些臭名昭著的恶意软件。

图8.STOP和Vidar的流程示意

Vidar是一款著名的间谍软件 ,它从浏览器、电子邮件和双因素认证软件数据中收集系统信息及密码。它将窃取的数据存储在%ProgramData%的一个随机命名的文件夹中,并将信息发送到C2服务器besfdooorkoora[.]com。在数据被发送给攻击者后,恶意软件停止进程并从机器上删除其payload(5.exe)。

Evasive Monero Miner

自比特币崛起以来,矿机在地下社区变得越来越受欢迎,成为最畅销恶意软件之一。

Evasive Monero Miner是一种dropper ,可根据其原始源代码植入开源的XMRig矿机。Evasive Monero Miner的旧版本于2018年底首次提交给VirusTotal,但直到2019年12月,在一次大规模的感染行动中才被发现。

此Dropper由打包工具Themida封装,Themida是一款功能强大的封装器,具有防调试功能。它使用Autoit编译脚本解包并下载XMRig矿机。Dropper中还使用了几种逃避检测技术,包括代码注入、文件重命名、编码文件、不可执行的扩展名以及通过Tor连接的能力。

深入MONERO DROPPER

首次执行Evasive Monero Miner时,它将在%TEMP%文件夹中植入几个文件:

· CL_Debug_Log.txt

· CR_Debug_Log.txt

· Asacpiex.dll(与CR_Debug_Log.txt相同)

CL_Debug_Log.txt是7zip可执行文件的二进制文件,攻击者将其重命名以隐藏活动,此文件提取并解码名为CR_Debug_Log.txt的7zip存档文件。CR_Debug_Log.txt负责将矿机的payload——32.exe和64.exe(代表32位和64位版本)提取到%TEMP%中。

提取payload后,dropper将删除编码过的存档文件CR_Debug_Log.txt,并检查计算机是32位还是64位,根据检查结果复制相关的二进制文件,将其重命名为helper.exe,然后保存在/AppData/Roaming/Microsoft/Windows中。

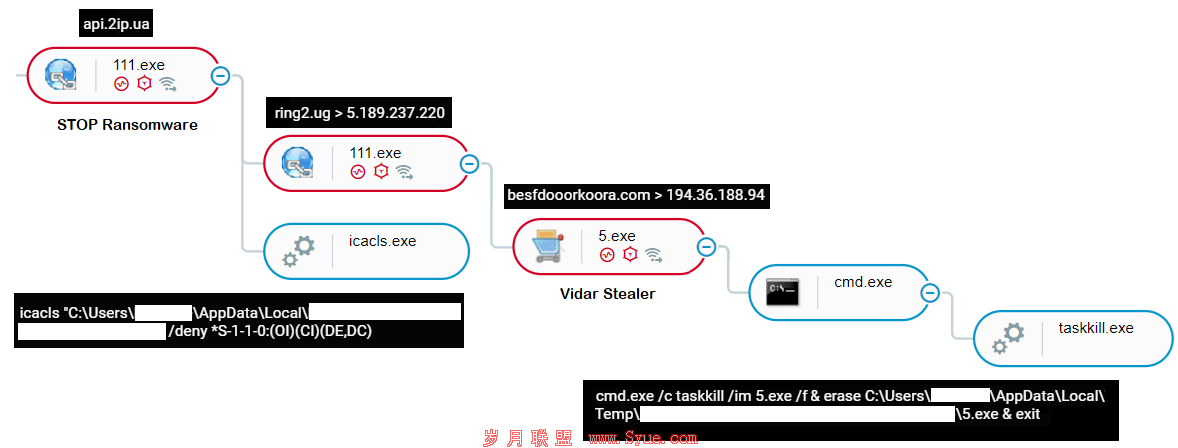

图9.XMRig Miner Dropper执行的攻击流程

Dropper还将在%TEMP%中创建一个名为SystemCheck.xml的XML文件,以及计划任务SystemCheck,该任务每分钟运行一次XML文件。

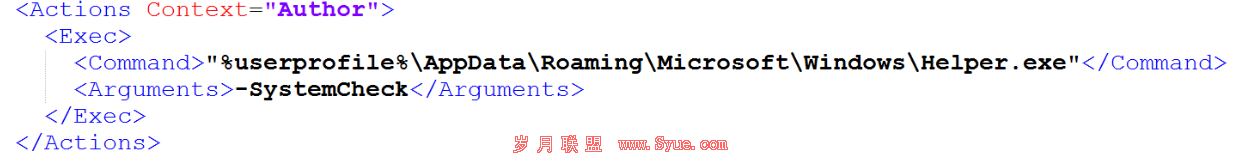

XML文件配置为使用参数-SystemCheck运行helper.exe:

图10.Sys5emCheck.xml执行helper.exe

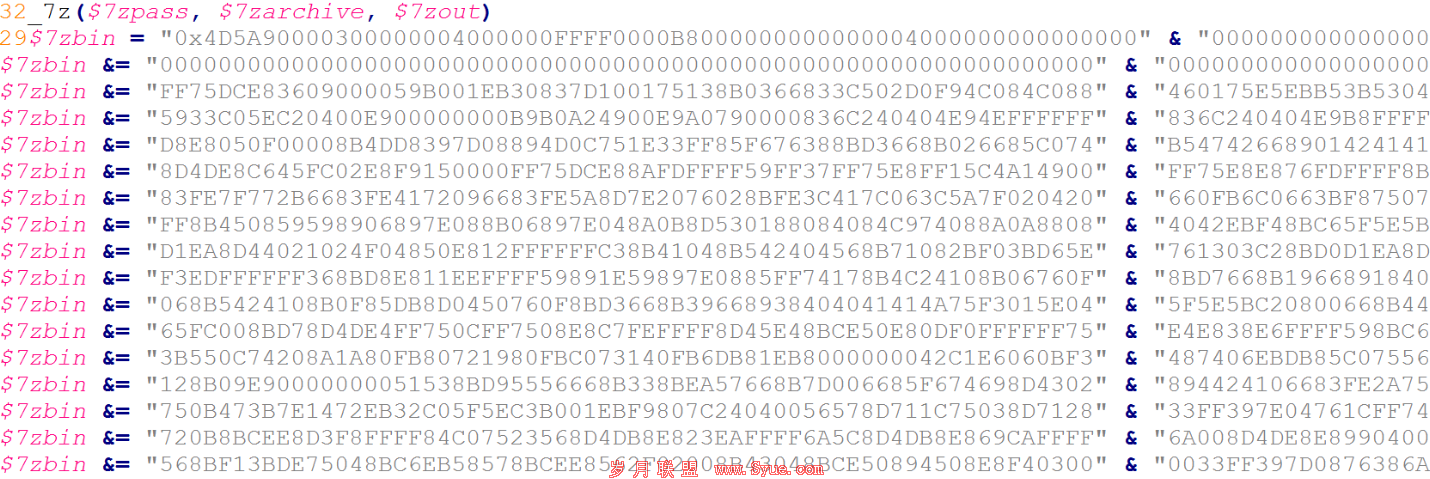

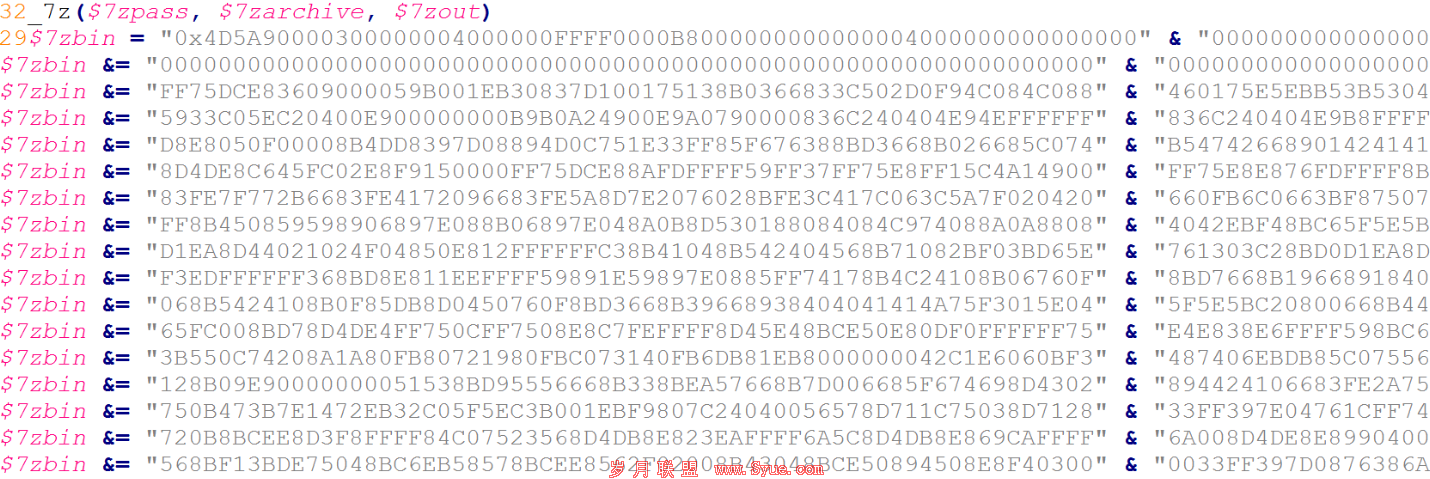

helper.exe是已编译的Autoit脚本,该脚本为恶意软件配置设置了一些变量,包括:

· 命令行参数

· TCP协议

· 矿池,端口为manip2[.]hk:7777。

· 一个进程列表,看是否处于测试环境中。

· 两个URL路径:public2/udp.txt和public2/32/32.txt(32位版本)或fpublic2/64/64.txt(64位版本)。

· 基于变量名称的密码DxSqsNKKOxqPrM4Y3xeK,用于解密存档文件。

图11.helper.exe反编译代码:变量设置

helper.exe包含在执行过程中构建的两个嵌入式二进制文件,其中第一个是7zip二进制文件。

上一页 [1] [2] [3] 下一页