利用分布式可变换签字和群签字算法实现Ad-hoc 网络安全认证的构想

来源:岁月联盟

时间:2010-08-30

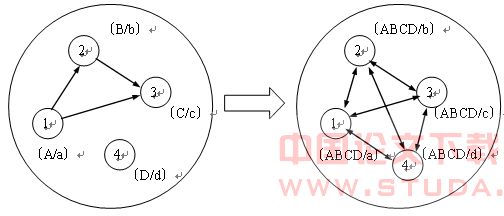

图(1)可变换签字公钥表通过广播方式的建立过程2.2.3 群签字GS(Group Signature) 群签字也是一种特殊的签字算法,其特点是:群中各个成员以群的名义匿名地签发消息。具备下列三个特性:只有群成员能代表所在的群签名;接收者能验证签名所在的群,但不知道签名者;需要时,可借助于群成员或者可信机构找到签名者。群签字的目的是为了匿名保护群体中签字者,同时又防止签字者抵赖。群签字体制实现了Ad-hoc 网络中依据网络安全要求级别不同而验证资格也不同的灵活性要求,同时为某一个Ad-hoc 网与另一个Ad-hoc 网之间进行联接时提供合法性证明。

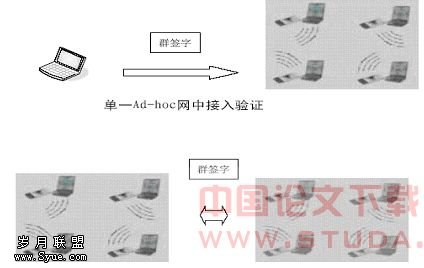

图(1)可变换签字公钥表通过广播方式的建立过程2.2.3 群签字GS(Group Signature) 群签字也是一种特殊的签字算法,其特点是:群中各个成员以群的名义匿名地签发消息。具备下列三个特性:只有群成员能代表所在的群签名;接收者能验证签名所在的群,但不知道签名者;需要时,可借助于群成员或者可信机构找到签名者。群签字的目的是为了匿名保护群体中签字者,同时又防止签字者抵赖。群签字体制实现了Ad-hoc 网络中依据网络安全要求级别不同而验证资格也不同的灵活性要求,同时为某一个Ad-hoc 网与另一个Ad-hoc 网之间进行联接时提供合法性证明。  图(2)Ad-hoc 网络之间联接认证 3 实现ad-hoc 安全认证的构想 3.1 协议功能 如果设计一种签名算法,使得Ad-hoc 网络中某一个节点为其它节点签名时均采用可变换签名,而某一节点所提供的证书上均由网络中的合法节点采用群签字。即每一个节点均建立一个自己的群签字证书,其间的每一个签字又均采用可变换签字算法,结合这两种签字,则可以实现ad-hoc 的安全接入认证。 3.2 协议基本思想 网络新加入的结点只能依靠符合网络要求的信任关系才能加入到网络中来,这种信任关系依据节点所能提供的网络中合法节点的有效数字签名来体现,而可信任程度依据节点所能提供的有效数字的签名个数来实现。依据网络的保密要求不同而将接入所需的信任程度设为不同级别。网络中的合法节点为其它待接入节点签名后,将可变换签名中的变换私钥公开为变换公钥并广播,每个节点依据网络中的广播不断更新自己的变换公钥表,网络中任一节点都有要维护一张可变换签字的变换公钥表和一个自已的群签字证书。任何一个节点向其它节点发起通话请求时必需出具符合要求的群签字证书,接受通话节点通过变换公钥表来验证请求通话节点的证书资格。随着信任链的扩大,从而解决Ad-hoc 扩展的难题。 4性能分析 4.1 优点:这种签字协议可以继承传统签字协议的各种特性,同时由于其自身的特点,还具有以下的一些优点:①减少了网络认证所需的资源开销,也满足了Ad-hoc网络的拓扑结构特点所决定的认证要求;②实现了网络安全级别可设置的灵活性;传统的数字签名只有一个公钥,难以划分出不同的安全级别,尤其是安全性要求比较高的网络,不能得到更多的安全保障。如果使用群签字,可以把接入证书的资格提高到必须所有节点签字,即通过验证公钥表中公钥的个数与接入者提供的证书中签字个数是否相等来判断是否安全,对于安全性要求不高的网络,则可以只设置成只需一个或几个签字即可。③实现了单个Ad-hoc网内认证功能外,还实现了Ad-hoc网络之间的联接认证;由于群签字算法提出群中各个成员以群的名义匿名地签发消息,因此,在不同的Ad-hoc之间就可以通过群签字的方法,实现不同网络的签字认证,甚至还可以实现Ad-hoc 和其它如蜂窝网的互联认证。④如果在签字算法中加入随机数和时间戳可防止重放攻击;在无线网络中,重放攻击是比较常见的一种攻击手段。一个攻击节点可以将一个有效的注册请求消息保存起来,然后等待一段时间后再重新发送这个消息来注册一个伪造的转交地址,从而达到重放攻击的目的。为了防止重放攻击,移动节点必须为每一个注册的请求消息附加一个唯一的标识。方法是使用时间戳,移动节点可以通过附加的注册请求消息的日期和时间来防止重放攻击。⑤采用分布式可变换签字和群签字可以减少网络安全认证的风险;采用分布式可变换签字和群签字时,我们可以把需要的签字数设置为一个相对安全的数值,那么,当网络中某一节点密钥被破译时,破译者仍然不能得到正确的认证方式;当网络某一节点出现故障时,节点也可以通过其他的密钥进行安全认证,从而可以避免单一签字的证书认证体制中一旦某个节点失密或者故障时整个系统无法实现安全认证的危险。 4.2 初步可预见的缺点分析 ①由于采用了大量签字算法,必然会带来大量对签字验证的工作,节点初始接入和每次发起通话请求都会因为出具证书而导致一定的延时,但是对于Ad-hoc 来说,如果要保证安全,似乎这种代价是不可避免的(每个节点付出维护一个自身的证书和一个网络可变换公钥表的代价)。②网络中存在大量的密钥是不安全的,但网络中只进行公钥的广播而不存在着私钥的传输似乎对这种威胁又是一种缓解; ③独立的可变换签字和群签字都已经有成熟可用的算法,但将这两种签字算法结合起来,在群签字算法中实现可变换签字并没有得到进一步的验证和实现证明; ④在可变换签字算法中,需要在签字后在网络中广播签字公钥,如果这种广播信号没有传到足够远,有可能出现某个节点没有获得公钥更新信息,没有及时更新自己的公钥表而导致在验证接入节点时出现虚警而拒绝合法节点接入的情况。在群签字算法中,由于错误判断合法签字的个数,从而导致错误的认证结果。5 结论与展望 本文提出了了基于签名认证的ad-hoc 网络的安全性和扩展性协议,下一步将对两种签名算法进行具体的研究,建立数学模型实现协议地进一步具体化,并对其可行性进行进一步论证。[1] 徐恪等编著 《高等机网络——体系结构、协议机制、算法设计与路由技术》 机械出版社,2003.09[2] 郑丽娜,吴同强 《邮电设计技术》.Ad Hoc网络概念、特点和比较.2004.12[3] 张世永主编 网络安全原理与应用 出版社,2003.5[4] 王建 李方伟 《通信世界》. 移动IPv6的安全性分析,2004.08[5] 王育民、刘建伟著 通信网的安全——理论与技术 西安科技大学出版社,1999[6] 余东峰、孙兆林著 软件加密解密与计算机安全技术 水利水电出版社,2001.4[7] 李克洪、王大玲著 实用密码学与计算机数据安全 东北大学出版社, 1997 [8] Christian Barnes 著 无线网络安全防护 机械工业出版社,2003.1[9] 方勇、刘嘉勇著 信息系统安全导论 电子工业出版祉,2002.5. [10] 刘东华编著 网络与通信安全 人民邮电出版社,2002.11 [11] Ray Horak著 通信系统与网络(第二版) 电子工业出版社,2001.3

图(2)Ad-hoc 网络之间联接认证 3 实现ad-hoc 安全认证的构想 3.1 协议功能 如果设计一种签名算法,使得Ad-hoc 网络中某一个节点为其它节点签名时均采用可变换签名,而某一节点所提供的证书上均由网络中的合法节点采用群签字。即每一个节点均建立一个自己的群签字证书,其间的每一个签字又均采用可变换签字算法,结合这两种签字,则可以实现ad-hoc 的安全接入认证。 3.2 协议基本思想 网络新加入的结点只能依靠符合网络要求的信任关系才能加入到网络中来,这种信任关系依据节点所能提供的网络中合法节点的有效数字签名来体现,而可信任程度依据节点所能提供的有效数字的签名个数来实现。依据网络的保密要求不同而将接入所需的信任程度设为不同级别。网络中的合法节点为其它待接入节点签名后,将可变换签名中的变换私钥公开为变换公钥并广播,每个节点依据网络中的广播不断更新自己的变换公钥表,网络中任一节点都有要维护一张可变换签字的变换公钥表和一个自已的群签字证书。任何一个节点向其它节点发起通话请求时必需出具符合要求的群签字证书,接受通话节点通过变换公钥表来验证请求通话节点的证书资格。随着信任链的扩大,从而解决Ad-hoc 扩展的难题。 4性能分析 4.1 优点:这种签字协议可以继承传统签字协议的各种特性,同时由于其自身的特点,还具有以下的一些优点:①减少了网络认证所需的资源开销,也满足了Ad-hoc网络的拓扑结构特点所决定的认证要求;②实现了网络安全级别可设置的灵活性;传统的数字签名只有一个公钥,难以划分出不同的安全级别,尤其是安全性要求比较高的网络,不能得到更多的安全保障。如果使用群签字,可以把接入证书的资格提高到必须所有节点签字,即通过验证公钥表中公钥的个数与接入者提供的证书中签字个数是否相等来判断是否安全,对于安全性要求不高的网络,则可以只设置成只需一个或几个签字即可。③实现了单个Ad-hoc网内认证功能外,还实现了Ad-hoc网络之间的联接认证;由于群签字算法提出群中各个成员以群的名义匿名地签发消息,因此,在不同的Ad-hoc之间就可以通过群签字的方法,实现不同网络的签字认证,甚至还可以实现Ad-hoc 和其它如蜂窝网的互联认证。④如果在签字算法中加入随机数和时间戳可防止重放攻击;在无线网络中,重放攻击是比较常见的一种攻击手段。一个攻击节点可以将一个有效的注册请求消息保存起来,然后等待一段时间后再重新发送这个消息来注册一个伪造的转交地址,从而达到重放攻击的目的。为了防止重放攻击,移动节点必须为每一个注册的请求消息附加一个唯一的标识。方法是使用时间戳,移动节点可以通过附加的注册请求消息的日期和时间来防止重放攻击。⑤采用分布式可变换签字和群签字可以减少网络安全认证的风险;采用分布式可变换签字和群签字时,我们可以把需要的签字数设置为一个相对安全的数值,那么,当网络中某一节点密钥被破译时,破译者仍然不能得到正确的认证方式;当网络某一节点出现故障时,节点也可以通过其他的密钥进行安全认证,从而可以避免单一签字的证书认证体制中一旦某个节点失密或者故障时整个系统无法实现安全认证的危险。 4.2 初步可预见的缺点分析 ①由于采用了大量签字算法,必然会带来大量对签字验证的工作,节点初始接入和每次发起通话请求都会因为出具证书而导致一定的延时,但是对于Ad-hoc 来说,如果要保证安全,似乎这种代价是不可避免的(每个节点付出维护一个自身的证书和一个网络可变换公钥表的代价)。②网络中存在大量的密钥是不安全的,但网络中只进行公钥的广播而不存在着私钥的传输似乎对这种威胁又是一种缓解; ③独立的可变换签字和群签字都已经有成熟可用的算法,但将这两种签字算法结合起来,在群签字算法中实现可变换签字并没有得到进一步的验证和实现证明; ④在可变换签字算法中,需要在签字后在网络中广播签字公钥,如果这种广播信号没有传到足够远,有可能出现某个节点没有获得公钥更新信息,没有及时更新自己的公钥表而导致在验证接入节点时出现虚警而拒绝合法节点接入的情况。在群签字算法中,由于错误判断合法签字的个数,从而导致错误的认证结果。5 结论与展望 本文提出了了基于签名认证的ad-hoc 网络的安全性和扩展性协议,下一步将对两种签名算法进行具体的研究,建立数学模型实现协议地进一步具体化,并对其可行性进行进一步论证。[1] 徐恪等编著 《高等机网络——体系结构、协议机制、算法设计与路由技术》 机械出版社,2003.09[2] 郑丽娜,吴同强 《邮电设计技术》.Ad Hoc网络概念、特点和比较.2004.12[3] 张世永主编 网络安全原理与应用 出版社,2003.5[4] 王建 李方伟 《通信世界》. 移动IPv6的安全性分析,2004.08[5] 王育民、刘建伟著 通信网的安全——理论与技术 西安科技大学出版社,1999[6] 余东峰、孙兆林著 软件加密解密与计算机安全技术 水利水电出版社,2001.4[7] 李克洪、王大玲著 实用密码学与计算机数据安全 东北大学出版社, 1997 [8] Christian Barnes 著 无线网络安全防护 机械工业出版社,2003.1[9] 方勇、刘嘉勇著 信息系统安全导论 电子工业出版祉,2002.5. [10] 刘东华编著 网络与通信安全 人民邮电出版社,2002.11 [11] Ray Horak著 通信系统与网络(第二版) 电子工业出版社,2001.3

上一篇:基于边缘特征的二值化阈值选取方法