人为操作的勒索软件兴起,这一趋势需警惕

人为操纵的勒索软件活动对企业构成的威胁日趋严重,是当今网络攻击中最具影响力的类别之一。与WannaCry或NotPetya这类自动传播勒索软件不同之处在于,手动操作的勒索软件往往具有较高的针对性,常见于APT行动中,攻击者也需要具有广泛的系统管理知识,以及对常见的网络错误配置进行检查的能力。

在近期的报告中,微软指出,这些人为操纵的勒索软件活动正变得越来越复杂,攻击者在感染策略和横向移动技术上常做更新迭代,传统的防御团队很难应对这种快速的变化。

研究人员表示,人们对勒索软件的关注度更集中在像WannaCry和NotPetya之类的自动传播的勒索软件上,因为这类攻击破坏范围广、影响程度深,常让企业或组织瘫痪,然而,人为操纵的勒索软件——如REvil、Bitpaymer和Ryuk——则主要针对高价值目标,攻击者常利用网络配置漏洞和易受攻击的服务器来进行勒索软件负载部署,除了勒索软件之外,还可以人为决定部署其他恶意负载,进一步窃取私密数据或执行其它操作。

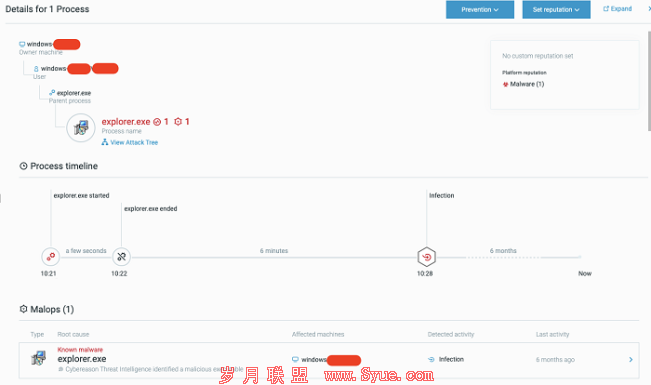

通过一些的新的技术手段,能够使这类勒索软件逃避安全产品的检测,在受害者系统中稳定存在。例如攻击者以商品恶意软件为初始感染媒介,这类软件虽然通常也会触发防病毒程序的报警,但其实只是真正的恶意软件用来伪装的“壳子”,在执行恶意活动时,可以通过添加次级payload或使用管理访问来禁用防病毒程序,而不会引起事件响应人员或安全操作中心(SOC)的注意。

Smash-and-Grab

微软表示,在新一代勒索软件中,比较流行的一类趋势是“Smash-and-Grab”技术。攻击者暴力入侵系统,在不到一个小时的时间内部署勒索软件、盗窃凭证或进行其他恶意活动,时间短减少了受害者进行干预的机会。

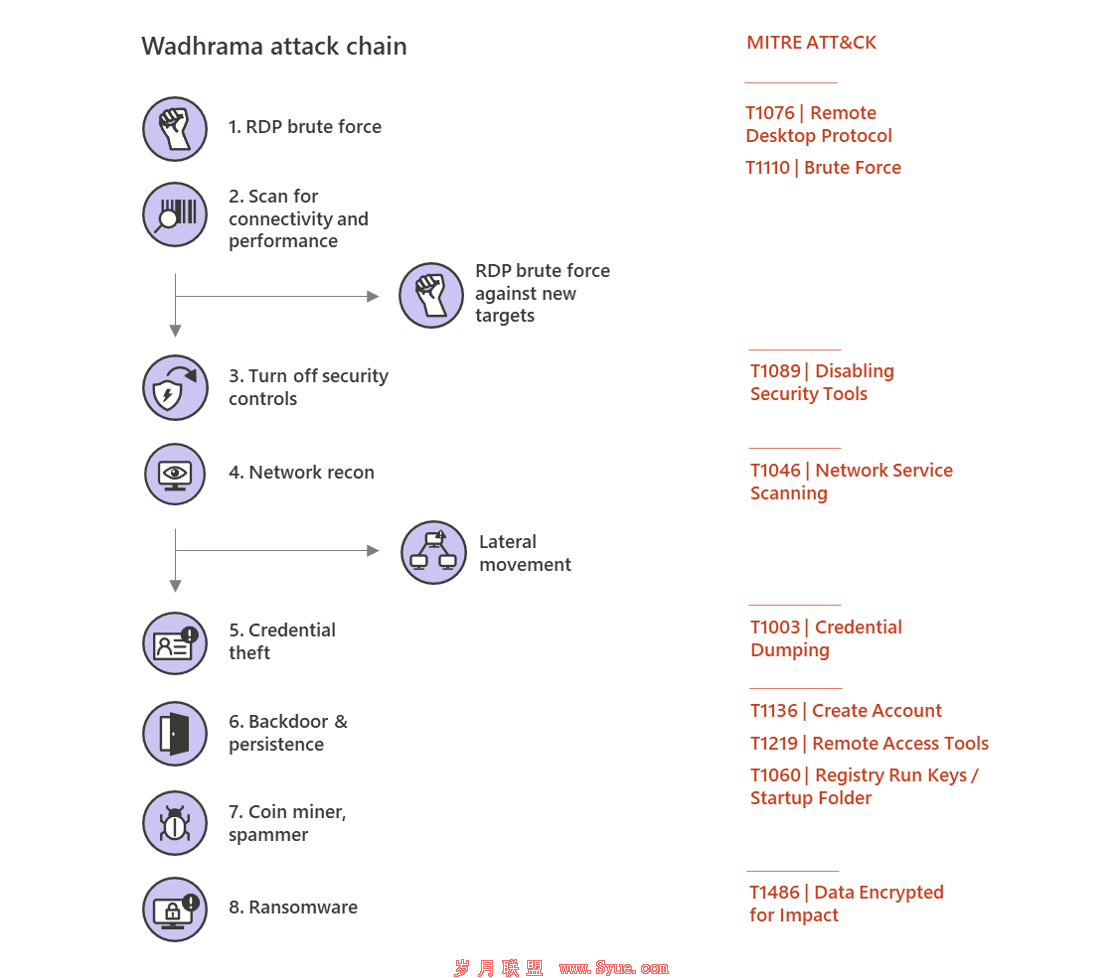

研究人员对一个利用此方法的恶意组织进行了18个月的跟踪调查,该组织被称为Parinacota,主要部署Wadhrama勒索软件。随着时间的推移,现在Parinacota平均每周攻击3~4个企业或机构,将受感染的机器用于各种目的,包括加密货币挖掘、发送垃圾邮件或代理其他攻击。

Parinacota先是暴力破解RDP服务器,快速扫描网络中的系统,然后对其它目标执行RDP暴力破解,使其能够横向移动,最后执行凭证窃取,部署加密挖掘恶意软件并提供最终的勒索软件负载。

此外,Parinacota的勒索金额是变动的(0.5或2比特币),也说明他们事先对目标做了一些调查,根据目标的重要性(或公司规模)收取不同的勒索金额。

研究人员表示,其他恶意软件家族,如GandCrab,MegaCortext,LockerGoga,Hermes和RobbinHood,也已将这种方法用于定向勒索软件攻击。但据观察,Parinacota可以找到阻力最小的方法去利用,比如通过未打补丁的系统漏洞来获得初始访问权限。

商品恶意软件

人为操纵的勒索软件活动的另一个特征是,它们通常始于“商品恶意软件”,例如银行木马。这类攻击媒介由于简单而往往被认为不重要,因此没有进行彻底的调查和补救,从而使勒索软件操作者能够逃避防御。

这种技术已经证明对Ryuk勒索软件是成功的,在最近一次对Epiq Global的攻击中,Ryuk使法律服务公司的系统全球范围内掉线。媒体报道称,此次攻击始于2019年12月,攻击者通过TrickBot恶意软件感染了Epiq系统上的计算机,TrickBot为Ryuk操作人员打开了一个反向shell,使他们可以访问网络设备并加密文件。

DoppelPaymer勒索软件近期比较出名的事件是SpaceX和Tesla的数据泄露事件,攻击者也是使用商品恶意软件作为初始感染媒介,在攻击的早期阶段植入Dridex恶意软件(通过伪造更新程序,或是钓鱼邮件中的恶意文档),然后在系统上再植入Doppelpaymer。Dridex银行木马具有混淆功能,可帮助其避开反病毒检测。

研究人员表示,在勒索软件被部署数月后,此次事件才得以曝光,表明这类攻击在没有应用安全控制和监视措施的网络中是能有效成功的。

加强防御

研究人员表示,人为操作的勒索软件将持续利用漏洞进行攻击,直到防御者一致和积极地将安全最佳实践应用到他们的网络。为了跟上步伐,防御团队需要将IT专业人员更好地集成到安全团队中,因为攻击者常利用IT管理员管理和控制的设置和配置。安全团队还需要解决最初让攻击者进入的基础设施的薄弱环节,因为勒索软件背后的运营团队通常多次攻击同一目标。此外,安全团队需要了解,看似罕见、孤立或普通的恶意软件警报可能预示着新的危险正在展开。