2023年第三季度APT攻击趋势报告

年初,研究人员发现了针对亚太地区政府的持续攻击。这起攻击事件,通过攻击特定类型的安全USB驱动器达成,这种安全的USB驱动器被国家的政府机构用来在计算机系统之间,安全地存储和物理传输数据,该驱动器提供硬件加密。USB驱动器包含一个受保护的分区,该分区只能通过捆绑在USB未加密部分的定制软件和用户已知的密码短语来访问。

调查揭示了一个由各种恶意模块组成的长期活动,用于执行命令,从受感染的设备收集文件和信息,并将其传递给使用相同或其他安全USB驱动器作为载体的其他设备。它们还能够在受感染的系统上执行其他恶意文件。

攻击包括复杂的工具和技术,包括基于虚拟化的软件对恶意软件组件进行混淆,使用直接SCSI命令与USB驱动器进行低层级通信,通过连接的安全USB驱动器进行自我复制以传播到其他间隙系统,并将代码注入USB驱动器上的合法访问管理程序,该程序充当新设备上恶意软件的加载程序。

这些攻击极具针对性,受害者人数也相当有限。研究人员的调查显示,在部署攻击时使用的恶意工具非常复杂。研究人员认为,这些攻击是由一个技术高超、足智多谋的攻击者实施的,他一定对敏感和受保护的政府网络的间谍活动感兴趣。因此,深入了解该攻击者的https并警惕未来的攻击非常重要。

BlindEagle的目标是南美的政府机构和个人。虽然这个攻击者的主要目标是间谍活动,但它也对窃取金融数据表现出了兴趣。BlindEagle的一个显著特征是,该攻击者倾向于循环使用各种开源远程访问木马(rat),如AsyncRAT、Lime-RAT和BitRAT,并将它们作为最终有效负载来实现其目标。

BlindEagle最近的一项进展是改变了最终有效负载的选择。之前,研究人员的报告已经详细分析了该组织从Quasar RAT 到njRAT的演变,在最近的攻击中,BlindEagle再次使用了另一个开源RAT, Agent Tesla。这一战略转变表明其要加强其监控能力并扩大其目标范围。

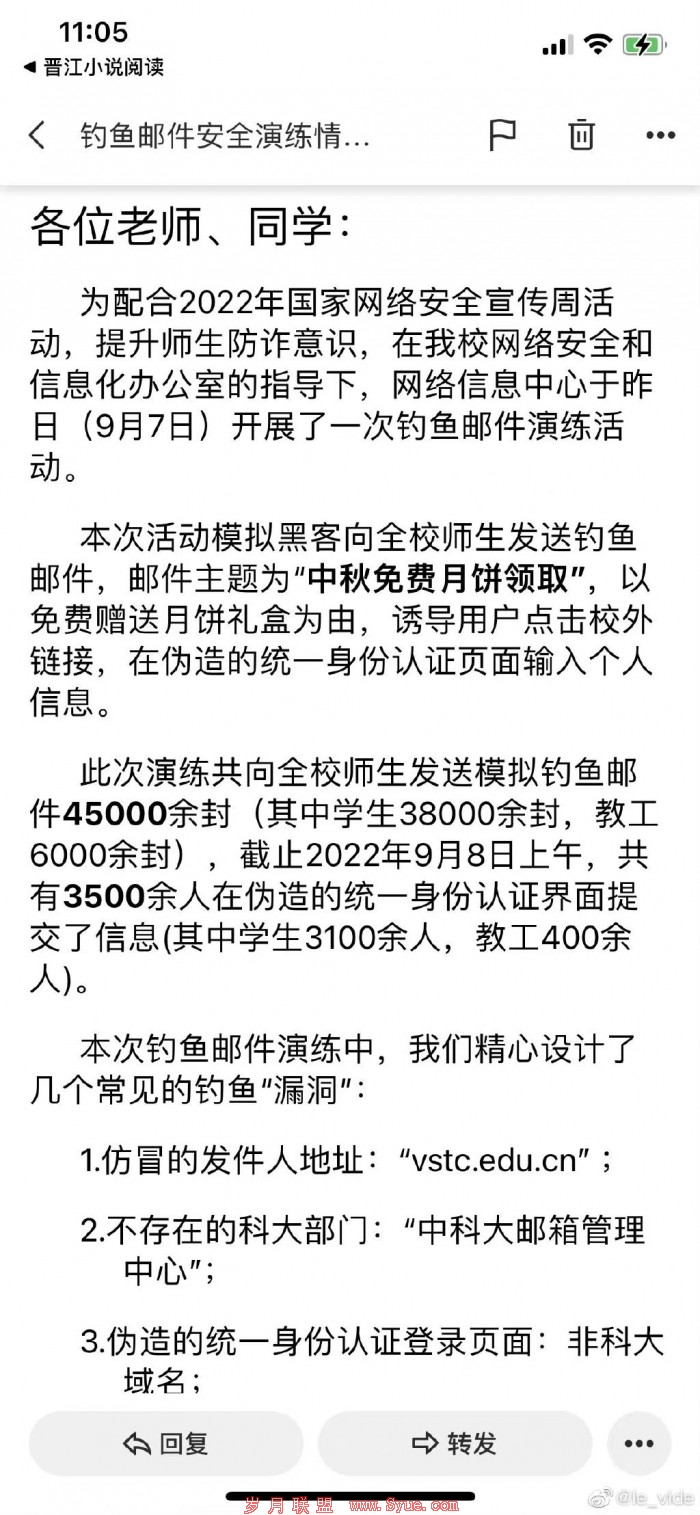

BlindEagle随后将Remcos RAT添加到其工具集中,用于攻击哥伦比亚的政府、私营公司和个人。最初的攻击媒介是一封伪装成来自政府或服务的电子邮件的网络钓鱼邮件。这封邮件包含一个链接,指向一个托管在Google Drive上的有密码保护的压缩文件,它代表了感染的第一阶段,一个.NET二进制文件被混淆了,试图把自己伪装成OpenVPN二进制文件,而实际上它是一个恶意软件加载程序。

最后的有效负载是一个加载的恶意软件植入程序,Remcos RAT是该攻击者在几个月内采用的第四种远程管理工具。

考虑到该组织缺乏资源和开发人才,这个攻击者通过开源rat来提供它使用的植入程序,很令人意外。

俄语地区活动

从2022年底开始,一个新的未知APT组织对俄罗斯的多个目标发起攻击。该组织通过发送带有微软Office文档附件的鱼叉式网络钓鱼邮件来攻击受害者。这会启动一个多级感染方案,导致安装一个新的木马,其主要目的是从受害者的设备上窃取文件,并通过执行任意命令获得控制权。观察到的第一波攻击始于2022年10月,随后是2023年4月的另一波攻击,目标是攻击数十名受害者,包括政府、军事承包商、大学和医院。研究人员目前无法将该活动与任何已知组织联系起来,因此研究人员将这两波攻击称为“BadRory”。

中文地区的活动

HoneyMyte的恶意软件集合中一个比较独特的组件,包括窃取基于网络的生产力和来自各种浏览器的电子邮件服务的cookie。被盗的cookie稍后可以用来远程访问受害者的电子邮件帐户。这些植入程序,从未在其他apt中被发现,今年6月开始在越南被观察到。新的cookie窃取版本增加了对“Coc Coc”的支持,这是一种专门为越南市场打造的本地化浏览器。这些是研究人员在2019年8月首次报道的相同黑客工具的新变体,后来在2021年6月再次出现。

在2021年底,研究人员首次记录了“Owowa”,这是一种恶意IIS后门模块,自2020年以来主要针对亚洲目标发起攻击。当时,研究人员表明Owowa可能是由一个说中文的研究者开发出来的。研究人员发现从2022年5月开始,一种更新的变体被专门用于攻击俄罗斯的目标。研究人员后来将Owowa的部署与一个基于电子邮件的攻击链联系起来,该攻击链模仿了已知的CloudAtlas活动。研究人员将利用Owowa和基于电子邮件的攻击链攻击俄罗斯共同目标的恶意攻击称为“GOFFEE”,目前该活动仍然非常活跃。

今年1月,研究人员报道了一种名为“TargetPlug”的内存植入程序,使用这种植入程序的操作集中在游戏领域,主要在韩国。今年4月,研究人员看到了涉及TargetPlug相关变体的新一波攻击。值得注意的是,这些攻击扩大了它们的范围,包括位于西班牙和墨西哥的软件和娱乐领域的目标。

TargetPlug的这些较新的迭代在其加载器组件中显示了各种变化,恶意软件架构师删除了加载器中一个独特的字符串,该字符串以前用作泄露泄露的标记,并引入了一个来自omniORB的字符串哈希算法,omniORB是一种开源的公共对象请求代理体系结构(CORBA)实现。

中东地区的活动

Dark Caracal是一个拥有国家级的高级攻击组织,至少从2012年起就开始进行网络间谍活动。该组织的攻击目标是世界各地的政府、军事、公用事业、金融机构、制造企业和国防承包商。这种攻击者以窃取有价值的数据而闻名,包括知识产权和个人身份信息。

Dark Caracal被称为“网络雇佣军攻击组织”,因为它的攻击目标多种多样,而且明显针对多个政府。据报道,自2021年以来,该组织的活动主要集中在西班牙语地区,主要是拉丁美洲。在追踪Dark Caracal的活动时,研究人员发现了一个正在进行的针对多个西班牙语国家的公共和私营部门的活动。

StrongyPity(又名PROMETHIUM)是一个说土耳其语的攻击组织,至少从2012年开始活跃。2016年,在意大利和比利时发生一系列针对用户的攻击之后,才首次被曝光,当时它使用水坑攻击来传递恶意版本的WinRAR和TrueCrypt。在2020年,研究人员发现了一个新版本的StrongPity植入程序,研究人员将其命名为StrongPity4,它似乎比以前的变体更先进,并在埃及、叙利亚和土耳其的少数受害者中被检测到。

过去几年,研究人员一直在监控攻击者的活动。另一家中国供应商报告了针对中国的类似攻击,并描述了攻击者在特定受害者设备上部署的类似植入程序和各种模块。虽然这些新模块还没有被公开,但研究人员能够在中东和北非的目标上检测到它们。

在最近的一份报告中,研究人员描述了这些额外的模块,它们用于搜索受害者计算机上的相关文件,然后将其盗窃,以及记录击键和截取屏幕截图。研究人员还发现了用于启动主要StrongPity植入程序的加载器的新变体,并观察到攻击者活动扩展到新的国家:阿尔及利亚、黎巴嫩、亚美尼亚和伊朗。

在最近的调查中,研究人员发现了恶意的PowerShell脚本,表明这些脚本背后的攻击者活跃在黎凡特地区多个知名的私人和公共组织中。研究人员的分析显示,这个攻击者的最新活动