Pegasus被发现用来感染加泰罗尼亚地区官员的iPhone手机

当地时间周一,调查显示有证据表明使用了另一种工具:PegASUS。

报告称,至少有63人成为Pegasus的目标或被感染,另有4人成为Candiru间谍软件的目标,还有2人成为两种工具的目标。受害者名单包括加泰罗尼亚自治区主席、立法者、民间社会组织成员、欧洲议会成员和家庭成员。

虽然Citizen Lab没有直接归咎于这些攻击,但它称有大量间接证据指向西班牙政府的方向。

作为西班牙最富有的自治区之一,加泰罗尼亚地区长期以来一直试图扩大其自治权,通常受到西班牙政府的反对。这一点在2017年被西班牙宪法法院视为非法的独立公投期间尤为明显,据称警察将选民拒之门外并据称过度使用武力。

在加泰罗尼亚议会批准投票后不久,西班牙政府解散了该议会并安排了新的选举。此后,参加公投的人被送进监狱,西班牙则继续与独立运动作斗争。

调查确定,在63个目标中,有51个被发现有法医证实的感染。然而由于西班牙的Android系统比iOS系统的普及率高且调查人员使用的取证工具对iOS系统更加发达,报告认为它严重低估了可能因为拥有Android设备而成为目标并感染Pegasus的人数。

几个“非中心”目标的例子即家庭成员、工作人员的亲近成员和其他跟相关人员有关的个人被发现遭到了感染,这能在不一定保持连接的情况下就能收集有关主体的数据。

所有支持独立的加泰罗尼亚欧洲议会议员都沦为目标,无论是直接的还是非中心的,其中包括对欧洲议会议员的三次直接感染和两次非中心攻击。

其他已确定的目标包括支持政治独立的民间团体,如Assemblea Nacional Catalana、Omnium Cultural及代表加泰罗尼亚知名人士的律师们。

“Homage”和证据

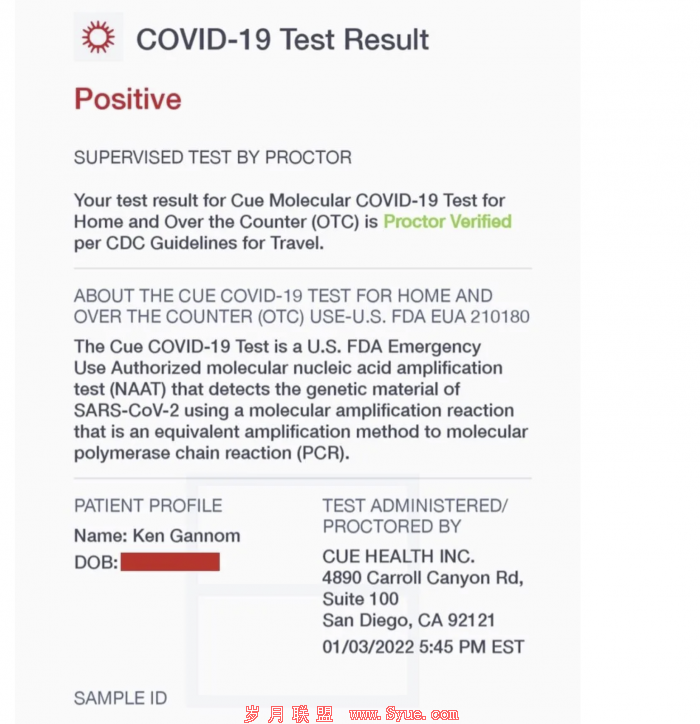

就Pegasus的工作方式而言,零点击iMessage漏洞在2017年至2020年期间被实施过,这是一种相当普遍的技术。然而在2019年年底发现的一个零点击漏洞叫Homage。

据了解,Homage涉及一个iMessage零点击组件启动WebKit实例,发生在执行Pegasus电子邮件地址的查询后。WebKit实例获取了JavaScript支架,然后获取了漏洞本身。

该支架甚至可以通过比较可能匹配的屏幕分辨率来确定iPhone的型号、“显示变焦”模式是否参与以及加密一个缓冲区所需的时间。

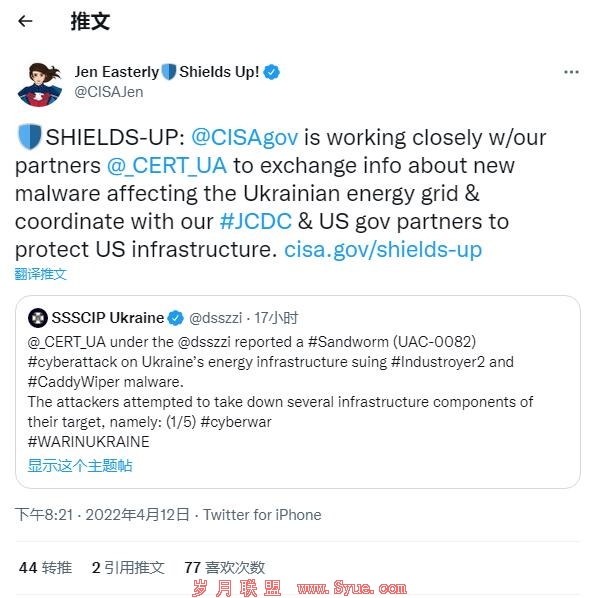

跟这些漏洞有关的域名似乎是由一个Pegasus客户控制,这表明这一切都是由一个实体完成。据报道,西班牙国家情报中心(CNI)是NSO集团的一个客户,该国的内政部有可能进行同样的攻击。

其他间接证据包括:目标的时间似乎是西班牙政府感兴趣的、诱饵短信的内容推断出可以获取官方身份证号码等个人信息以及目标是西班牙政府明显感兴趣的。

Citizen Lab认为,该案件的严重性显然值得进行正式调查,从而确定责任方、如何授权黑客攻击、法律框架、行动规模及黑客数据的用途。另外,它还认为该案件值得注意的原因是黑客活动的性质不受限制。

关于加泰罗尼亚地区使用Pegasus攻击的报告是在确定欧盟委员会高级官员在2021年成为攻击者的目标并使用同样的工具试图获得智能手机的访问权后一周发布的。