攻击者针对微软IE漏洞进行驾车攻击

据赛门铁克公司的研究人员,攻击者正利用一个严重的微软IE漏洞攻击那些毫无戒心的受害者,并获得对他们机器的控制,他们在外部环境发现了对该漏洞的利用。

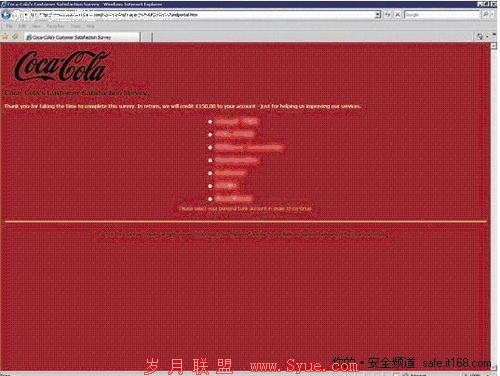

此次驾车攻击(drive-by attack)是在一个受损害的餐厅网站上发现的。攻击者攻击了浏览器中一个时间元素未初始化的内存远程代码执行漏洞(Time Element Uninitialized memory Remote Code Execution Vulnerability)。这个漏洞对所有微软Windows版本上运行的IE 6,IE 7和IE 8都有影响。

该漏洞是微软6月18日补丁修复报告中的11个IE漏洞之一。赛门铁克研究人员Joji Hamada表示,该漏洞利用似乎是针对IE 8的用户。

“目前我们只看到利用该漏洞的有限的攻击,并认为这些漏洞只会在有针对性的攻击中被利用。”Hamada在其赛门铁克安全响应中心博客中这样写道,“我们建议所有的用户都安装补丁。”

据Hamada,该利用被检测出隐藏在一个受害餐厅网站的主机内容的代码中。如果一个用户使用IE 8浏览该网站,将自动下载隐藏在iframe标签中的代码,该iframe标签连接到服务器托管的恶意代码。

“攻击者似乎是发送带有该网站的链接的邮件,试图窃取机密信息,这是有针对性攻击中一种常见的方法。”Hamada说道。

赛门铁克在对该恶意软件的进一步研究中发现,该攻击包含一个网站链接,可为网络犯罪分析提供统计分析。下载的恶意软件连接到动态DNS服务,通常可以控制受害者的机器或上传更多恶意软件,从而窃取受害者的敏感信息。

网络安全服务公司绿盟信息技术有限公司(总部设在北京)发现了该漏洞是有针对性的。据绿盟科技发布的公告,存在于浏览器的该漏洞本身是不会触发额外的ActiveX控件。

在微软发布补丁修复这些漏洞后的短时间内,发现了对这些漏洞的利用是很不寻常的。微软修复的11个IE漏洞中包括了修复一个阻塞“cookiejacking”的问题,这个问题使攻击者可以获得用户系统的cookies,并登录到用户曾访问过的网站上。趋势科技的研究人员Robert McArdle表示,cookiejacking将给用户带来巨大风险。

McArdle写道,“现在绝大多数的攻击都会隐藏了,你可能不知道正在发生一些恶意的事情,甚至从用户的交互中也看不出什么问题。”