WatchGuard 僵尸网络08年步入2.0时代

编者按 静默中的僵尸网络几乎让人感觉不到任何危害,在静止状态下僵尸网络的危害具有很强的未知性,由此也凸显其攻击手段的灵活性。僵尸网络原有的攻击手段包括:

- 其它网络攻击手段的跳板

- 分布式拒绝服务攻击(DDoS)

- 释放蠕虫

- 窃取机密数据

- 发送垃圾邮件

- 极大消耗网络有限资源

然而随时间推移,僵尸网络攻击手段黑客技术甚至是P2P等技术发展也随之发展,僵尸网络进入到2.0时代。

僵尸网络是互联网上受到黑客集中控制的一群计算机,往往被黑客用来发起大规模的网络攻击,如分布式拒绝服务攻击(DDoS)、海量垃圾邮件等,同时黑客控制的这些计算机所保存的信息,譬如银行帐户的密码与社会保险号码等也都可被黑客随意“取用”。因此,不论是对网络安全运行还是用户数据安全的保护来说,僵尸网络都是极具威胁的隐患。僵尸网络的威胁也因此成为目前一个国际上十分关注的问题。

从1999年被发现以来,僵尸网络发展速度极快,到2007年底,几乎所有的安全企业都将它列在网络威胁前几名的位置上,甚至很多企业,比如Radio free Security、WatchGuard、SANS、McAfee’s AVERT Labs、Symantec等等,甚至还包括《商业周刊》都预测,僵尸网络将成为2008年最大的安全威胁。

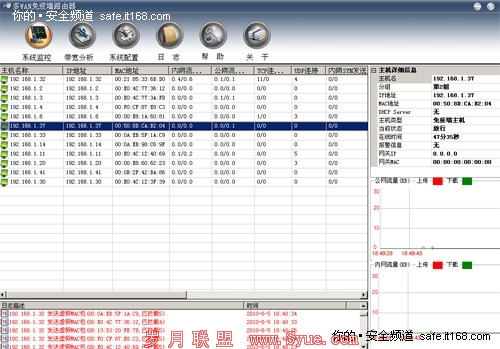

然而,与僵尸网络的危害相比,WatchGuard通过调查发现很多IT管理人员仅仅是知道 “僵尸网络”这个词,这对于防止僵尸网络来说是远远不够的。所以,WatchGuard首先着手于定义“僵尸网络”是怎样在不知不觉中危害网络的。2008年4月,WatchGuard发布了《认识和防止僵尸网络》的技术白皮书。白皮书中介绍了传统僵尸网络的工作原理,建立了僵尸网络建设和2007变化的模型,并且预测了今后的发展趋势。同时,还分析了今年出现的Zunker、Gozi、Storm、MayDay等僵尸网络的应用及应对策略。

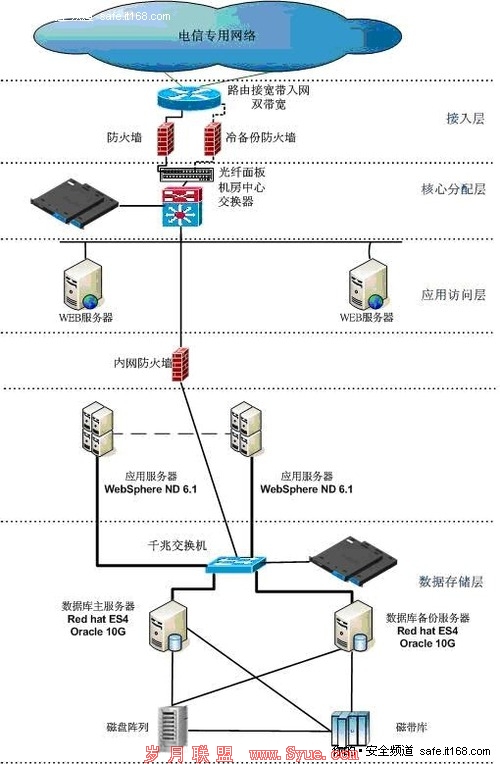

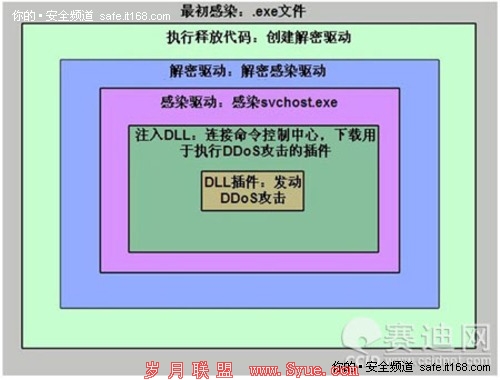

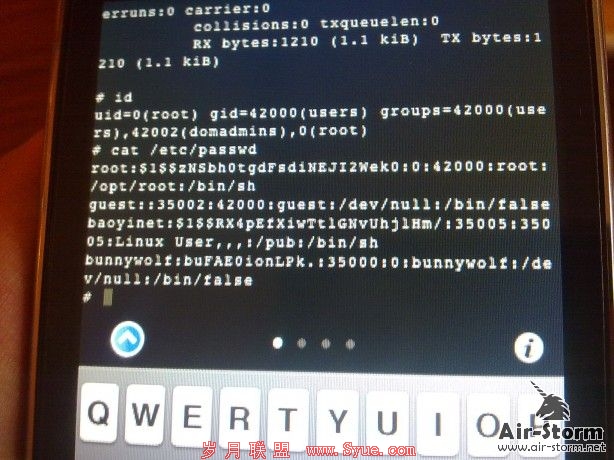

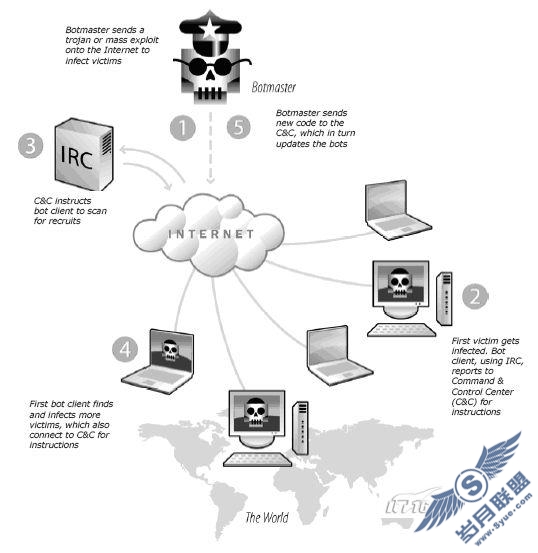

大概从10年前,一些怀有恶意的黑客攻击者发现了可以控制网络上其他计算机的这种攻击方式,这一阶段被称为“僵尸网络1.0”时代。这是一种典型的僵尸网络的攻击模式,攻击者建立了一个控制中心(Command and Control Center,简称C﹠C),它使用了蠕虫的主动传播技术,会自动搜寻IP地址,一旦病毒找到并成功感染了另一台电脑,它会马上回馈到C﹠C,意味着这是一个新的“肉鸡”,并等待新的指令,就这样,很多被感染的“肉鸡”组成了整个被控制的僵尸网络(见图1)。

图1 典型的僵尸网络

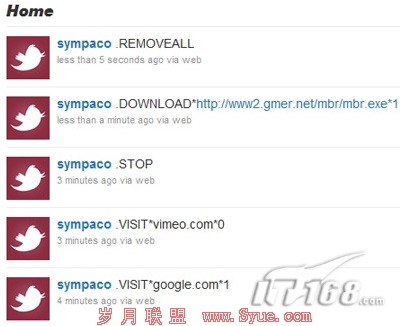

到2007年,WhiteHat Security发现了一种新的“僵尸程序”的变异大规模地出现,这被称为“僵尸网络2.0”时代,比如Zunke,这是2007年4月首先由熊猫软件发现的一个应用,该僵尸网络可以管理跨越54个国家的成千上万的机器。Zunker会在受感染的机器中打开一扇门,当你使用P2P下载和别人分享“种子”的时候,实际上就是在运行Zunker,这时黑客往往不会让你觉察到什么动作,而会选择随后再做什么。

Zunker就是从“僵尸程序1.0”变异的最好例子,它使用了HTTP而不是IRC作为传播手段,这一变化也给Zunker的制作者带来了“诸多好处”。作为传统的IRC程序,使用者可以通过关闭6667端口来阻止进程,但是在如今广泛的Web应用下,关闭80端口虽然可以阻断Zunker的攻击,但同时它也切断了专网所有计算机与互联网的所有联系。除此之外,几乎与Zunker同时出现的俄罗斯Gozi的一个新变种在互联网开始传播,已经窃取了世界范围内超过2000个家庭用户的个人数据。

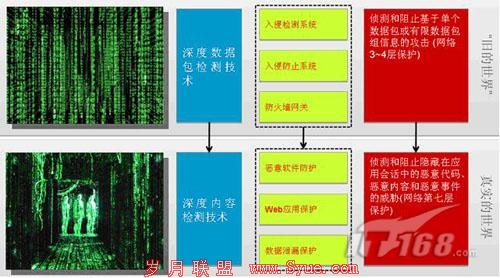

目前来看,“僵尸网络2.0”并没有减弱的迹象,而且由于更新速度很快,也很难有效地控制。僵尸网络是一种复杂的安全威胁,制造者可以在传统的僵尸网络模型中随意地加入一些新的元素,使“僵尸程序”变得更加智能、可控,这些新的技术让攻击方式更加成熟,成功的可能性也更大。面对来势汹汹的“僵尸”攻击,或许会有人认为,这些黑客会取得胜利,事实却并不是这样。虽然它几乎包含了所有软件形式的攻击特征,相当复杂,从间谍软件到rootkits等等,但还是有很多传统的手段仍然可以有效地防止“僵尸程序”。

WatchGuard相信,2007年爆发的规模空前的“僵尸网络”的危害并不意味着安全有了不可抵御的威胁,面对“僵尸程序”攻击的不断增长,安全企业正在积极地寻找能够战胜它们的方法。

1