“大师”病毒火速来袭 剑指微软漏洞

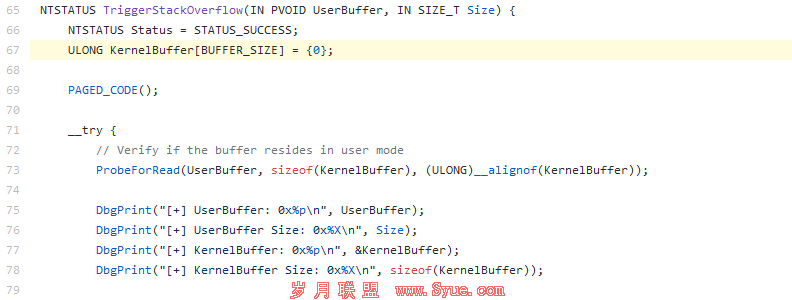

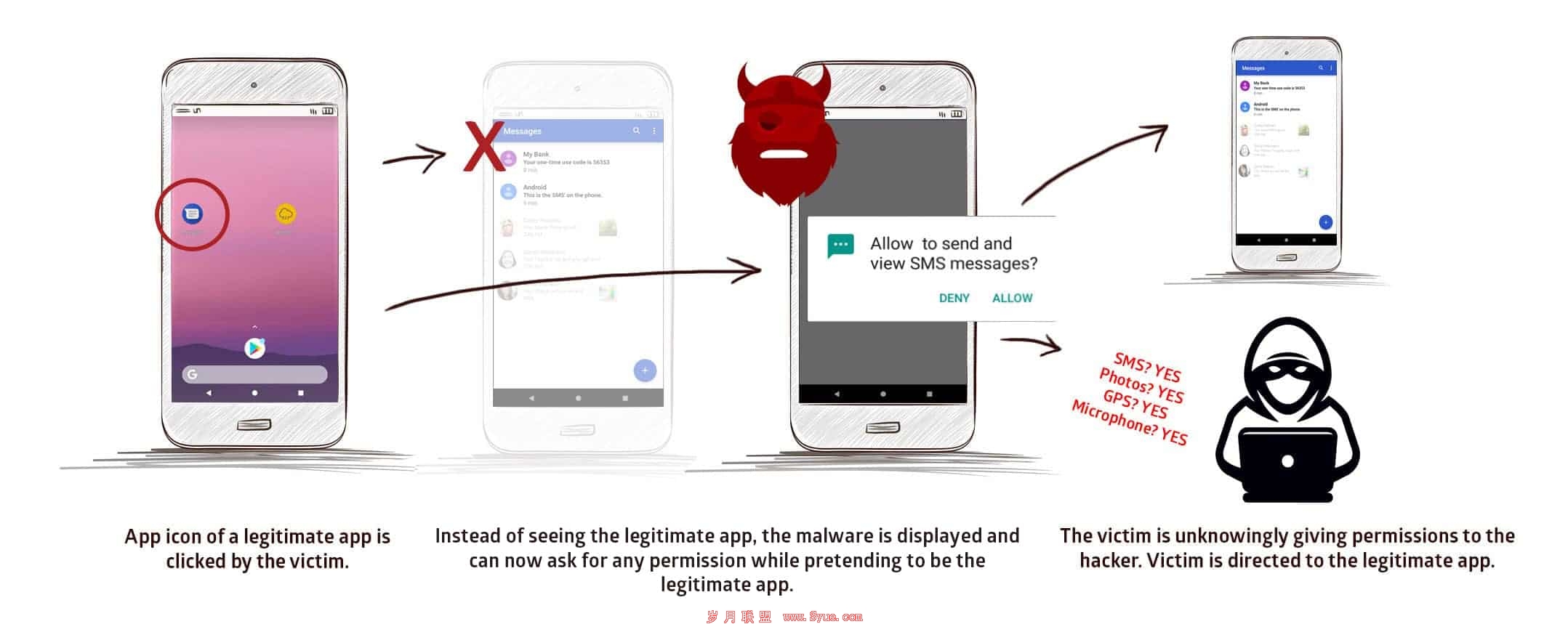

“大师”利用今年10月微软公布的MS05-051(MSDTC和COM+服务)漏洞,安全TCP端口1025。这一安全利用该漏洞执行病毒代码,造成目标系统缓冲区溢出,运行病毒进行传播。

中毒症状:

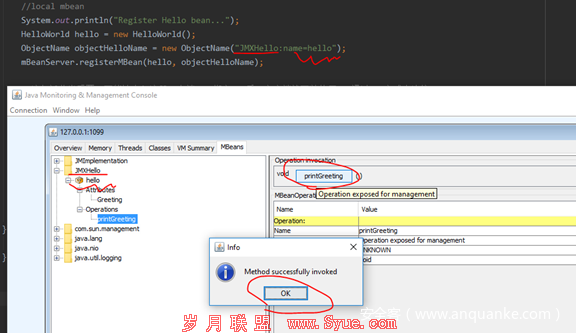

金山的反病毒工程师表示,Dasher除了加入MS05-051的系统严重漏洞进行主动安全,除了使其大大提高病毒传播的广度外,还可以通过网络直接链接病毒作者的服务端,使病毒的制造者可以对中毒的电脑进行远程完全控制,使病毒本身同时具有邮件传播、自动下载新病毒等危害,使中毒用户遭受安全。其变种B更是从病毒作者的FTP服务器上下载其它可执行程序。这些程序可能是其它病毒或安全,将可能造成更大的危害和损失。

金山反病毒专家建议用户:

第一,用户应该及时下载微软公布的最新补丁,来避免病毒利用漏洞袭击用户的电脑。

第二,最新的金山毒霸2006具有漏洞自动修复功能,可以帮助用户在第一时间内避免因为漏洞带来的冲击,避免相关原因给用户电脑造成的危害。

“大师”病毒变种A分析报告

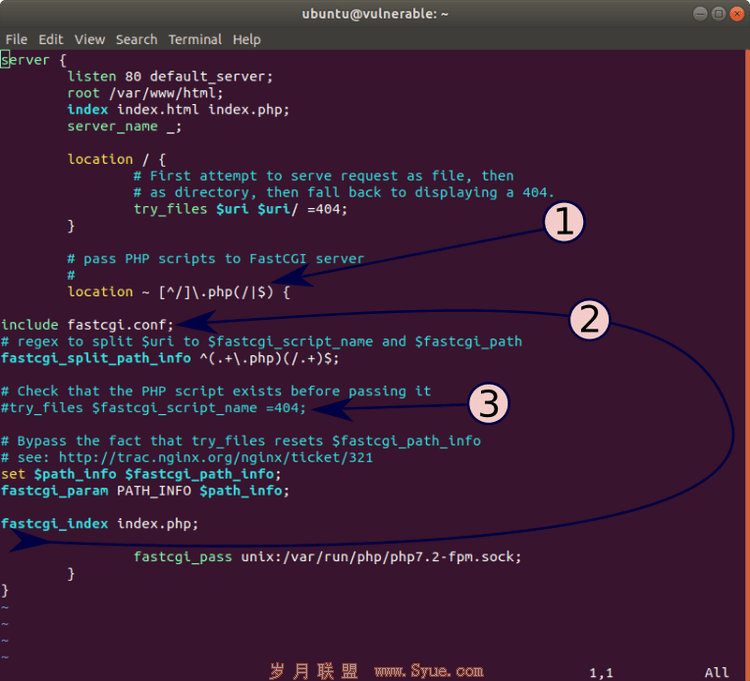

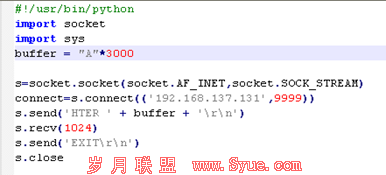

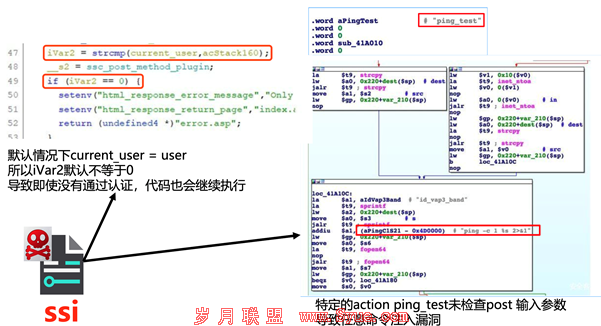

该病毒是一个蠕虫病毒,利用微软分布式事务处理协调器服务漏洞(Microsoft Windows Distributed Transaction Coordinator, Microsoft Security Bulletin MS05-051)传播,该服务使用tcp 1025端口。

病毒自己以RAR压缩后,发送出去

1、创建以下文件

%systemroot%/Temp/SqlExp.exe , 病毒的破坏程序

%systemroot%/Temp/Sqlrep.exe, 命令解析器

%systemroot%/Temp/SqlScan.exe, 端口扫描程序

%systemroot%/Temp/Sqltob.exe, 蠕虫的主程序

2、添加注册表

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Run

"Windows Update" = "%windir%/Temp/Sqltob.exe"

3、传建以下和溢出相关的文件

%systemroot%/Temp/SqlScan.bat

%systemroot%/Temp/log.txt

%systemroot%/Temp/Temp.txt

%systemroot%/Temp/Result.txt

4、使用SqlScan.bat去调用SqlScan.exe,来查找有该漏洞的主机

5、产生以下范围ip地址去安全

A.A.1.1 -- B.B.255.254

A和B从以下数字58, 59, 60, 61, 62, 80, 81, 82, 83, 84, 85, 130, 133, 140, 160, 162, 163, 165, 168,193, 194, 195, 200, 202, 203, 210, 211, 213, 217, 218, 219, 220, 221, 222中随机抽取

6、如果远程计算机存在该漏洞,就会对该系统发出ShellCode,来溢出该计算机,溢出成功后该计算机会连向222.240.219.143,并且等待远程的控制

“大师”病毒变种B分析报告

该病毒是一个利用MS05-051(微软分布式事务处理协调器服务漏洞)漏洞通过端口1025传播的蠕虫。该病毒运行时,会在系统目录生成文件,并随开机启动。该病毒会在用户主机上打开后门,使用户主机受到远程安全。该病毒还会下载并执行其它病毒。

1、生成文件

%System%/wins/SqlExp.exe

%System%/wins/SqlScan.exe

%System%/wins/svchost.exe

%System%/wins/log.txt

%System%/wins/Result.txt

2、该病毒会使用tcp端口1025扫描含有MS05-051漏洞的主机,并传播该病毒。

3、该病毒扫描安全如下范围的ip地址

%ip1%.%ip2%.1.1—%ip1%.%ip2%.255.254

其中%ip1%、%ip2%随机取下列值

58, 59, 60, 61, 62, 80, 81, 82, 83, 84, 85, 130, 133, 140, 159, 160, 162, 163, 165, 168, 192, 193, 194, 195, 200, 202, 203, 210, 211, 213, 217, 218, 219, 220, 221, 222

4、该病毒会连接ip为222.240.219.143的主机,tcp端口为53,以等待远程控制命令。

5、该病毒会从159.226.153.2等地址,tcp端口21211下载0.exe, 1.exe,和 x.bat,并执行。