Vista系统BitLocker使用揭秘(下)

●TPM芯片和启动PIN组合加密:在纯TPM模式的基础上,再设置一个启动密码(PIN码),这个启动密码由4到20位数字组成。每次启动计算机时,必须手动输入这个PIN码,然后和TPM芯片中的存储根密钥(SRK)结合起来,才能解密系统盘。

●TPM芯片和启动USB密钥组合加密:在纯TPM模式的基础上,再设置一个启动密钥,这个密钥存放在U盘里。每次启动计算机时,必须提供保存密钥的U盘,然后和TPM芯片中的存储根密钥(SRK)结合起来,才能解密系统盘。

BitLocker支持的所有工作模式

下文将分别介绍这两种模式。

TPM+PIN

默认情况下,在Windows Vista中只能使用纯TPM模式的BitLocker加密,因此首先需要对组策略设置进行一些调整。具体方法如下:

运行“gpedit.msc”打开组策略编辑器,从编辑器窗口左侧的控制台树形图中定位到“计算机配置” “管理模板” “Windows组件” “BitLocker驱动器加密”;

在右侧的控制台窗口中找到并双击打开“控制面板设置:启用高级启动选项”这个策略,选择“已启用”;

然后在该对话框的“配置TPM启动PIN选项”下拉菜单中选择“允许用户创建或跳过”选项;在“配置TPM启动密钥选项”下拉菜单中选择“允许用户创建或跳过”选项;

单击“确定”保存设置。

接下来可以开始启用BitLocker了,具体的过程和上文介绍的U盘模式差不多,只不过其中有些选项是新增的,需要注意:

打开“控制面板”窗口,依次进入“安全” “BitLocker驱动器加密”;

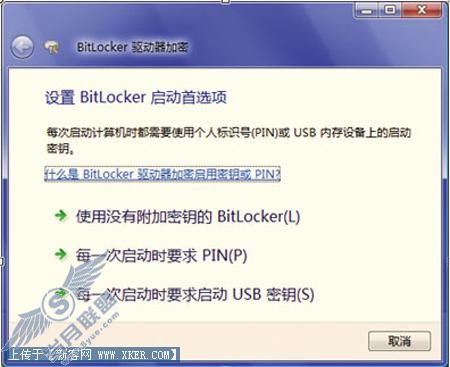

单击“启用BitLocker”链接,随后可以看到设置启动首选项的对话框。这里和上文中的设置启动首选项有所不同,新增了两个设置选项。

这些选项的作用如下:

●使用没有附加密钥的BitLocker:纯TPM模式的加密。

●每一次启动要求PIN:TPM芯片和启动PIN码的混合模式加密。

●每一次启动时要求启动USB密钥:TPM芯片和启动USB密钥混合模式加密。

因为我们需要的是TPM+PIN的方式,因此直接单击“每一次启动时要求PIN”按钮,随后可以看到设置启动PIN的对话框。

设置启动PIN码。

输入一个PIN,然后单击“设置PIN”按钮。接下来的步骤就和U盘模式类似了,设置恢复密码,进行加密。同样,加密过程需要很长时间。日后使用系统的时候,不仅要确保TPM芯片的正常工作,而且必须在加载系统之前输入在这里指定的PIN码。

TPM+U盘

对于TPM+U盘的模式,在操作上则和上一节中介绍的TPM+PIN码的步骤基本类似,只不过需要在设置启动首选项的界面上单击“每一次启动时要求启动USB密钥”按钮,然后将用于保存启动密钥的U盘连接到计算机即可。

在使用这种模式后,日后每次开机后不仅要确保TPM芯片的正常工作,而且必须预先将保存了启动密钥的U盘连接到计算机上。

如果在启用了BitLocker加密后,因为各种原因导致系统无法启动,例如保存了启动密钥的U盘丢失或者损坏,那么只要还保留之前的恢复密码,我们也可以将密钥文件恢复。经过恢复操作,我们可以重新创建一个启动密钥盘,同时之前创建的密钥盘将会被自动作废。这样就算别人窃取了密钥盘,只要能及时发现,并即使执行恢复程序,创建新的密钥盘,那么获得旧密钥盘的人也无法访问我们的系统。

如果需要进行恢复,请在系统启动时要求提供密钥盘的界面上直接按下回车键,随后系统会提示输入驱动器的恢复密码。这时请找出当初启用BitLocker时创建的启动密码,例如,我们可能将密码打印在纸上,或者保存在其他U盘或者网络共享文件夹中。如果打印在纸上,请直接找出这张纸;如果保存在U盘或者网络共享文件夹中,请在其他计算机上查看保存的文件。

在恢复页面上通过键盘上的F1到F9键代表1~9这九个数字,用F10键代表数字0,输入正确的恢复密码。只要密码输入正确,输入最后一位后整个屏幕会黑掉,同时硬盘灯开始频繁闪烁。这时候不用着急,等待片刻后即可看到Windows Vista的登录界面。当然,如果在创建恢复密码的时候选择保存在U盘上,这时候直接提供保存了恢复密码的U盘也可以实现同样的结果,而且更快捷。

不过有一点需要注意,如果使用恢复密码启动了系统,那么建议重新创建启动密钥盘,否则每次启动系统的时候都需要提供恢复密码,不是很方便。创建的方法如下:

使用恢复密码启动系统,并使用管理员账户登录后,在“控制面板”中依次打开“安全” “BitLocker驱动器加密”。

单击“管理BitLocker密钥”链接,随后将打开密钥管理的界面。

如果是因为丢失了启动密钥,需要重新创建密钥盘,可以单击“复制启动密钥”按钮,并根据屏幕上的提示提供一个空白的U盘,完成后续操作。

如果是希望在更多的地方保存恢复密码,则可以单击“复制恢复密码”按钮,并继续后面的操作。

管理BitLocker的启动密钥。

对于启动密钥,实际上是一个扩展名为“.fek”的,具有隐藏属性的文件,该文件会被放置在启动密钥盘的根目录下。因此我们完全可以通过手工复制文件的方式将该文件放在更多的U盘上,或者放在其他计算机的硬盘上,只有在需要的时候才复制到U盘的根目录下,作为备份的密钥盘使用。要想在Windows资源管理器中看到这个文件,我们需要对Windows资源管理器进行一些设置:打开“计算机”窗口,按下键盘上的Alt键显示菜单栏,依次单击“工具” “文件夹选项” “查看”,在随后打开的“查看”选项卡中,选中“显示隐藏文件”选项,并反选“隐藏受保护的操作系统文件(推荐)”这个选项即可。通过这样的方法,我们可以手工创建出多个可以同时使用的启动密钥盘。但一定要注意,每个启动密钥盘都必须妥善保管。

如果已经丢失了启动密钥,而使用本节介绍的方法通过恢复密码启动了系统,这时候我们可以按照上文介绍的方法让系统为我们重新创建密钥盘。这个过程和手工复制文件“备份”密钥盘的结果是一样的,只不过由Windows Vista代替我们完成而已。然而需要注意,对于因为启动密钥盘损坏导致的启动密钥丢失,我们可以借助这种方法恢复;但如果是启动密钥盘失窃导致系统无法启动,那么在使用恢复密码启动系统之后,最好能够更新启动密钥。否则拿到原先启动密钥盘的人将可以使用这个密钥盘访问我们的系统。在Windows Vista中,目前无法主动更新启动密钥,我们必须首先解密对系统盘的加密,并禁用BitLocker,然后重新启用,并加密系统盘,方法会在下文介绍。

如果在启用BitLocker后因为任何原因不想继续使用这一功能,我们可以考虑将其关闭。在Windows Vista中,有两种方法可以禁用BitLocker:禁用BitLocker或者解密系统盘。

简单来说,禁用BitLocker是一种临时性的措施。在禁用BitLocker后,系统盘仍然处于被BitLocker加密的状态下,不过系统会自动生成一个包含了启动密钥的临时文件放在本地硬盘上。也就是说,系统启动的时候,将不再需要我们提供启动密钥盘,而是直接借助硬盘上保存的密钥文件来解密。这种方法适合需要临时禁用BitLocker的情况下。例如,我们可能需要更新计算机的BIOS,或者更改启动文件(例如,在原有一个Windows Vista的基础上安装其他Windows系统,形成多系统环境)。这种情况下,为了确保操作可以顺利进行,就必须暂时性禁用BitLocker。当操作完成后,我们还可以重新启用BitLocker,这样硬盘上保存的临时密钥文件将会被自动删除,而我们可以使用之前创建的启动密钥盘和恢复密码对BitLocker功能进行操作。在禁用模式下,系统依然可以受到BitLocker的部分保护。

至于解密系统盘,则是一种比较彻底的方式。在这种方式下,启动密钥盘会被彻底禁用,而如果是TPM模式,则TPM芯片中保存的信息也会被撤销,同时系统盘的所有文件会被解密。因此解密系统盘适合不打算继续使用这个功能的用户使用。解密系统盘后,系统将完全不会受到BitLocker的保护。

禁用BitLocker

如果需要禁用BitLocker,我们可以这样操作:

使用管理员账户登录Windows Vista,打开控制面板;

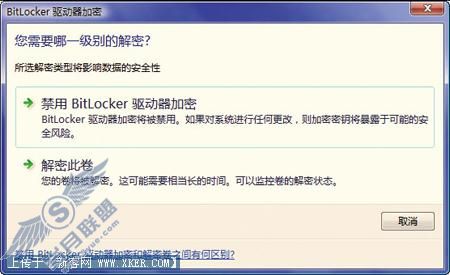

依次进入到“安全” “BitLocker驱动器加密”,单击“关闭BitLocker”链接,随后可以看到选择解密类型的界面;

单击“禁用BitLocker驱动器加密”按钮。随后桌面右下角将会出现一个图标,告诉我们BitLocker功能已经被暂时禁用。接下来可以进行需要执行的操作(更新BIOS、安装多重引导系统等)。

在禁用后如果需要重新启用BitLocker,只需要单击桌面右下角系统通知区域的BitLocker图标,并在随后出现的窗口中单击“启用BitLocker”链接,BitLocker立刻就会被重新启用。

解密系统盘

如果觉得自己不再需要BitLocker功能,那么我们可以将其彻底禁用,并将系统盘解密。具体做法如下:

使用管理员账户登录Windows Vista,打开控制面板;

依次进入到“安全” “BitLocker驱动器加密”,单击“关闭BitLocker”链接,随后可以看到上文中提到的选择解密类型的界面;

选择不同的BitLocker解密级别。

单击“解密此卷”按钮,系统会自动将所有启动密钥和恢复密码作废,并开始解密系统盘。需要注意,解密操作和加密操作几乎要使用同样长的时间,而且该操作只可以暂停,但无法被取消。

其实BitLocker能够做到的还有更多,例如TPM模式的使用,或者混合模式的使用等。如果需要更高程度的安全性,我们还可以在这方面多下一些功夫。

例如,有人询问过这样的问题:如果单纯使用TPM模式,可能还不如U盘模式的安全程度高。抱有这种观点的人认为,如果使用U盘模式,至少密钥盘和计算机是可以分开保存的,这样如果单纯丢失了密钥盘或者计算机,都不会造成太大的损失。但是对于笔记本电脑用户,就存在这样一个很突出的问题:如果笔记本电脑本身带有TPM芯片,而我们又启用了TPM模式的BitLocker,那么一旦笔记本电脑失窃,等于窃贼同时获得了我们的硬盘以及启动密钥。在这种情况下BitLocker功能可以提供的保护等于没有。

这种问题确实存在,但BitLocker功能的设计者早就考虑到了。我们可以使用混合模式的BitLocker。这样除了TPM芯片外,我们还可以给系统再加一道锁,这道锁可以是一个独立于Windows账户的密码,或者是一个保存了启动密钥的U盘。这样,只要不是硬盘、TPM芯片,以及U盘和密码同时全部失窃,那么系统的安全依然可以得到保障。

但依然有一个问题需要注意:恢复密码的妥善保管。无论使用单纯的U盘模式、TPM模式,或者任何一种混合模式,在启用BitLocker时候设置的恢复密码一定要妥善保管,因为只要手头有恢复密码,无论什么模式的BitLocker加密,都将可以被绕过,并重设。因此恢复密码的安全性问题是绝对不能忽视的。

那么除了U盘模式外,其他几种模式的BitLocker分别是如何使用的?因为现在具有TPM芯片的计算机还不是很多,因此本文不准备详细介绍具体过程,只准备大概列出操作步骤,供感兴趣的朋友参考。

在BitLocker加密的使用过程中,密钥的作用是很重大的。如果缺少启动密钥,系统将被锁定,无法启动,除非能够提供恢复密码;但如果恢复密码丢失了,那么在遇到特殊情况后我们将被挡在系统的大门外。因此妥善处理启动密钥和恢复密码是使用BitLocker过程中最需要关注的。

在给Windows Vista旗舰版安装了BitLocker和EFS增强软件后,我们可以将自己的BitLocker恢复密码保存在微软提供的在线服务上,同时这些内容会受到微软的妥善保管。我们只要使用相同的Windows Live ID登录在线服务即可备份这些密钥,或者在密钥丢失后从备份中重新找回。

有关BitLocker和EFS增强这个程序,我们在上文中已经有过介绍,因此如果还没有安装,请立刻通过Windows Update安装。另外,我们还需要一个Windows Live ID,用于识别自己的身份。如果已经有了MSN/Hotmail邮箱,那么就可以直接使用这个邮箱的完整地址和密码作为自己的Windows Live ID使用。

在安装了BitLocker和EFS增强软件,并申请了自己的Windows Live ID后,我们可以开始备份和还原自己的密钥了。备份的过程如下:

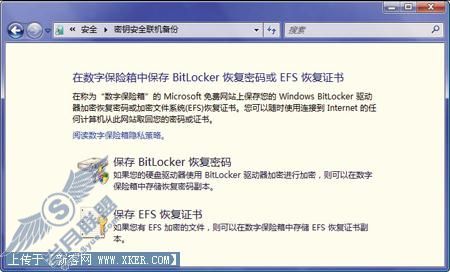

打开“控制面板”,依次进入“安全” “密钥安全联机备份”,随后可以看到保存恢复密码的界面。

如果希望联机备份BitLocker的恢复密码,请单击“保存BitLocker恢复密码”按钮;如果希望备份EFS恢复证书,请单击“保存EFS恢复证书”按钮。单击对应的按钮后可以看到登录界面,首先在“描述”文本框中输入对该内容的描述(例如“台式机的BitLocker密钥备份”),然后在登录文本框中输入自己的Windows Live ID名称和密码,并单击“提交”按钮。

选择要联机备份的密钥

经过上述操作,BitLocker的恢复密码就会备份到微软的服务器上。通常情况下,我们可以随时使用自己的Windows Live ID登录,并找回这些东西。而且这个找回操作可以在任意一台可以连接到互联网的计算机上进行。

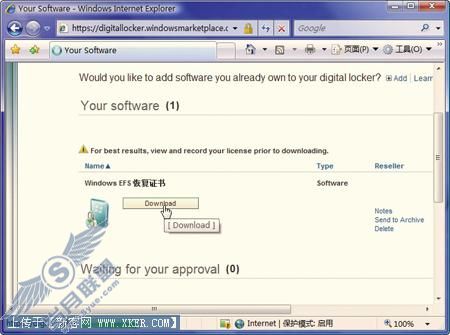

如果需要找回自己的密钥,可以在任何一台计算机上启动Internet Explorer浏览器,在地址栏输入“https://www.windowsmarketplace.com”,并按下回车键。

在随后出现的页面的右上角单击“Sign In”按钮,并使用备份密钥时使用的Windows Live ID登录,随后可以返回之前打开的主页面。在主页面上单击页面顶部中央的“Your Digital Locker”链接,可以看到下载恢复密钥的界面。

将备份的密钥下载到本地

在了解了上述两种混合模式后,可能会有人问,既然在使用混合模式的时候一样需要提供U盘,或者输入PIN码,那么到底TPM芯片还有没有存在的必要呢?当然有,在有TPM芯片参与的情况下,BitLocker加密功能不仅可以有效保护系统分区不被未经授权的访问或者脱机攻击,而且可以保证系统盘重要文件的“合法性”。

在有TPM芯片参与的BitLocker加密模式下,在加密系统盘的同时,加密程序会把主引导记录(MBR)、NTFS卷的引导扇区、NTFS引导代码、还有BitLocker密钥等启动部件(要知道,这些重要的启动部件并非全部保存在被加密的Windows安装分区中,还有一部分是被保存在未加密的“系统盘”中的)做一个“快照”保存在TPM芯片里。每次系统启动时,解密程序会自动将这些文件的内容与TPM芯片里保存的快照进行比较,只有发现这些启动部件没有发生变化的情况下,才会继续解密过程。也就是说,有TPM芯片参与的BitLocker加密可以接管系统的引导过程,保证引导文件的完整性,并保证在操作系统完全启动好之前不被攻击。一旦发现这些重要引导文件的内容和TPM芯片中保存的“快照”信息不相符(可能是硬件损坏或者被病毒感染导致,也有可能是用户自己的操作导致,例如安装多系统,或者更新BIOS),那么就会提示用户,系统文件可能已经经过了篡改,而单纯的U盘模式BitLocker无法实现这项功能。