Linux SSH使用公钥私钥实现免登陆 以及 登陆失败、公钥失效的处理

写shell免不了要远程执行shell命令,自然就要实现免登陆。免登陆的原理:

view plainprint?

首先说明一下处理机制:

1.非对称密钥就是一对密钥-公钥和私钥。

2.私钥由系统中没个人自己持有,一般保存在自己的电脑里或u盘里。

3.公钥则在网络上传递,就是可以传递给通信中的对方,也就意味这可以被黑客截获。

4.用某个人的私钥加密的数据只有用那个人的公钥解密,同样用公钥加密的数据也只有用私钥解密。

这样我们在信息处理中的应用一般的流程可以是这样:

假设我们有两个消息方a和b

1.a要b发消息,首先得到或者由b传递给a一个b的公钥。

2.然后a用b的公钥加密消息然后传递给b。

3.b用自己的私钥解密消息得到明文。

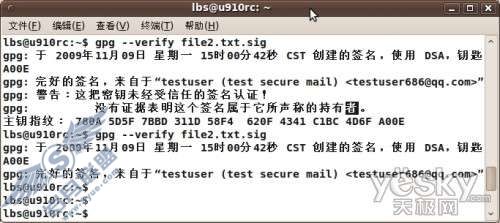

公钥和私钥(我是文盲,钥字之前都是读yao,这是多音字这里应该念yue),是成对出现的,一旦任何一个做了更改都会验证失败。

1.免登陆的实现:

使用下例中ssky-keygen和ssh-copy-id,仅需通过3个步骤的简单设置而无需输入密码就能登录远程Linux主机。

ssh-keygen 创建公钥和密钥。

ssh-copy-id 把本地主机的公钥复制到远程主机的authorized_keys文件上。

ssh-copy-id 也会给远程主机的用户主目录(home)和~/.ssh, 和~/.ssh/authorized_keys设置合适的权限 。

步骤1: 用ssh-key-gen 在本地主机上创建公钥和密钥

ligh@local-host$ ssh-keygen -t rsa

Enter file in which to save the key (/home/jsmith/.ssh/id_rsa):[Enter key]

Enter passphrase (empty for no passphrase): [Press enter key]

Enter same passphrase again: [Pess enter key]

Your identification has been saved in /home/jsmith/.ssh/id_rsa.

Your public key has been saved in /home/jsmith/.ssh/id_rsa.pub.

The key fingerprint is: 33:b3:fe:af:95:95:18:11:31:d5:de:96:2f:f2:35:f9

ligh@local-host

步骤2: 用ssh-copy-id 把公钥复制到远程主机上

ligh@local-host$ ssh-copy-id -i ~/.ssh/id_rsa.pub root@192.168.0.3

ligh@remote-host‘s password:

Now try logging into the machine, with ―ssh ?remote-host‘‖, and check in:

.ssh/authorized_keys to make sure we haven‘t added extra keys that you weren‘t expecting.

[注: ssh-copy-id 把密钥追加到远程主机的.ssh/authorized_key 上.]

步骤3: 直接登录远程主机

ligh@local-host$ ssh remote-host

Last login: Sun Nov 16 17:22:33 2008 from 192.168.1.2

[注: SSH 不会询问密码.]

ligh@remote-host$

[注: 你现在已经登录到了远程主机上]

2.登陆失效、公钥失效的情况

之前没有用ssh-copy-id复制公钥到远程机器上,而是用scp拷贝之后再手动加入到authorized_keys。

但是某一天这种做法忽然失效了。。。暂时也没找到原因。但是后来后来重新生成密钥,然后使用ssh-copy-id解决了问题。

注意重新生成密钥之后之前设置的免登陆slave端都要重新拷贝公钥。

作者shootyou