解析:采取多种措施有效提高数据的安全性

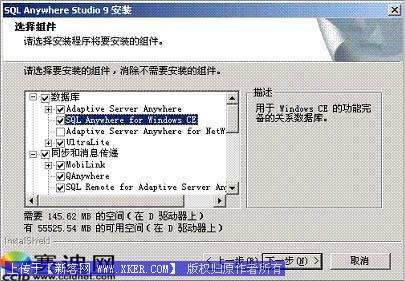

作为数据库管理员,您可以采取许多措施来提高数据的安全性。例如,您可以:

•更改缺省用户 ID 和口令 新创建数据库的缺省用户 ID 为 DBA,口令为 SQL。应该在部署数据库之前更改此口令。

•要求使用长口令 您可以将 MIN_PASSWORD_LENGTH 公共选项设置为不允许使用短口令 (因为容易被猜到)。

•限制 DBA 授权 因为 DBA 权限的权力非常大,所以应该将它仅限于确实需要该权限的用户。具有 DBA 权限的用户可以查看数据库中的一切,并可执行一切操作。

或许可以考虑给予具有 DBA 权限的用户两个用户 ID:一个具有DBA 权限,而另外一个不具有 DBA 权限,这样他们就可以仅在必需时才以 DBA 的身份进行连接。

•删除外部系统函数 下列外部函数可能会带来安全风险:

xp_cmdshell、 xp_startmail、 xp_startsmtp、 xp_sendmail、xp_stopmail 和 xp_stopsmtp。 |

xp_cmdshell 过程允许用户执行操作系统命令或程序。

通过电子邮件命令,用户可让服务器发送由用户撰写的电子邮件。恶意用户可以使用电子邮件或命令解释器过程,利用操作系统所给予他们的权限外的权限执行操作系统任务。在注重安全的环境中,应该删除这些函数。

•保护数据库文件 应该保护数据库文件、日志文件、 dbspace 文件和写文件不受未经授权的访问。不要将它们存储在共享目录或卷中。

•保护数据库软件 同样,您也应该保护 Adaptive Server Anywhere软件。只给予用户访问应用程序、 DLL 以及他们要求的其它资源的权限。

·将数据库服务器作为服务或后台进程运行 为防止未经授权的用户关闭数据库或获得对数据库或日志文件的访问权限,应将数据库服务器作为 Windows 服务运行。在 UNIX 上,将服务器作为后台进程运行会起到类似作用。

·将 ASTMP 设置为独特的目录 为保护引擎在 UNIX 平台上的安全,应将 ASTMP 设置为独特的目录,并避免所有其他用户对该目录进行读、写以及执行操作。这样做会强制所有连接使用 TCP/IP,而使用 TCP/IP 比共享内存连接更加安全。

·对数据库进行高度加密 对数据库进行高度加密可使它在不使用密钥时完全无法访问。您不能使用其它任何方法来打开数据库或查看数据库或事务日志文件。