用Go语言编写的跨平台恶意软件Chaos正在全球范围内传播

Chaos被设计成可在几种架构上工作,包括ARM、英特尔(i386)、MIPS和PowerPC。它同时为Windows、Linux和各种消费设备、小型办公室/家庭办公室(SOHO)路由器和企业服务器量身开发。

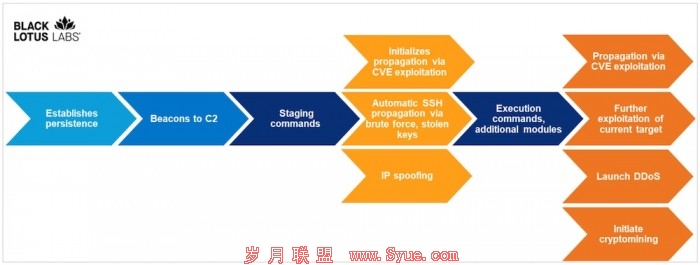

该恶意软件利用了已知的漏洞,使行为人能够:

扫描目标系统,为未来的命令提供资料

通过SecureShell(SSH)自动启动横向移动和传播,使用盗窃的或用暴力穷举手段获得的私钥

发起DDoS攻击,并启动密码挖掘程序

植入恶意软件

黑莲花实验室分析师Dehus指出,由于Go语言的灵活性、低反病毒检测率和逆向工程的难度,近年来,用Go语言编写的恶意软件的流行程度急剧上升。

Chaos恶意软件之所以强大,是因为它可以在各种架构上工作,目标是那些没有作为企业安全模式的一部分被常规监控的设备和系统(如SOHO路由器和FreeBDS操作系统),并通过已知的漏洞和SSH密钥进行传播,这些密钥要么是偷来的,要么是通过暴力穷举手段获得。

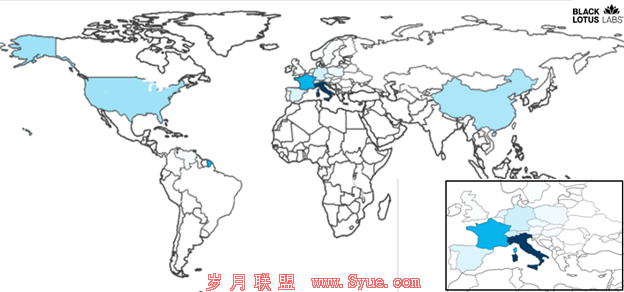

从6月开始,分析家们发现了几个独特的网络攻击集群。这些集群利用了集中的指挥和控制(C2)基础设施,在8月和9月迅速增长。

Chaos恶意软件的感染主要分布在欧洲(意大利、法国、西班牙、德国)、美国和中国。

该行为人至少入侵了一台GitLab服务器,并对游戏、金融服务和技术、媒体/娱乐、加密货币甚至DDoS-as-a-Service行业的组织发动了大量DDoS攻击。这些目标跨越了欧洲、中东和非洲、亚太和北美地区的组织。

Chaos恶意软件针对的是已知的漏洞,"Dehus补充说,"我们建议网络管理员实行严格的补丁管理,并使用我们报告中列出的IoCs(破坏指标)来监测感染或与可疑基础设施的连接情况。消费者和远程工作者应启用自动软件更新,并定期更新密码和重新启动硬件"。

黑莲花实验室认为这种恶意软件与2021年发现的Chaos勒索软件构建者没有关系;相反,重叠的代码和功能表明它很可能是2020年发现的DDoS恶意软件Kaiji的演变。

了解更多:

https://ir.lumen.com/news/news-details/2022/Lumen-Black-Lotus-Labs-discovers-an-expanding-multipurpose-botnet-called-Chaos/default.aspx