一次手动修改shellcode过火绒

来源:岁月联盟

时间:2022-08-04

### 前言

最近在学习病毒分析,在玉师傅的指导下完成了一次小实验,遂发出来纪念一下。

### 环境

kali :192.168.0.108

win10:192.168.0.103

### 开始

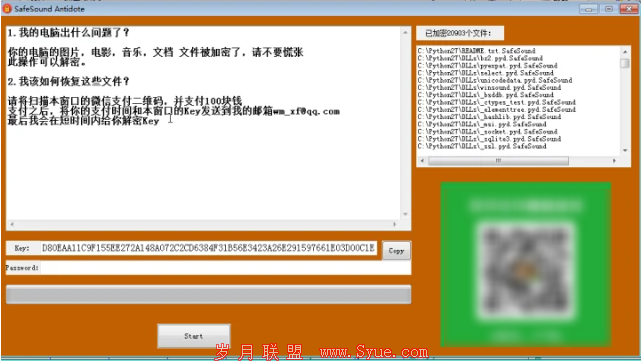

1,首先使用msf生成一段shellcode,并将其编译

编译,此时已被火绒直接杀掉,关闭火绒重新编译

2,编译完成后将exe拖入OD得到其汇编代码

进入call eax内部

从灰色背景这一句开始都是shellcode的汇编代码

我们只选比较重要的一段

3,分析火绒的抓取特征

经过分段测试火绒抓取的是这一段

4,达到效果

既然已经知道抓取特征,那么我们只要在其特征之中添加混淆指令即可,比如 push,pop,mov等

测试

测试视频