印度警方被发现跟陷害印度活动家的黑客行动有关

访问:

阿里云“无影云电脑” 支持企业快速实现居家办公

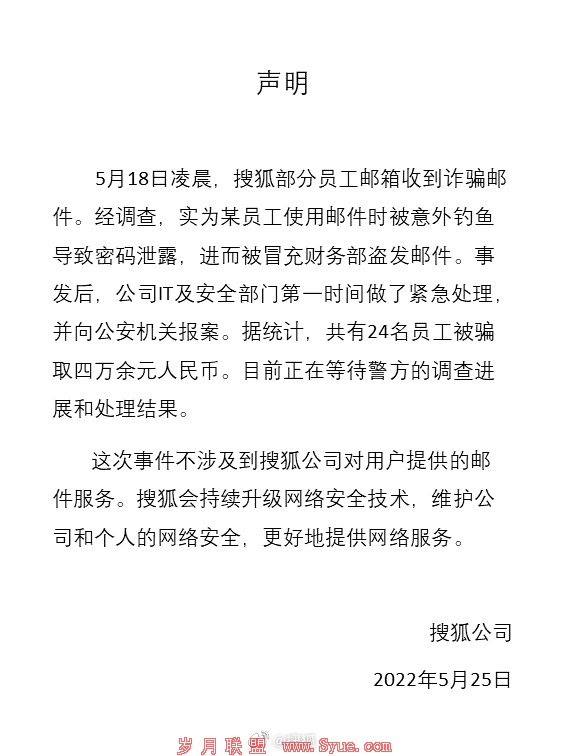

一年多以前,法医分析家透露,身份不明的黑客在2018年在印度浦那被捕的至少两名活动人士的电脑上捏造了证据,这两人在监狱中饱受煎熬,他们跟其他13人一起面临恐怖主义指控。此后,安全公司SentinelOne及非营利组织Citiaen Lab和Amnesty International的研究人员将这一证据捏造跟更广泛的黑客行动联系起来。据悉,该行动在近十年内针对数百人,其利用钓鱼邮件使目标计算机感染间谍软件并利用以色列黑客承包商NSO集团出售的智能手机黑客工具。但直到现在,SentinelOne的研究人员才发现黑客跟一个政府实体之间的联系:不是别人,正是印度浦那市的警察机构,他们根据捏造的证据逮捕了多名活动家。

SentinelOne安全研究员Juan Andres Guerrero-Saade指出:“逮捕这些人的人和栽赃的人之间存在着可以证明的联系。这已经超越了道德上的妥协。它超越了无情。因此,我们正试图把尽可能多的数据提出来,希望能帮助这些受害者。”

SentinelOne的新发现将浦那市警方跟长期的黑客活动联系在一起,该公司称之为Modified Elephant,其中心是该活动的两个特定目标:Rona Wilson和Varvara Rao。这两个人都是活动家和人权捍卫者,他们在2018年作为一个名为Bhima Koregaon 16的团体的一部分入狱,该团体以当年早些时候印度教徒和达利特人(曾被称为“贱民”的群体)之间爆发暴力事件的村庄命名。(这16名被告之一,84岁的耶稣会牧师Stan Swamy去年因感染COVID-19而死于狱中。81岁的Rao因健康状况不佳已被医疗保释,然而保释期将在下月到期。其他14人中,只有一人获准保释)。

去年年初,代表被告工作的数字取证公司Arsenal Consulting分析了Wilson的笔记本电脑的内容及另一名被告、人权律师Surendra Gadling的笔记本电脑。Arsenal的分析师发现,这两台机器上的证据显然都是伪造的。在Wilson的案件中,一个被称为NetWire的恶意软件在电脑硬盘的一个文件夹中添加了32个文件,其中包括一封Wilson似乎跟一个被禁止的毛派组织合谋暗杀印度总理莫迪的信。事实上,这封信是用Wilson从未使用过的微软Word版本制作的,甚至从来没有在他的电脑上安装过。此外,Arsenal还发现,Wilson的电脑在打开Varvara Rao的电子邮件账号发来的附件后被黑客安装了NetWire恶意软件,而该账号本身已被同一黑客入侵。Arsenal主席Mark Spencer在提交给印度法院的报告中写道:“这是Arsenal所遇到过的最严重的涉及证据篡改的案件之一。”

今年2月,SentinelOne发表了一份关于Modified Elephant的详细报告,其分析了黑客活动中使用的恶意软件和服务器基础设施以说明Arsenal分析的两起证据捏造案件是一个更大模式的一部分。早在2012年,黑客就曾以数百名活动家、记者、学者和律师为目标,其使用网络钓鱼邮件和恶意软件。但在那份报告中,SentinelOne没有指明“大象”黑客背后的任何个人或组织,而只是写道--“这些活动跟印度国家利益高度一致”。

现在,研究人员已经进一步确定了该组织的隶属关系。CentinelOne通过跟某家电子邮件供应商的安全分析师合作了解到,在2018年和2019年被黑客入侵的受害者电子邮件账号中,有三个账号添加了一个恢复电子邮件地址和电话号码作为备份机制。这些账号属于Wilson、Rao和德里大学一位名叫Hany Babu的活动家和教授,增加一个新的恢复电子邮件和电话号码似乎是为了让黑客在账号密码被更改的情况下轻松重新获得对账号的控制。令研究人员惊讶的是,所有三个账号上的那封恢复邮件都包括浦那一名跟Bhima Koregaon 16号案件密切相关的警察官员的全名。

这三个被黑的账户还有其他指纹将它们--从而将浦那警方--跟更大的Modified Elephant黑客行动联系起来。电子邮件供应商发现,这些被黑的账号是从SentinelOne和Amnesty International之前确定为Modified Elephant的IP地址访问的。在Rona Wilson的案例中,电子邮件供应商的安全分析师指出,Wilson的电子邮件账号在2018年4月收到了一封钓鱼邮件,然后似乎被黑客利用这些IP入侵,同时跟浦那市警察局有关的电子邮件和电话号码被添加为账号的恢复联系人。分析师称,随后Wilson的电子邮件账号本身被用来向Bhima Koregaon案件中的目标发送其他钓鱼邮件--这至少发生在Wilson于2018年6月被捕前两个月前。

电子邮件供应商的安全分析师告诉媒体,他们决定披露被黑客账户的识别证据。“这些人不是去找恐怖分子。他们要对付的是人权捍卫者和记者。而这是不对的。”

为了进一步确认黑客账号上的恢复电子邮件和电话号码跟浦那市警方之间的联系,媒体求助于多伦多大学公民实验室的安全研究员John Scott-Railton,他跟Amnesty International的其他人早些时候曾披露了针对Bhima Koregaon 16人的黑客行动的程度并表明NSO的黑客工具PegASUS被用来攻击他们的一些智能手机。为了证明浦那市警方控制了被黑账号上的恢复联系人,Scott-Railton在印度手机号码和恢复电话号码的开源数据库中挖掘出条目,进而将其跟一个以pune@ic.in 结尾的电子邮件地址联系起来,这是浦那警方使用的其他电子邮件地址的后缀。Scott-Railton发现,该号码在数据库中也跟同一个浦那警方官员的黑客账号所连接的恢复电子邮件地址有关。

另外,安全研究员Zeshan Aziz在TrueCaller(一款来电显示和电话拦截应用)泄露的数据库中发现了跟浦那警方官员姓名相关的恢复电子邮件地址和电话号码并在印度工作招聘网站iimjobs.com泄露的数据库中发现了与他姓名相关的电话号码。最后,Aziz在印度警方的多个存档网络目录中发现了与该官员姓名相关的恢复电话号码。