MS05-050:DirectShow可能允许远程执行代码的漏洞

版本: 1.0

摘要

本文的目标读者: 使用 Microsoft Windows 的客户

漏洞的影响: 远程执行代码

最高严重等级: 严重

建议: 客户应立即应用此更新。

安全更新替代: 此公告替代以前的安全更新。 有关完整列表,请参阅本公告的“常见问题解答 (FAQ)”部分。

注意事项: 无

测试过的软件和安全更新下载位置:

受影响的软件:

•Microsoft Windows 2000 Service Pack 4 上的 Microsoft DirectX 7.0 –

•Microsoft Windows XP Service Pack 1 和 Microsoft Windows XP Service Pack 2 上的 Microsoft DirectX 8.1 –

•Microsoft Windows XP Professional x64 Edition 上的 Microsoft DirectX 8.1 –

•Microsoft Windows Server 2003 和 Microsoft Windows Server 2003 Service Pack 1 上的 Microsoft DirectX 8.1 –

•Microsoft Windows Server 2003(用于基于 Itanium 的系统)和 Microsoft Windows Server 2003 SP1(用于基于 Itanium 的系统)上的 Microsoft DirectX 8.1 –

•Microsoft Windows Server 2003 x64 Edition 上的 Microsoft DirectX 8.1 –

•Microsoft Windows 98、Microsoft Windows 98 Second Edition (SE)、Microsoft Windows Millennium Edition (ME) – 有关这些操作系统的详细信息,请查看本公告的“常见问题解答”部分。

测试过的 Microsoft Windows 组件:

受影响的组件:

•安装在 Windows 2000 上的 Microsoft DirectX 8.0、8.0a、8.1、8.1a、8.1b 和 8.2 –

•安装在 Windows 2000 上的 Microsoft DirectX 9.0、9.0a、9.0b 和 9.0c –

•安装在 Windows XP 上的 Microsoft DirectX 9.0、9.0a、9.0b 和 9.0c –

•安装在 Windows Server 2003 上的 Microsoft DirectX 9.0、9.0a、9.0b 和 9.0c –

已对此列表中的软件进行了测试,以确定是否这些版本会受到影响。 其他版本或者不再包括安全更新支持,或者可能不会受到影响。 要确定产品和版本的技术支持生命周期,请访问 。

微软的安全公告:

()

摘要:

此更新可消除一个秘密报告的新发现漏洞。 本公告的“漏洞详细资料”部分中对此漏洞进行了说明。

如果用户使用管理用户权限登录,成功利用此漏洞的安全者便可完全控制受影响的系统。 安全者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。 那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

我们建议用户立即应用此更新。

严重等级和漏洞标识符:

漏洞标识符漏洞的影响Windows 98、98 SE、MEWindows 2000 Service Pack 4 Windows XP Service Pack 1 和 Service Pack 2Windows Server 2003 和 Windows Server 2003 Service Pack 1

DirectShow 漏洞 -

远程执行代码

严重

严重

严重

严重

此漏洞的影响范围有多大?

这是一个远程执行代码漏洞。 成功利用此漏洞的安全者可以远程完全控制受影响的系统。 安全者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

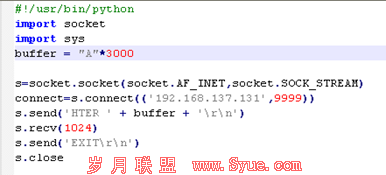

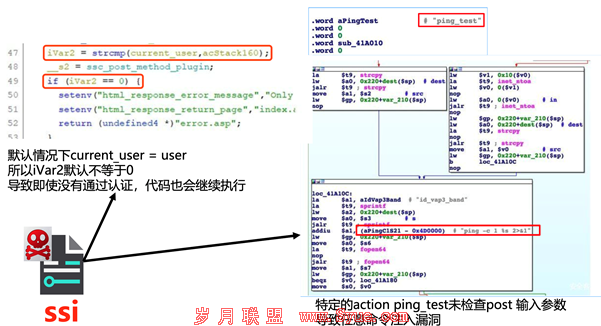

造成漏洞的原因是什么?

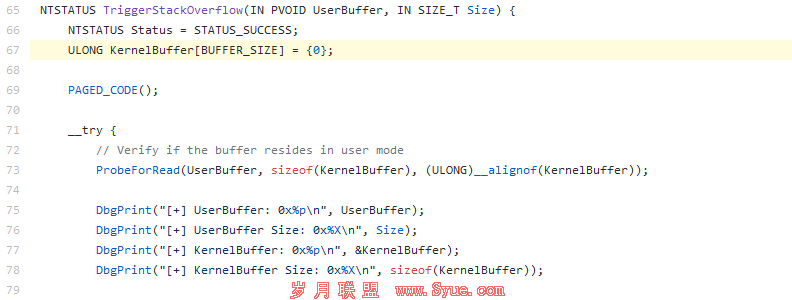

DirectShow 中未经检查的缓冲区。

什么是 DirectShow?

Microsoft DirectShow 用于 Microsoft Windows 操作系统上的流式媒体。 DirectShow 用于高质量地捕获和播放多媒体流。 它自动检测和使用视频和音频加速硬件(如果有),同样也支持没有加速硬件的系统。 还可以与其他 DirectX 技术集成

您可以使用 DirectShow 创建的几种类型的应用程序包括 DVD 播放器、视频编辑应用程序、AVI 到 ASF 转换器、MP3 播放器和数字视频捕获应用程序。

安全者可能利用此漏洞执行什么操作?

成功利用此漏洞的安全者可以完全控制受影响的系统。

哪些人可能会利用此漏洞?

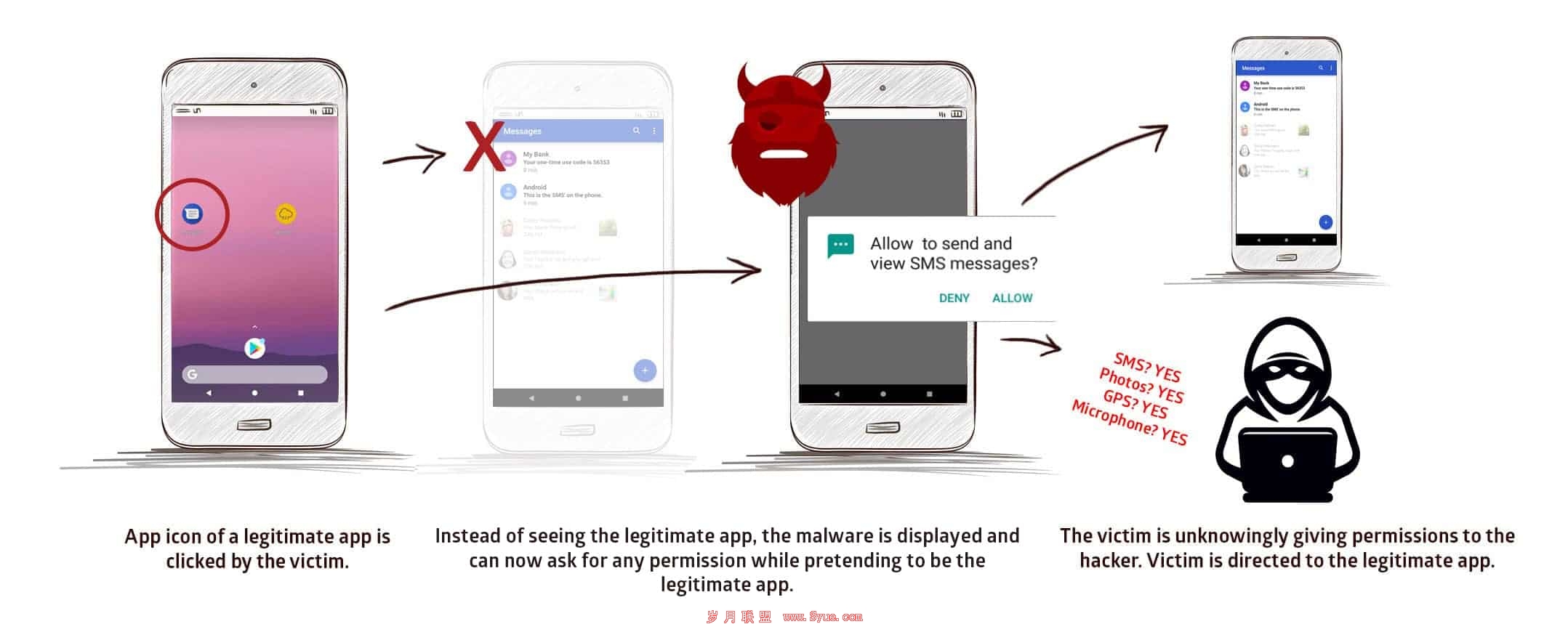

在 Windows 操作系统上,任何可向受影响的系统传输特制 .avi 文件的匿名用户都可能尝试利用此漏洞。

在基于 Web 的安全中,安全者必须拥有一个网站,其中包含用来试图利用此漏洞的网页。 安全者无法强迫用户访问恶意网站。 相反,安全者必须劝诱用户访问该网站,通常是让用户单击通向安全者站点的链接。 它还可能使用横幅广告或其他方式显示恶意 Web 内容,以便将 Web 内容传递至受影响的系统。

受此漏洞威胁最大的系统有哪些?

工作站和终端服务器受到的威胁最大。 当没有足够管理权限的用户被授予登录到服务器并运行程序的权限时,服务器会更有危险。 不过,最佳做法是不要授予这样的权限。

此更新有什么作用?

此更新通过修改 DirectShow 在将消息传递到已分配的缓冲区之前验证消息长度的方式来消除此漏洞。