微软MS-(042-044)漏洞公告

来源:岁月联盟

时间:2010-02-13

受影响系统:

Microsoft Internet Explorer 6.0 SP1

Microsoft Internet Explorer 5.0.1 SP4

Microsoft Internet Explorer 6.0

- Microsoft Windows Server 2003

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 19987

CVE(CAN) ID: CVE-2006-3873

Internet Explorer是微软发布的非常流行的WEB浏览器。

IE新发布的补丁中出现了一个处理URL的堆溢出漏洞,远程安全者可能利用此漏洞在用户机器上执行任意指令。

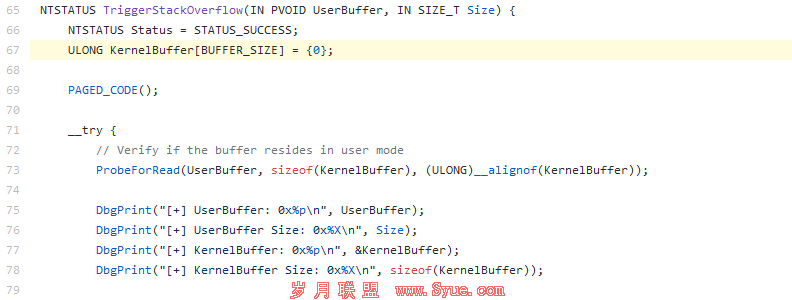

由于没有正确的使用lstrcpynA,带有MS06-042补丁的URLMON.DLL中存在堆溢出漏洞。CMimeFt::Create为CMimeFt类的新例程分配了390h字节的堆块,其中的+160h偏移处存在104h (MAX_PATH)字节的ASCII字符缓冲区:

1A4267F8 push 390h ; cb

1A4267FD call ??2@YAPAXI@Z ; operator new(uint)

如果访问URL能够导致HTTP重新定向(300到303状态),且之后访问“Location”字段返回GZIP或deflate编码的参数数据,CMimeFt::ReportProgress就会试图使用lstrcpynA API函数将URL拷贝到104h字节的字符串缓冲区,但最多传递了824h(10进制为2084)的长度参数,这是URL通常可使用的最大长度:

1A425D41 push 824h ; iMaxLength

1A425D46 push eax ; lpString2

1A425D47 add esi, 15Ch

1A425D4C push esi ; lpString1

1A425D4D call ds:lstrcpynA

这样安全者就可以使用恶意URL中的数据覆盖CMimeFt类例程及相邻堆块中的内容。

<*来源:Derek Soeder (dsoeder@eeye.com)

链接:http://www.microsoft.com/technet/security/bulletin/ms06-042.mspx

http://research.eeye.com/html/advisories/published/AD20060912.html

http://www.us-cert.gov/cas/techalerts/TA06-220A.html

*>

建议:

--------------------------------------------------------------------------------

临时解决方法:

* 在Internet Explorer中禁用HTTP 1.1协议。

厂商补丁:

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS06-042)以及相应补丁:

MS06-042:Cumulative Security Update for Internet Explorer (918899)

链接:http://www.microsoft.com/technet/security/bulletin/ms06-042.mspx

受影响系统:

Microsoft Internet Explorer 6.0 SP1

Microsoft Internet Explorer 5.0.1 SP4

Microsoft Internet Explorer 6.0

- Microsoft Windows Server 2003

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 19987

CVE(CAN) ID: CVE-2006-3873

Internet Explorer是微软发布的非常流行的WEB浏览器。

IE新发布的补丁中出现了一个处理URL的堆溢出漏洞,远程安全者可能利用此漏洞在用户机器上执行任意指令。

由于没有正确的使用lstrcpynA,带有MS06-042补丁的URLMON.DLL中存在堆溢出漏洞。CMimeFt::Create为CMimeFt类的新例程分配了390h字节的堆块,其中的+160h偏移处存在104h (MAX_PATH)字节的ASCII字符缓冲区:

1A4267F8 push 390h ; cb

1A4267FD call ??2@YAPAXI@Z ; operator new(uint)

如果访问URL能够导致HTTP重新定向(300到303状态),且之后访问“Location”字段返回GZIP或deflate编码的参数数据,CMimeFt::ReportProgress就会试图使用lstrcpynA API函数将URL拷贝到104h字节的字符串缓冲区,但最多传递了824h(10进制为2084)的长度参数,这是URL通常可使用的最大长度:1A425D41 push 824h ; iMaxLength

1A425D46 push eax ; lpString2

1A425D47 add esi, 15Ch

1A425D4C push esi ; lpString1

1A425D4D call ds:lstrcpynA

这样安全者就可以使用恶意URL中的数据覆盖CMimeFt类例程及相邻堆块中的内容。

<*来源:Derek Soeder (dsoeder@eeye.com)

链接:http://www.microsoft.com/technet/security/bulletin/ms06-042.mspx

http://research.eeye.com/html/advisories/published/AD20060912.html

http://www.us-cert.gov/cas/techalerts/TA06-220A.html

*>

建议:

--------------------------------------------------------------------------------

临时解决方法:

* 在Internet Explorer中禁用HTTP 1.1协议。

厂商补丁:

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS06-042)以及相应补丁:

MS06-042:Cumulative Security Update for Internet Explorer (918899)

链接:http://www.microsoft.com/technet/security/bulletin/ms06-042.mspx

Microsoft PGM远程缓冲区溢出漏洞(MS06-052)

受影响系统:

Microsoft Windows XP SP2

Microsoft Windows XP SP1

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 19922

CVE(CAN) ID: CVE-2006-3442

PGM是一个可靠且可伸缩的多播协议,允许接收方检测丢失、请求重新传输丢失的数据或者通知应用程序无法恢复的丢失情形。

Microsoft在处理PGM消息时存在缓冲区溢出漏洞,远程安全者可能利用此漏洞在服务器上执行任意指令。

如果安全者发送了特制的多播消息的话,就可能触发这个漏洞,导致执行任意指令。但成功安全要求系统安装了MSMQ(Microsoft消息队列)服务,而该服务不是默认安装的。

<*来源:David Warden

链接:http://secunia.com/advisories/21851

http://www.microsoft.com/technet/security/Bulletin/MS06-052.mspx

http://www.us-cert.gov/cas/techalerts/TA06-255A.html

*>

建议:

--------------------------------------------------------------------------------

厂商补丁:

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS06-052)以及相应补丁:

MS06-052:Vulnerability in Pragmatic General Multicast (PGM) Could Allow Remote Code Execution (919007)

链接:http://www.microsoft.com/technet/security/Bulletin/MS06-052.mspx

补丁下载:

http://www.microsoft.com/downloads/details.aspx?FamilyId=ce264ac4-6ca3-4732-9016-3143ff1bca2f

Microsoft索引服务查询验证跨站脚本执行漏洞(MS06-053)

受影响系统:

Microsoft Windows XP SP2

Microsoft Windows XP SP1

Microsoft Windows Server 2003 SP1

Microsoft Windows Server 2003

Microsoft Windows 2000

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 19927

CVE(CAN) ID: CVE-2006-0032

Microsoft索引服务可以为文件系统和虚拟Web服务器创建内容和属性的索引目录。

索引服务没有正确地验证查询参数,可能允许跨站脚本执行。

如果用户受骗访问了恶意站点的话,就可能允许安全者代表用户运行客户端脚本。该脚本可能欺骗内容、泄露信息或执行用户可以在受影响的网站上执行的任何操作。成功安全要求可以通过IIS访问索引服务。<*来源:Eiji James Yoshida (ptrs-ejy@bp.iij4u.or.jp)

链接:http://secunia.com/advisories/21861

http://www.microsoft.com/technet/security/Bulletin/MS06-053.mspx

http://www.us-cert.gov/cas/techalerts/TA06-255A.html

*>

建议:

--------------------------------------------------------------------------------

临时解决方法:

* 不要从用作服务器的系统浏览Internet

* 禁用Internet Explorer中的页面编码自动检测

* 在运行IIS 5.0的Windows 2000上使用URLScan

* 从运行IIS 5.0的Windows 2000上的Internet信息服务中删除索引服务器ISAPI扩展脚本映射

* 删除索引服务

* 从运行IIS 6.0的Windows 2003上的IIS中禁用索引服务扩展

厂商补丁:

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS06-053)以及相应补丁:

MS06-053:Vulnerability in Indexing Service Could Allow Cross-Site Scripting (920685)

链接:http://www.microsoft.com/technet/security/Bulletin/MS06-053.mspx

Microsoft Publisher字体解析栈溢出漏洞(MS06-054)

受影响系统:

Microsoft Publisher 2003

Microsoft Publisher 2002

Microsoft Publisher 2000

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 19951

CVE(CAN) ID: CVE-2006-0001

Microsoft Publisher是Microsoft Office的桌面出版解决方案。

Publisher在解析包含有畸形字符串的.pub文件时存在栈溢出漏洞,远程安全者可能利用此漏洞在用户机器上执行任意指令。

如果用户受骗打开了恶意的Publisher文档,就会触发这个漏洞,导致执行任意代码。

<*来源:Stuart Pearson (irc@computerterrorism.com)

链接:http://secunia.com/advisories/21863

http://www.computerterrorism.com/research/ct12-09-2006-2.htm

http://www.microsoft.com/technet/security/Bulletin/MS06-054.mspx

http://www.us-cert.gov/cas/techalerts/TA06-255A.html

*>

建议:

--------------------------------------------------------------------------------

临时解决方法:

* 不要打开不可信任的Publisher文件。

厂商补丁:

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS06-054)以及相应补丁:

MS06-054:Vulnerability in Microsoft Publisher Could Allow Remote Code Execution (910729)