微软IE漏洞:“昨日重现”危及网民安全

来源:岁月联盟

时间:2010-02-13

这个缺陷以前主要影响非美国的公司用户,并能够被安全者利用来将一个受害者引导到一个恶意Web站点。

微软最初在1999年为这个漏洞打过补丁,不过最近它在Windows后来的版本中又被重新发现,并在Kiwicon这个安全会议上(在新西兰)被公开。微软安全响应中心的分组管理员Mike Reavey说,“这是以前报导的一个漏洞的变种,它在客户端作了某些设置之后就会出现。”

这个漏洞与Windows系统在某些配置下查找DNS信息的方式有关。

理论上讲,任何Windows版本都可能受到这个漏洞的影响,不过微软发布了一个咨询,解释了哪些Windows配置有风险并为客户提供了一些应对办法。这家公司说它正准备针对此问题发布一个安全补丁。

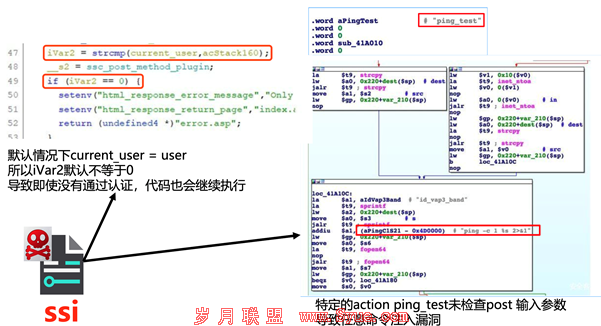

下面说一下这种安全如何工作:在一个Windows系统用其自身的DNS后缀进行特别配置时,它会自动搜索网络并在一个Web代理自动发现(WPAD)服务器上查找DNS信息。典型情况下,这个服务器可能是一个被信任的计算机并运行在受害者自身的网络上。

WPAD服务器用于减少手动配置,即需要使Windows系统能够在网络上工作的配置。DNS后缀用于将计算机与某网络的某些域关联起来,并简化管理。

为了让PC更容易地发现一台WPAD服务器,Windows使用了一种称为DNS委付的技术来查找网络中的服务器。例如,如果一台IDG PC被给与了一个称为“corp.idg.co.uk”的DNS后缀,它就会自动地在wpad.corp.idg.co.uk查找一台WPAD服务器。如果此操作失败,它就会试着使用wpad.idg.co.uk然后转向wpad.co.uk。这就是问题所在:通过在wpad.co.uk上查找DNS信息,Windows就会离开IDG网络,并在一台未获得信任的PC上执行一次DNS查找。

Reavey说,这个问题只能影响那些域名以一个“三级或更高级”域开头的客户,也就是说即使有DNS后缀,位于像idg.com 或 dhs.gov等网络上的用户就不会受到影响。

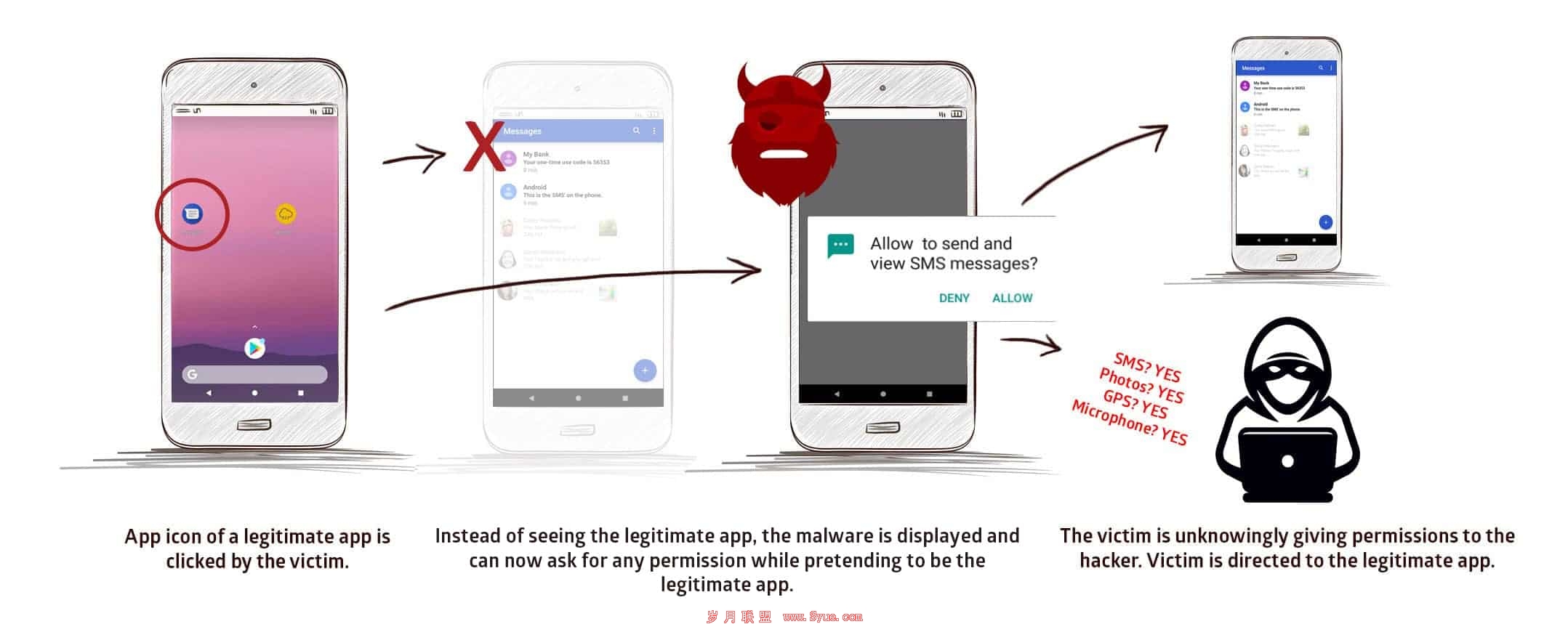

在二级域(如co.uk 或 co.nz)内注册“wpad”域的安全者能够将受害人在不知情的情况下改变方向转到恶意站点,这称为“中间人” 安全。一个受害人可能会认为他在访问其银行的Web站点,但实际上,他可能被转向了一个钓鱼网站。

“这极其阴险,因为许多人并没有认识到它正在发生,”DNS设备厂商Infoblox的架构副总裁Cricket Liu说。Reavey说,到目前为止,微软还没有听说过哪里真正发生过这种安全。