多图!微软十二月份安全补丁被提前泄漏(图)

1、安全专家宣称将公开GSM A5/1加密技术破解成果

如果你还在使用基于早期信号标准的GSM手机,那么你最好在打电话时更警惕一点。因为据一位通信专家表示,这种GSM系统中用于防止通话信号被窃听的传统加密技术存在非常多的安全漏洞,而这位专家最近便计划“戳破这层窗户纸”。

Karsten Nohl是H4RDW4RE安全公司的首席研究员,他目前正计划破解全球用户超过30亿人的GSM手机信号系统的加密机制。此前曾有人成功破解了GSM网络中所使用的这种A5/1加密技术,不过破解者并没有将其研究结果公开发布。不过身为德国“混乱电脑俱乐部”(Chaos Computer Club (CCC))成员之一的弗吉尼亚电脑博士生Karsten Nohl,则对外公布了一项计划,他准备在今年年底前自行破解这套加密技术,并会把他的研究结果在互联网上公开。

每一部GSM手机网络中的电话机都拥有一个独特的解密密匙。每次发起通话时,GSM网络会根据手机上的这个解密密匙来生成一个新的通话密匙,并使用这个通话密匙来为通话进行加密和解密,这次Karsten Nohl准备破解的密匙则正是这种通话密匙。

为了完成破解工作,这位科学家开发了一款开源软件,这种软件可以安装在那些有意参加破解计划的志愿者机器上,共同对这套A5/1加密系统进行破解.而最终计算出来的密码本信息以及计算用的密码表则将通过点对点方式与外界共享。因此任何一位参与志愿计算活动的用户机器上都不可能包含所有的密码本信息,这样外界要想让这款程序及其有关的计算结果从互联网上绝迹恐怕是一件不可能的事情。

据Karsten Nohl表示,这项计划的目标并不是要对现有的GSM网络进行破坏,而是想让人们意识到在现有GSM加密系统中长期存在的漏洞,并推动行业厂商尽快使用更高级的GSM A5/3加密技术,或者干脆开发出一套新的加密电话系统。

从技术角度上看,Nohl这次采用的破解方法与2008年一个安全组织The Hacker's Choice (THC)所使用的破解方法基本相同,不过Nohl这次的破解方案则应用了一些新的增强型技术。

这次的A5/1破解计划的目标是要将容量为128000TB的A5/1密码表(需要单台PC计算10万年才能破解),压缩为容量2000-3000TB容量的数据,在80台左右数量的计算机的帮助下,可以在三个月内完成破解工作。为了在短期内完成破解工作,破解计划需要使用到一些特殊计算设备,比如Nvidia公司支持CUDA技术的显卡,以及Xilinx公司的FPGA产品等。

长久以来,人们一直在尝试破解GSM系统的加密系统,自上世纪90年代起,学术圈便开始了类似的尝试,后来不少公司也加入到这个行列中去。其中有些公司现在甚至已经开始为一些政府情报部门有偿提供破解GSM加密系统的技术。

不过目前为止,在市场上大范围公开出售这种破解技术仍属非法行为,但不可避免地会有一些经过非法渠道获得这种破解技术的团体。

因此在许多专家看来,Nohl的这次破解行动与其说是一次创举,不如说是一种善意的提醒更为恰当。不过专家们也担心如果破解结果真的公开发布,那么很多黑客会马上利用破解结果开发出通用的破解系统。

这种破解系统除了需要包含能截取GSM无线信号的硬件设备之外,还需要包含能连接到上文所述的最终破解出来的,分布在全球各台破解机器中的密码本的软件,并使用软件将截取的信号与密码本进行比对,以便得出解密后的内容。

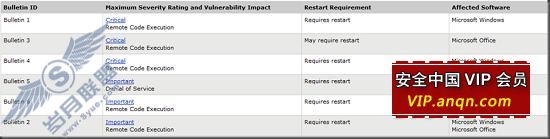

2、多图!微软十二月份安全补丁被提前泄漏

笔者从微软安全博客获悉,微软十二月份安全补丁被提前外泄。微软计划于十二月九日清晨发布六个安全补丁来修正所发现的漏洞。其中三个最高级别为严重等级,三个为重要等级。点击小图看大图:

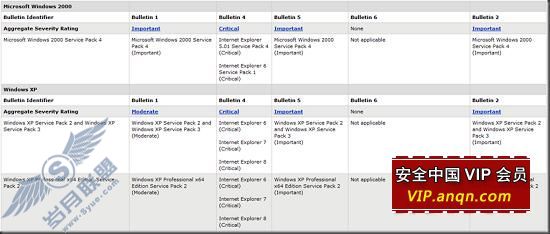

按照受影响的操作系统分类如下:

Server Core 2008 安装不受影响

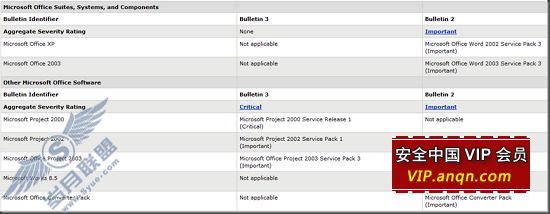

关于 Office 补丁相关消息:

以下为提前通知的文章全文,请各位先行评估了解受影响的系统及相关软件:

http://www.microsoft.com/technet/security/bulletin/ms09-dec.mspx

3、八成网民的Flash/Acrobat有漏洞

据Trusteer发布的数据显示,在被调查的250万民中,有79.5%的用户所运行的AdobeFlash没有及时打补丁,83.5%的用户所使用的Acrobat没有打补丁。

Trusteer对于Adobe的升级机制也有所批评:“不符合互联网上99%的用户需求,并且很容易成为安全目标”,同时Trusteer却赞赏了Google的Chrome以及Firefox的升级机制。

Trusteer研究了Adobe发布有漏洞的Reader产品后一个月的情况,标明对于250万网民来说,内置的升级工具并没有起到作用,其次SANSNewsBites新闻邮件的第61期,也建议减少Adobe产品的使用,以便降低安全的发生。

由于Adobe系列产品已经具有了极高的普及率,从逻辑上讲,它必然将成为漏洞挖掘和安全的首选目标。当然,并不是所有恶意软件都是针对Adobe系列软件的漏洞的。实际上,网络犯罪分子们都采用混合安全的方式,通过浏览器安全用户电脑中最常安装的软件,从而提高安全的成功率。

Secunia两个月前公布的调查数据也显示出了相同的趋势,即网络犯罪已经开始逐渐关注常见软件的漏洞问题。

据该机构表示,每台电脑上所存在的不安全软件数量仍然相当高。在美国,平均每台电脑上存在3个不安全的软件,而在欧洲则是4个。从Secunia最近两年来一直发布的研究数据来看,没有为软件及时打补丁已经成为了网络犯罪分子高效安全电脑的最主要原因,有时高效率的黑客可以在一天内安全上百台存在软件漏洞的系统。

在这种趋势下,Adobe的产品也不会例外,必然将成为网络混合型安全的首选目标。另外,并不是安装了最新版的Flash和Reader就万无一失了,而是要确保你的系统中的所有程序都保持最新版本或者及时打了补丁。

4、Adobe Illustrator遭新的黑客安全

Adobe系统公司的安全反应小组争先恐后地修复了其Illustrator软件中新发现的漏洞,甚至已经在准备迎接下周的另一个安全修补程序。12月1日,一名身份不明的黑客展示了如何在Illustrator中利用漏洞在受害者的计算机上安装未授权软件。Adobe公司表示,他们正在调查袭击类型,但目前还不清楚公司何时能彻底解决这个问题。

对于这种安全,Adobe表示用户必须打开非恶意制作的内嵌PostScript的Illustrator文件后才会发作,但此代码已经被黑客掌握,故此缺陷很可能成为一个严重的问题。然而,Adobe公司的产品安全主任布拉德阿金在同一天表示,他的安全团队还没有证实这种安全可能被用来在计算机上安装病毒。

安全厂商Secunia表示,该缺陷存在于Illustrator中的CreativeSuite版本13和14中,而该产品的其他版本也可能会受到影响。与此同时,Adobe还计划修复其在Flash播放器软件上的其他严重的安全漏洞。就在其FlashPlayer产品更新的同一天,微软也计划发布关于Windows,Office和IE浏览器的包括安全更新,修复缺陷在内的多个补丁集合,而Adobe公司的Reader和Acrobat软件的定期安全更新集下次发布会是在明年1月12日。